Was ist Ransomware?

Ransomware is malware that employs encryption to hold a victim’s information at ransom. d. h. die wichtigsten Daten eines Benutzers oder Unternehmens werden verschlüsselt, sodass Dateien, Datenbanken oder Anwendungen nicht mehr aufgerufen werden können. Dann wird das Opfer zur Zahlung eines Lösegelds aufgefordert, wenn es den Zugriff auf die Daten zurückerhalten möchte. Ransomware ist oft so konzipiert, dass sie sich im ganzen Netzwerk sowie auf den angegriffenen Datenbank- und Datei-Servern verteilt, was schnell zur Lähmung des gesamten Unternehmens führen kann. Ransomware ist eine zunehmende Bedrohung, durch die Cyber-Kriminelle Milliarden einnehmen und Unternehmen sowie staatlichen Einrichtungen enorme Schäden und Kosten entstehen.

Wie funktioniert Ransomware?

Ransomware uses asymmetric encryption. Bei dieser Form der Kryptografie wird eine Datei mit einem Schlüsselpaar ver- und entschlüsselt. Der Angreifer generiert das einmalige öffentlich-private Schlüsselpaar für das Opfer, wobei der private Schüssel für die Entschlüsselung der Dateien auf dem Server des Angreifers abgelegt wird. Dabei verspricht der Angreifer dem Opfer, den privaten Schlüssel nach Zahlung eines Lösegeldes auszuhändigen – ein Versprechen, das in der Vergangenheit nicht immer gehalten wurde. Ohne Zugang zu diesem privaten Schlüssel ist es praktisch unmöglich, die in Geiselhaft genommenen Dateien zu entschlüsseln.

Ransomware gibt es in zahlreichen Variationen. Oft wird Ransomware (und andere Schadsoftware bzw. Malware) über E-Mail-Spam-Kampagnen oder gezielte Angriffe übertragen und benötigt einen Angriffsvektor, um sich auf dem Endgerät zu verankern. Wenn die Malware einmal auf das System gelangt ist, bleibt sie dort, bis das Ziel erreicht wurde.

Nach der erfolgreichen Ausnutzung einer Schwachstelle wird die Ransomware abgelegt und als böswillige (d. h. schädliche) Binärdatei auf dem infizierten System ausgeführt. Diese Binärdatei sucht und verschlüsselt dann wertvolle Dateien, z. B. Microsoft Word-Dokumente, Bilder, Datenbanken usw. Die Ransomware kann auch System- und Netzwerkschwachstellen ausnutzen, um sich auf andere Systeme und potenziell im gesamten Unternehmen auszubreiten.

Sobald die Dateien verschlüsselt sind, fordert die Ransomware den Benutzer auf, innerhalb von 24 bis 48 Stunden ein Lösegeld zu zahlen. Zudem wird damit gedroht, dass die Dateien andernfalls für immer verloren sind. Wenn keine Datensicherung zur Verfügung steht oder diese Datensicherungen ebenfalls verschlüsselt wurden, muss das Opfer das Lösegeld zahlen, um seine persönlichen Dateien zurückzubekommen.

Warum verbreitet sich Ransomware so schnell?

Ransomware-Angriffe und ihre Varianten entwickeln sich ständig weiter, um den Schutztechnologien immer einen Schritt voraus zu bleiben. Das geht aus folgenden Gründen so schnell:

- Malware-Kits zum "bedarfsgerechten" Erstellen neuer Varianten sind leicht verfügbar.

- Für plattformübergreifende Ransomware werden generische Interpreter verwendet, deren Wirksamkeit bereits bekannt ist (z. B. setzt Ransom32 auf Node.js für JavaScript-Schaddaten).

- Neue Techniken kommen zum Einsatz, die nicht nur einzelne Dateien, sondern die gesamte Festplatte verschlüsseln.

Kriminelle müssen heute nicht einmal technisch versiert sein. Ransomware-Marktplätze sprießen aus dem Online-Boden und bieten Malware-Varianten für alle Möchtegern-Cyber-Kriminellen an. Die Malware-Autoren lassen sich gern mit einem Anteil der Lösegeldzahlungen bezahlen und streichen damit einen zusätzlichen Gewinn ein.

Warum ist es so schwierig, die Ransomware-Akteure zu finden?

Da für die Lösegeldzahlung anonyme Kryptowährungen wie Bitcoin verwendet werden, ist es schwer, der Spur des Geldes zu folgen und die Kriminellen aufzuspüren. Cyber-kriminelle Gruppen entwickeln zunehmend Ransomware-Taktiken, mit denen sie schnelles Geld machen können. Durch die leichte Verfügbarkeit von Open-Source-Code und Drag-and-Drop-Plattformen zur Ransomware-Erstellung kommen immer mehr neue Ransomware-Varianten auf den Markt und auch Neulinge können ganz einfach eigene Varianten kreieren. Moderne Malware wie Ransomware ist meist polymorph, sodass Cyber-Kriminelle problemlos herkömmliche signaturbasierte Sicherheitsmaßnahmen überwinden können, die auf Datei-Hashes basieren.

Was ist Ransomware-as-a-Service (RaaS)?

Ransomware-as-a-Service ist ein Cyber-kriminelles Geschäftsmodell, bei dem Malware-Entwickler mit ihren Kreationen Geld verdienen können, ohne ihre Schadsoftware selbst verbreiten zu müssen. Kriminelle ohne Technikkenntnisse kaufen die fertigen Produkte und starten die Infektionen, während die Entwickler einen Teil der Lösegeldeinnahmen erhalten. Die Entwickler gehen dabei relativ wenige Risiken ein, während deren Kunden die meiste Arbeit übernehmen. Einige Ransomware-as-a-Service-Anbieter setzen auf Abonnements, während andere für den Zugriff auf die Ransomware eine Registrierung verlangen.

So schützen Sie sich vor Ransomware

Um Ransomware-Angriffe zu verhindern und im Falle eines Angriffs Schäden zu beheben, sollten Sie diese Tipps befolgen:

- Sichern Sie Ihre Daten. Sie können die Gefahr gesperrter kritischer Dateien am besten dadurch vermeiden, dass Sie stets über aktuelle Sicherungskopien Ihrer wichtigen Dateien verfügen, vorzugsweise in der Cloud oder auf einer externen Festplatte. Wenn Ihr System von einer Ransomware infiziert wird, können Sie in diesem Fall die Daten auf dem Computer oder PC löschen und die Dateien aus der Sicherung wiederherstellen. Dadurch werden Ihre Daten geschützt, und Sie kommen nicht in Versuchung, die Malware-Autoren durch die Zahlung von Lösegeld zu belohnen. Sicherungen können die Ransomware-Infektion nicht verhindern – aber die dadurch entstehenden Risiken minimieren.

- Sichern Sie Ihre Sicherungen. Stellen Sie sicher, dass kein Änderungs- oder Löschzugriff auf Systeme besteht, auf denen sich Ihre Sicherungsdaten befinden. Ransomware sucht nach Datensicherungen und verschlüsselt oder löscht sie, sodass sie nicht wiederhergestellt werden können. Nutzen Sie daher Sicherungssysteme, die keinen direkten Zugriff auf Sicherungsdateien erlauben.

- Verwenden Sie eine Sicherheits-Software, und halten Sie sie auf dem neuesten Stand. Achten Sie darauf, dass alle Computer und Geräte mit einer umfassenden Sicherheits-Software geschützt sind und alle Ihre Software-Programme auf dem neuesten Stand sind. Aktualisieren Sie die Software Ihrer Geräte zügig und regelmäßig, da die meisten Aktualisierungen Fehlerbehebungen enthalten.

- Beachten Sie unsere Tipps zum sicheren Surfen. Klicken Sie niemals blindlings. Reagieren Sie nicht auf E-Mails und Textnachrichten von Personen, die Sie nicht kennen, und laden Sie Anwendungen nur von vertrauenswürdigen Quellen herunter. Das ist deshalb wichtig, weil Malware-Autoren häufig Social-Engineering-Taktiken einsetzen, um Sie zum Installieren gefährlicher Dateien zu verleiten.

- Verwenden Sie ausschließlich sichere Netzwerke. Vermeiden Sie die Nutzung öffentlicher WLAN-Netzwerke, da diese häufig nicht sicher sind und Cyber-Kriminelle Ihre Internetnutzung ausspähen können. Wir empfehlen, stattdessen ein virtuelles privates Netzwerk (VPN) zu installieren, das eine sichere Verbindung zum Internet herstellt – ganz gleich, wo Sie gerade sind.

- Bleiben Sie informiert. Halten Sie sich auf dem neuesten Stand bei den Ransomware-Bedrohungen, damit Sie wissen, worauf Sie achten müssen. Für den Fall, dass Sie von einer Ransomware infiziert werden und keine Sicherungen Ihrer Dateien haben, sollten Sie wissen, dass einige Entschlüsselungs-Tools verfügbar sind, die von Technologieunternehmen für Opfer zur Verfügung gestellt werden.

- Implementieren Sie ein Programm für Sicherheitsbewusstsein. Bieten Sie allen Mitarbeitern Ihres Unternehmens regelmäßige Schulungen zum Thema Sicherheitsbewusstsein an, damit sie Phishing- und andere Social-Engineering-Angriffe verhindern können. Führen Sie regelmäßige Übungen und Tests durch, um zu gewährleisten, dass die Schulungsinformationen befolgt werden.

Wichtige Ransomware-Datenpunkte für die Reaktion auf Vorfälle

Bei der Untersuchung und Behandlung von Problemen mit Ransomware stoßen unsere Incident-Response-Experten häufig auf die folgenden Trends.

Mittlere Verweildauer bei Ransomware-Angriffen (in Tagen)

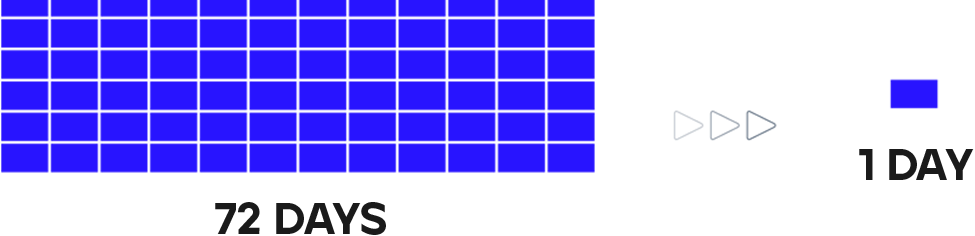

Die mittlere Verweildauer bei Ransomware-Angriffen beträgt 72,75 Tage. Zum Vergleich: Der Wert für alle Bedrohungen zusammen (einschließlich Ransomware) liegt bei 56 Tagen.

Beliebte Wochentage für Ransomware-Bereitstellungen

Days of the week highlighted above represent when deployment and execution of the ransomware attack begins, not when the attacker gains initial access.

Risiken minimieren und Ransomware-Verweildauer verkürzen

Focus on attacker behavior to reduce the average dwell time of a strategic ransomware actor

from 72 days to only 24 hours or less.

9 Schritte für die Reaktion auf einen Ransomware-Angriff

If you suspect you’ve been hit with a ransomware attack, it’s important to act quickly. Zum Glück können Sie verschiedene Maßnahmen ergreifen, um Schäden mit hoher Wahrscheinlichkeit zu minimieren und schnell zu den gewohnten Abläufen zurückzukehren.

- Infiziertes Gerät isolieren: Ransomware, die nur ein Gerät betrifft, verursacht nur mittelmäßige Beeinträchtigungen. Ransomware, die sich auf Geräte Ihres Unternehmens ausbreiten kann, ist eine große Katastrophe und könnte Ihr Unternehmen ultimativ zu Fall bringen. Den Unterschied zwischen beiden Fällen macht oft die Reaktionszeit aus. Um die Sicherheit Ihres Netzwerks, Ihrer freigegebenen Laufwerke und anderer Geräte zu gewährleisten, müssen Sie das betroffene Gerät so schnell wie möglich vom Netzwerk und Internet sowie von anderen Geräten trennen. Je schneller dies geschieht, desto geringer ist die Wahrscheinlichkeit, dass andere Geräte infiziert werden.

- Ausbreitung stoppen: Da sich Ransomware schnell verbreitet und das Gerät mit der Ransomware nicht zwingend Patient Null ist, ist die sofortige Isolierung des infizierten Geräts keine Garantie dafür, dass sich die Ransomware nicht auch an anderen Stellen im Netzwerk wiederfindet. To effectively limit its scope, you’ll need to disconnect from the network all devices that are behaving suspiciously, including those operating off-premises—if they’re connected to the network, they present a risk no matter where they are. Jetzt sollten auch alle drahtlosen Verbindungen (WLAN, Bluetooth usw.) abgeschaltet werden.

- Schäden beurteilen: Um infizierte Geräte zu ermitteln, suchen Sie nach kürzlich verschlüsselten Dateien mit ungewöhnlichen Dateierweiterungen, nach Berichten mit sonderbaren Dateinamen oder nach Benutzern, die Probleme beim Öffnen von Dateien haben. Wenn Sie Geräte entdecken, die noch nicht komplett verschlüsselt wurden, sollten Sie diese isolieren und abschalten, um den Angriff einzudämmen sowie weitere Schäden und Datenverluste zu verhindern. Ihr Ziel ist es, eine umfassende Liste aller betroffenen Systeme zu erstellen. Dazu gehören Netzwerk-Speichergeräte, Cloud-Speicher, externer Festplattenspeicher (einschließlich USB-Sticks), Laptops, Smartphones und alle anderen möglichen Vektoren. Zu diesem Zeitpunkt empfiehlt es sich auch, alle Freigaben zu sperren. Nach Möglichkeit sollten alle Freigaben eingeschränkt werden. Geht dies nicht, schränken Sie so viele wie möglich ein. Dadurch halten Sie alle laufenden Verschlüsselungsprozesse an und verhindern auch, dass während der Behebung weitere Freigaben infiziert werden. Sehen Sie sich die verschlüsselten Freigaben vorher aber noch genau an, denn sie könnten einen nützlichen Hinweis liefern: Wenn auf einem Gerät deutlich mehr Dateien als üblich geöffnet sind, haben Sie unter Umständen gerade den Patienten Null gefunden. Ansonsten heißt es…

- Patient Null suchen: Eine Infektion lässt sich deutlich einfacher verfolgen, wenn Sie ihre Quelle identifiziert haben. Suchen Sie dazu nach allen Warnungen, die Ihr Viren-/Malware-Schutz, Ihre EDR-Technologie oder eine aktive Überwachungsplattform ausgegeben haben. Die meiste Ransomware gelangt über schädliche E-Mail-Links und -Anhänge in die Netzwerke. Sie setzen jedoch eine Endbenutzeraktion voraus, sodass sich auch die Befragung der Mitarbeiter zu ihren Aktivitäten (z. B. Öffnen verdächtiger E-Mails) und Beobachtungen als hilfreich erweisen kann. Schließlich kann noch ein Blick auf die Eigenschaften der Dateien selbst einen Hinweis liefern – die als Besitzer genannte Person ist wahrscheinlich der Eintrittspunkt. (Bedenken Sie jedoch, dass es mehr als einen Patienten Null geben kann!)

- Ransomware identifizieren: Bevor Sie fortfahren, müssen Sie herausfinden, mit welcher Ransomware-Variante Sie es zu tun haben. Eine Möglichkeit wäre ein Besuch der weltweiten "No More Ransom"-Initiative, bei der sich auch Trellix engagiert. Auf ihrer Webseite bietet die Initiative ein Paket von Tools wie Crypto Sheriff, mit denen Sie Ihre Daten befreien können: Laden Sie einfach eine Ihrer verschlüsselten Dateien hoch. Das Tool sucht dann nach einer Übereinstimmung. Sie können auch die Informationen aus dem Lösegeldschreiben nutzen: Wenn die Ransomware-Variante darin nicht direkt genannt wird, kann eine Suchmaschine helfen, Informationen zur E-Mail-Adresse oder zum Schreiben selbst zu finden. Sobald Sie die Ransomware identifiziert und ihr Verhalten ein wenig untersucht haben, sollten Sie alle nicht betroffenen Mitarbeiter so schnell wie möglich warnen, damit diese wissen, wie sie Anzeichen einer eventuellen Infektion erkennen können.

- Behörden über Ransomware informieren: Sobald die Ransomware eingedämmt ist, sollten Sie die Strafverfolgungsbehörden aus verschiedenen Gründen informieren. Erstens verstößt Ransomware gegen das Gesetz und sollte den zuständigen Behörden daher wie jede andere Straftat gemeldet werden. Zweitens besteht laut FBI die Möglichkeit, dass Strafverfolgungsbehörden unter Umständen rechtliche Befugnisse haben und Mittel einsetzen können, die den meisten Unternehmen nicht zur Verfügung stehen. Partnerschaften mit internationalen Strafverfolgungsbehörden können genutzt werden, um gestohlene oder verschlüsselte Daten aufzuspüren und die Täter vor Gericht zu bringen. Drittens und letztens kann sich der Angriff auf die Compliance auswirken: Nach den Bestimmungen der DSGVO können Ihrem Unternehmen heftige Strafen drohen, wenn Sie den Datenschutzbeauftragten (ICO) nicht innerhalb von 72 Stunden nach einer Kompromittierung informieren, bei der Daten von EU-Bürgern betroffen sind.

- Sicherungen evaluieren: Nun sollten Sie sich um den Reaktionsprozess kümmern. Die schnellste und einfachste Möglichkeit ist die Wiederherstellung Ihrer Systeme mithilfe einer Sicherung. Idealerweise haben Sie dafür eine vollständige, nicht infizierte Sicherung, die erst kürzlich erstellt wurde. Wenn dies der Fall ist, besteht der nächste Schritt in der Bereitstellung einer Viren-/Malware-Schutzlösung, um alle infizierten Systeme und Geräte von Ransomware zu befreien. Andernfalls sorgt die Ransomware dafür, dass Ihr System weiterhin blockiert wird und Ihre Dateien weiterhin verschlüsselt werden. In der Folge könnte auch Ihre Sicherung kompromittiert werden. Sobald alle Spuren von Malware beseitigt wurden, können Sie Ihre Systeme mit dieser Sicherung wiederherstellen und – wenn Sie sich davon überzeugt haben, dass alle Daten wiederhergestellt wurden und alle Apps und Prozesse wieder normal laufen – zum gewohnten Tagesgeschäft zurückkehren. Leider erkennen viele Unternehmen erst dann, wie wichtig die Erstellung und Pflege von Sicherungen ist, wenn Sie sie brauchen und nicht haben. Da moderne Ransomware immer raffinierter und resilienter wird, merken einige Unternehmen, die Sicherungen erstellen, bald, dass auch diese von der Ransomware kompromittiert oder verschlüsselt wurden und damit völlig wertlos sind.

- Research your decryption options: If you find yourself without a viable backup, there’s still a chance you can get your data back. A growing number of free decryption keys can be found at No More Ransom. Sollte dort ein Schlüssel für die Ransomware-Variante verfügbar sein, mit der Sie es tun haben, (und sofern Sie bis dahin alle Spuren der Malware auf Ihrem System beseitigt haben) können Sie Ihre Daten mit diesem Entschlüsselungsschlüssel entsperren. Doch selbst wenn Sie das Glück haben und einen Entschlüsseler finden, sind Sie immer noch nicht am Ziel. Die Behebung kann weitere Stunden oder Tage dauern, bevor die Systeme wieder genutzt werden können.

- Move on: Unfortunately, if you have no viable backups and cannot locate a decryption key, your only option may be to cut your losses and start from scratch. Ein Neuanfang verschlingt Zeit und Geld, doch wenn alle anderen Optionen ausgeschöpft sind, ist es Ihre beste Chance.

Warum soll ich das Lösegeld nicht einfach zahlen?

Angesichts wochen- oder monatelanger Wiederherstellungsarbeiten kann es verlockend sein, der Lösegeldforderung nachzukommen. Es gibt jedoch einige Gründe, die dagegen sprechen.

- Unter Umständen erhalten Sie nie einen Entschlüsselungsschlüssel. Wenn Sie eine Ransomware-Forderung zahlen, sollten Sie einen Entschlüsselungsschlüssel als Gegenleistung erhalten. Bei einer Ransomware-Transaktion verlassen Sie sich jedoch auf die Seriösität von Kriminellen. Viele Personen und Unternehmen haben schon Lösegeld gezahlt, ohne eine Gegenleistung zu erhalten. Sie waren dann zehn- oder hunderttausende Euro los und mussten ihre Systeme trotzdem komplett neu aufbauen.

- Unter Umständen erhalten Sie wiederkehrende Lösegeldforderungen. Wenn Sie einmal Lösegeld zahlen, wissen die Kriminellen, die die Ransomware bereitgestellt haben, dass Sie ihnen auf Gedeih und Verderb ausgeliefert sind. Eventuell erhalten Sie einen funktionierenden Schlüssel, wenn Sie einwilligen, ein wenig (oder viel) mehr zu zahlen.

- Unter Umständen erhalten Sie einen Entschlüsselungsschlüssel, der – irgendwie – funktioniert. Die Entwickler von Ransomware sind keine Spezialisten auf dem Gebiet der Wiederherstellung von Dateien, sondern Spezialisten im Geldmachen. Mit anderen Worten: Der Entschlüsseler, den Sie erhalten, ist eventuell nur gerade so gut, dass die Kriminellen sagen können, Sie hätten Ihren Teil der Vereinbarung eingehalten. Außerdem kommt es öfter vor, dass Dateien während der Verschlüsselung so stark beschädigt werden, dass sie nicht mehr repariert werden können. In diesem Fall kann selbst ein guter Entschlüsselungsschlüssel Ihre Dateien nicht entsperren – sie sind für immer verloren.

- Unter Umständen offenbaren Sie sich als lohnendes Ziel. Sobald Sie Lösegeld zahlen, wissen Kriminelle, dass Sie ein lohnendes Ziel sind. Unternehmen mit einer langen Liste von Lösegeldzahlungen sind attraktiver als ein neues Ziel, das vielleicht zahlt oder nicht. Was kann dieselbe Bande von Kriminellen davon abhalten, Sie in einem oder zwei Jahren erneut anzugreifen oder sich in einem Forum anzumelden und anderen Cyber-Kriminellen zu stecken, dass Sie ein lohnendes Ziel sind?

- Even if everything somehow ends up fine, you’re still funding criminal activity Say you pay the ransom, receive a good decryptor key, and get everything back up and running. Das ist nur das beste Worst-Case-Szenario (und nicht nur, weil Sie viel Geld verloren haben). Wenn Sie das Lösegeld zahlen, finanzieren Sie kriminelle Machenschaften. Abgesehen von der offensichtlichen moralischen Tragweite unterstützen Sie die Idee, dass Ransomware ein funktionierendes Geschäftsmodell darstellt. (Was meinen Sie: Wenn niemand jemals Lösegeld gezahlt hätte, würde es dann Ransomware geben?) Ermutigt von ihrem Erfolg und ihrem kolossalen Erlös werden diese Kriminellen weiterhin ahnungslose Unternehmen ins Chaos stürzen sowie Zeit und Geld in die Entwicklung neuerer und noch schädlicherer Ransomware-Stämme stecken – von denen einer in Zukunft auch den Weg auf Ihre Geräte finden könnte.