What Is the MITRE ATT&CK Framework?

MITRE ATT&CK® stands for MITRE Adversarial Tactics, Techniques, and Common Knowledge (ATT&CK). A estrutura MITRE ATT&CK é uma base de conhecimentos com curadoria e um modelo do comportamento dos adversários cibernéticos, refletindo as várias fases do ciclo de vida de ataque de adversários e as plataformas notoriamente atacadas por eles. A abstração de táticas e técnicas no modelo fornece uma taxonomia comum de ações adversárias individuais compreendidas por ambos os lados ofensivo e defensivo da segurança cibernética. Também fornece um nível apropriado de categorização para a ação adversária e formas específicas de se defender contra ela.

O modelo comportamental apresentado pelo ATT&CK contém os seguintes componentes centrais:

- Táticas que denotam objetivos táticos e de curto prazo de adversários durante um ataque (as colunas);

- Técnicas que descrevem os meios pelos quais os adversários atingem objetivos táticos (as células individuais); e

- Uso documentado de técnicas e outros metadados (vinculados a técnicas) de adversários. [1]

O MITRE ATT&CK foi criado em 2013 como resultado do experimento FMX do MITRE, onde os pesquisadores emularam o comportamento de adversários e defensores em um esforço para melhorar a detecção pós-comprometimento de ameaças por meio de sensores de telemetria e análise comportamental. A pergunta mais importante para os pesquisadores era: “o quão bem estamos nos saindo na detecção de comportamento adversário documentado?” Para responder a essa pergunta, os pesquisadores desenvolveram o ATT&CK, que foi usado como uma ferramenta para categorizar o comportamento adversário.

O MITRE ATT&CK agora tem três iterações:

ATT&CK para grandes empresas

ATT&CK para dispositivos móveis

ATT&CK para ICS

Concentra-se no comportamento adversário em ambientes Windows, Mac, Linux e na nuvem.

Concentra-se no comportamento adversário nos sistemas operacionais iOS e Android.

Concentra-se em descrever as ações que um adversário pode realizar ao operar dentro de uma rede ICS.

O MITRE ATT&CK é usado em todo o mundo em várias disciplinas, incluindo detecção de intrusão, caça a ameaças, engenharia de segurança, inteligência de ameaças, “red teaming” e gerenciamento de riscos. [2]

O que é a matriz MITRE ATT&CK?

A matriz MITRE ATT&CK contém um conjunto de técnicas usado pelos adversários para atingir um objetivo específico. Esses objetivos são categorizados como táticas na matriz ATT&CK. Os objetivos são apresentados linearmente desde o ponto de reconhecimento até o objetivo final de exfiltração ou “impacto”. Analisando a versão mais ampla do ATT&CK para grandes empresas, que inclui Windows, macOS, Linux, PRE, Azure AD, Office 365, Google Workspace, SaaS, IaaS, rede e contêineres, as seguintes táticas adversárias são categorizadas:

- Reconhecimento: coleta de informações para planejar futuras operações adversárias, ou seja, informações sobre a organização-alvo

- Desenvolvimento de recursos: estabelecimento de recursos de apoio às operações, ou seja, a criação de infraestrutura de comando e controle

- Acesso inicial: tentativa de entrar na sua rede, ou seja, spear phishing

- Execução: tentativa de executar código malicioso, ou seja, execução de uma ferramenta de acesso remoto

- Persistência: tentativa de manter sua posição, ou seja, alteração das configurações

- Elevação de privilégios: tentativa de obter permissões de nível mais alto, ou seja, aproveitamento de uma vulnerabilidade para elevar o acesso

- Evasão de defesa: tentativa de evitar detecção, ou seja, uso de processos confiáveis para ocultar malware

- Acesso a credenciais: roubo de nomes de contas e senhas, ou seja, keylogging

- Descoberta: tentativa de descobrir seu ambiente, ou seja, explorar o que eles podem controlar

- Movimento lateral: movimentação pelo seu ambiente, ou seja, uso de credenciais legítimas para navegar por vários sistemas

- Coleta: coleta de dados de interesse para o objetivo do adversário, ou seja, acesso a dados no armazenamento em nuvem

- Comando e controle: comunicação com sistemas comprometidos para controlá-los, ou seja, imitação do tráfego normal da Web para se comunicar com uma rede vítima

- Exfiltração: roubo de dados, ou seja, transferência de dados para conta de nuvem

- Impacto: manipulação, interrupção ou destruição de sistemas e dados, ou seja, criptografia de dados com ransomware

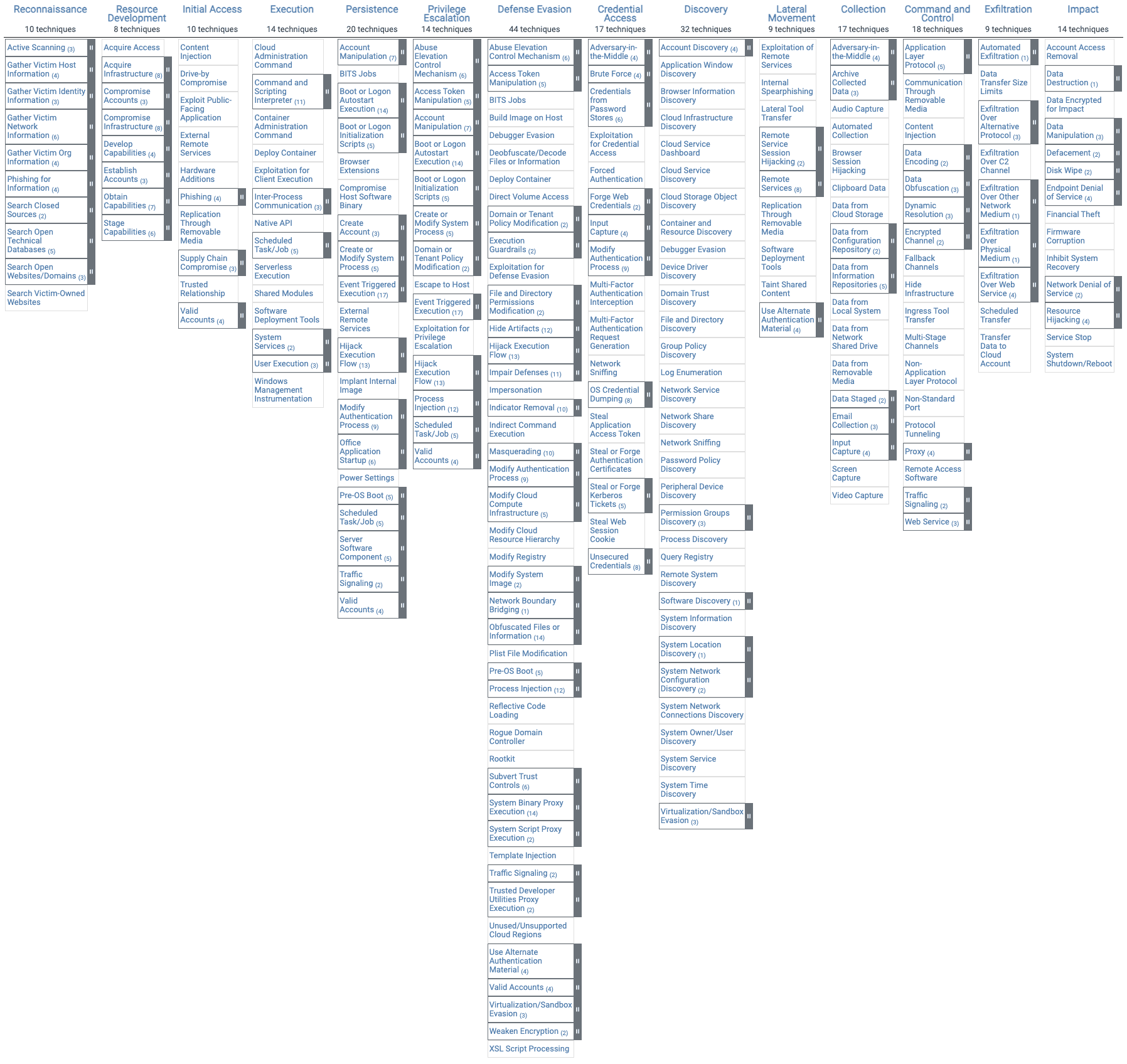

Dentro de cada tática da matriz MITRE ATT&CK existem técnicas adversárias, que descrevem a atividade realizada pelo adversário. Algumas técnicas possuem subtécnicas que explicam com mais detalhes como um adversário emprega uma técnica específica. A matriz ATT&CK para grandes empresas completa do navegador MITRE ATT&CK está representada abaixo:

MITRE ATT&CK para grandes empresas, 2021

O que há de diferente na matriz MITRE ATT&CK para nuvem?

Dentro da matriz MITRE ATT&CK para grandes empresas, você encontrará uma subseção, a matriz MITRE ATT&CK para nuvem, que contém um subconjunto de táticas e técnicas da matriz ATT&CK para grandes empresas mais ampla. A matriz MITRE ATT&CK para nuvem é diferente do resto da matriz para grandes empresas porque o comportamento dos adversários e as técnicas usadas em um ataque na nuvem não seguem o mesmo roteiro dos ataques em ambientes Windows, macOS, Linux ou outros ambientes corporativos.

As técnicas MITRE ATT&CK em ambientes Windows, macOS, Linux e outros ambientes relacionados geralmente envolvem malware e entrada em uma rede que pertence e é operada pela organização alvo.

As técnicas MITRE ATT&CK em ambientes AWS, Azure, Office 365 e outros ambientes relacionados normalmente não envolvem malware, pois o ambiente-alvo pertence e é operado por um provedor de serviços de nuvem de terceiros, como a Microsoft ou a Amazon. Sem a capacidade de entrar no ambiente da vítima, o adversário geralmente aproveitará os recursos nativos do CSP para entrar na conta da vítima, elevar privilégios, mover-se lateralmente e exfiltrar dados. Um exemplo de comportamento adversário usando a estrutura ATT&CK para nuvem é ilustrado nas seguintes técnicas de exemplo:

Técnica

Comportamento

Acesso inicial

Usa credenciais roubadas para criar uma nova conta

Persistência

Adversário usa spearphishing contra a vítima, ganhando credenciar para o AWS

Ampliação de privilégios

Usa uma conta válida para alterar permissões de acesso

Evasão de defesas

Cria uma nova instância de VM para ignorar regras de firewall

Acesso a credenciais

Rouba token de acesso a um banco de dados

Descoberta

Localiza o banco de dados alvo

Movimento lateral

Usa o token de acesso de aplicativo para acessar o banco de dados

Coleta

Extrai informações do banco de dados

Vazamento

Exfiltra para conta adversária no AWS

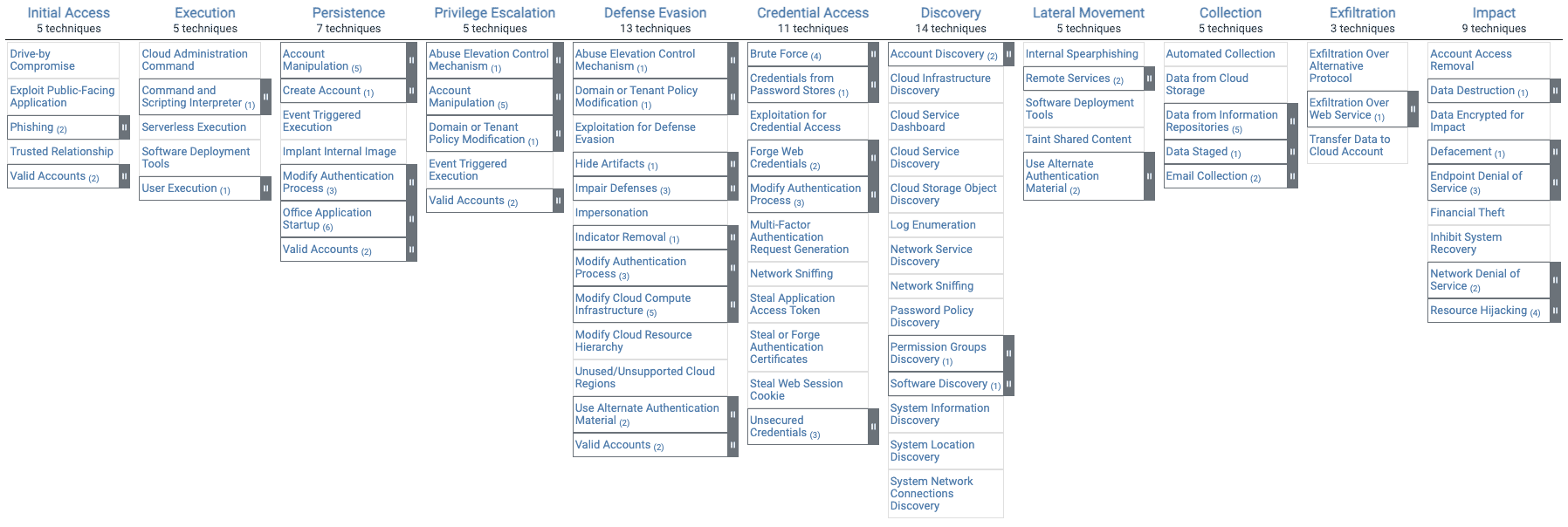

Toda a matriz ATT&CK para nuvem pode ser vista abaixo, mostrando seu subconjunto de táticas e técnicas da matriz ATT&CK para grandes empresas:

MITRE ATT&CK para nuvem, 2021

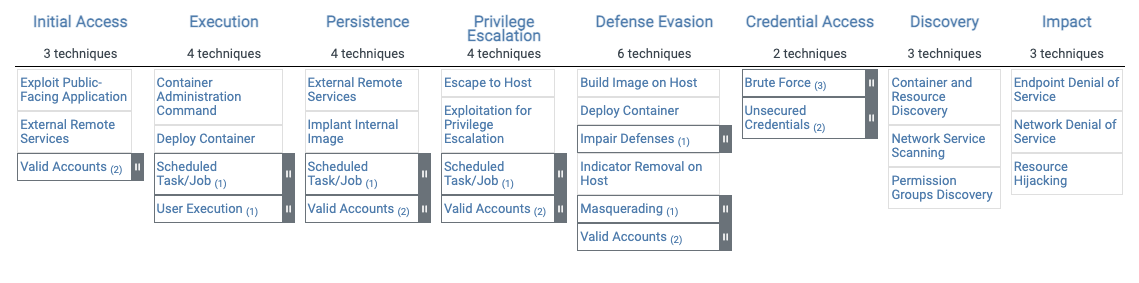

MITRE ATT&CK para contêineres, 2021

MITRE ATT&CK x Cyber Kill Chain

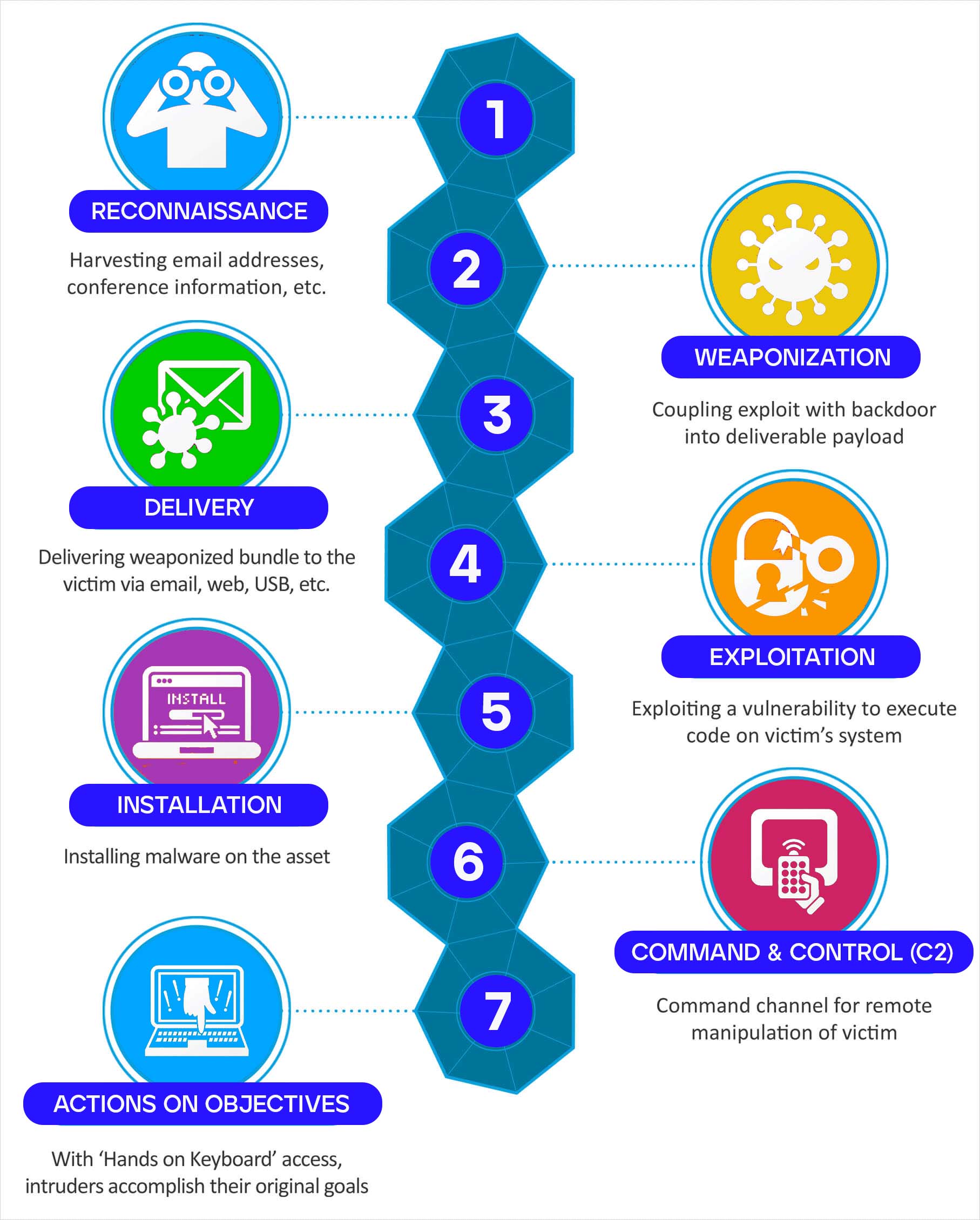

O Lockheed Martin Cyber Kill Chain® é outra estrutura bem conhecida para entender o comportamento do adversário em um ataque cibernético. O modelo Kill Chain contém os seguintes estágios, apresentados em sequência:

- Reconhecimento: coleta endereços de e-mail, informações de conferências, etc.

- Armamento: reúne exploração e backdoor em uma carga para entrega.

- Entrega: entrega o pacote armado à vítima via e-mail, Web, USB, etc.

- Exploração: explora uma vulnerabilidade para executar código no sistema de uma vítima.

- Instalação: instala malware no ativo.

- Comando e controle (C2): inclui canal de comando para manipulação remota.

- Ações com base em objetivos: usando o acesso “mãos sobre o teclado”, os intrusos realizam seus objetivos originais.

A Lockheed Martin fornece mais detalhes sobre sua estrutura Cyber Kill Chain neste gráfico. [3]

Existem duas diferenças importantes entre o MITRE ATT&CK e o Cyber Kill Chain.

- Para começar, a estrutura MITRE ATT&CK tem um detalhamento muito maior sobre como cada estágio é conduzido pelas técnicas e subtécnicas ATT&CK. O MITRE ATT&CK é atualizado regularmente com as contribuições do setor para acompanhar as técnicas mais recentes, permitindo que os defensores atualizem suas próprias práticas e modelagens de ataques regularmente.

- Além disso, o Cyber Kill Chain não leva em consideração as diferentes táticas e técnicas de um ataque nativo da nuvem, como discutido acima. A estrutura Cyber Kill Chain pressupõe que um adversário entregará uma carga útil, como malware, ao ambiente alvo; um método que é muito menos relevante na nuvem.

Como usar a matriz MITRE ATT&CK?

A estrutura MITRE ATT&CK pode ajudar uma organização de várias maneiras. De modo geral, estes são benefícios aplicáveis à adoção do MITRE ATT&CK:

- Emulação de adversários: Avalia a segurança através da aplicação de inteligência sobre um adversário e a maneira como ele opera para emular uma ameaça. O ATT&CK pode ser usado para criar cenários de emulação de adversários para testar e verificar defesas.

- Red team: Atua como um adversário para demonstrar o impacto de uma violação. O ATT&CK pode ser usado para criar planos de equipes “red team” e organizar operações.

- Desenvolvimento de análise comportamental: Correlaciona atividades suspeitas para monitorar a atividade adversária. O ATT&CK pode ser usado para simplificar e organizar padrões de atividades suspeitas consideradas maliciosas.

- Avaliação da lacuna defensiva: Determina quais partes da empresa carecem de defesas e/ou visibilidade. O ATT&CK pode ser usado para avaliar ferramentas existentes ou testar novas ferramentas antes da compra, para determinar a cobertura de segurança e priorizar o investimento.

- Avaliação de maturidade do centro SOC: Semelhante à avaliação da lacuna defensiva, o ATT&CK pode ser usado para determinar a eficácia de um centro de operações de segurança (centro SOC) na detecção, análise e resposta a violações.

- Enriquecimento de inteligência sobre ameaças cibernéticas: Aprimora as informações sobre ameaças e agentes de ameaças. O ATT&CK permite que os defensores avaliem se são capazes de se defender contra ameaças persistentes avançadas (ATP) específicas e comportamentos comuns em vários agentes de ameaças.

A implementação do MITRE ATT&CK normalmente envolve mapeamento manual ou integração com ferramentas de segurança cibernética. As mais comuns são gerenciamento de eventos e informações de segurança (SIEM), detecção e resposta para terminais (EDR) e agente de segurança de acesso à nuvem (CASB).

Usar o MITRE ATT&CK com um SIEM envolve agregar dados de log de terminais, redes e serviços na nuvem, identificar ameaças e mapeá-las para o MITRE ATT&CK. Em seguida, mudanças na postura de segurança são conduzidas nas ferramentas de segurança que fornecem seus dados de log (ou seja, EDR ou CASB).

Usar o MITRE ATT&CK com EDR envolve mapear eventos observados pelo agente de terminal, permitindo que os defensores determinem as fases de um evento de ameaça, avaliem o risco associado e priorizem a resposta.

Recursos

Avaliação MITRE

Recursos

A Trellix participou de todas as avaliações do MITRE ATT&CK