Trellix Advanced Threat Research-Report:

Oktober 2021

Wir konzentrieren uns ab sofort verstärkt auf die Verbreitungsmuster von Bedrohungen. Mit anderen Worten: Das Team achtet jetzt darauf, wie oft eine Bedrohung weltweit gefunden wird und – wichtiger noch – wen sie angreift.

Brief unseres Chief Scientist

Willkommen zu einem NEUEN Threats-Report und einem NEUEN Unternehmen.

Seit unserem letzten Threats-Report hat sich viel geändert. Wir haben erfahren, dass die Ransomware-Gruppe DarkSide trotz eines Namenswechsels immer noch aktiv und möglicherweise mit BlackMatter verbunden ist! Das ist aber noch nicht alles. Unsere jüngsten Erkenntnisse zu Infusionspumpen zeigen, wie wichtig Sicherheitsforschung ist (mehr dazu weiter unten in diesem Bericht).

Mein Team und ich haben den Wechsel zu McAfee Enterprise vollzogen, einem neu gegründeten Cyber-Sicherheitsunternehmen für Unternehmenskunden. Das bedeutet auch, dass wir unsere Arbeit nicht mehr als McAfee Labs veröffentlichen. Sie finden uns aber in unserem neuen Twitter-Feed McAfee Enterprise ATR: @McAfee_ATR.

Natürlich gehen die Veränderungen über einen einfachen Twitter-Feed hinaus, was sich in diesem Threats-Report teilweise widerspiegelt. Wir konzentrieren uns ab sofort verstärkt auf die Verbreitungsmuster von Bedrohungen. Mit anderen Worten: Das Team achtet jetzt darauf, wie oft eine Bedrohung weltweit gefunden wird und – wichtiger noch – wen sie angreift. Diese Erkenntnisse werden gestützt durch zusätzliche Analysen, die wir in diesem Bericht vorstellen. Sie umfassen aktive Forschung zu Bedrohungsakteuren sowie den von ihnen aktuell – und potenziell in Zukunft – ausgenutzten Schwachstellen.

Wir hoffen, dass Ihnen dieses neue Format gefällt, und freuen uns auf Ihre Rückmeldungen dazu, was Sie gut bzw. weniger gelungen fanden. Viel wichtiger aber noch: Was würden Sie sich hier für die Zukunft wünschen?

# RANSOMWARE

Zunehmende Verbreitung von Ransomware

Als das Jahr 2021 ins dritte Quartal ging, setzten Cyber-Kriminelle neue und aktualisierte Bedrohungen in Kampagnen ein, die gegen prominente Sektoren gerichtet sind. Ransomware-Kampagnen sind ungebrochen aktiv, haben ihre Geschäftsmodelle jedoch weiterentwickelt, um von Unternehmen aller Größen wertvolle Daten zu extrahieren und Lösegelder in Millionenhöhe zu erpressen.

Im Mai beherrschte der öffentlichkeitswirksame Angriff von DarkSide auf den Treibstoffversorger Colonial Pipeline die Schlagzeilen. MVISION Insights konnte innerhalb kürzester Zeit die Hauptziele von DarkSide in den USA identifizieren, insbesondere Rechtsdienste, Großhändler und Fertigungsunternehmen sowie den Öl-, Gas- und Chemiesektor.

Die Stilllegung eines großen US-amerikanischen Treibstoffversorgers alarmierte Amtsträger ebenso wie Sicherheitskontrollzentren. Andere Ransomware-Gruppen, die mit ähnlichen Partnermodellen arbeiten, bereiten jedoch nicht weniger Sorgen. Die Ransomware-Familien Ryuk, REvil, Babuk und Cuba nutzten aktiv Geschäftsmodelle, die auf Partner setzen, um mithilfe typischer Eindringungsvektoren und vielfach der gleichen Tools Zugriff auf Unternehmensumgebungen zu erhalten und sich darin zu bewegen. Nicht lange nach dem DarkSide-Angriff machte die REvil-Gruppe mit einer Sodinokibi-Payload Schlagzeilen, die sie für den Angriff auf den weltweit aktiven IT-Infrastrukturanbieter Kaseya nutzten. Im 2. Quartal des Jahres 2021 führten REvil/Sodinokibi unsere Liste der Ransomware-Erkennungen an.

Erkennungen von Ransomware-Familien

Abbildung 01. REvil/Sodinokibi führte mit 73 % unsere Liste der 10 häufigsten Ransomware-Erkennungen im 2. Quartal 2021 an.

Während DarkSide und REvil nach ihren schlagzeilenträchtigen Attacken von der Bildfläche verschwanden, rückte im Juli ein Nachfolger ins Rampenlicht. Die Ransomware BlackMatter trat in erster Linie in Italien, Indien, Luxemburg, Belgien, den USA, Brasilien, Thailand, Großbritannien, Finnland und Irland mit einem Ransomware-as-a-Service-Partnerprogramm auf, das Elemente von DarkSide, REvil sowie der Ransomware Lockbit aufgriff. Durch den ähnlichen Code der Binärdatei sowie Übereinstimmungen bei der öffentlichen Website mit DarkSide wird allgemein davon ausgegangen, dass BlackMatter eine Fortsetzung der Ransomware DarkSide ist – was BlackMatter bestreitet.

Eine weitere "alte" Ransomware mit neuem Dreh wurde Mitte 2021 entdeckt. Die Ransomware LockBit 2.0 ist eine aktualisierte Version von LockBit aus dem Jahr 2020 mit neuen Funktionen, die automatisch Geräte domänenübergreifend verschlüsselt, Daten exfiltriert und per RDP auf Systeme zugreift. Zudem kann LockBit 2.0 neue Partner innerhalb eines angegriffenen Unternehmens anwerben.

Ransomware-Entwickler starteten aber auch neue Kampagnen. Die Ransomware-Familie Hive wurde zum ersten Mal im Juni 2021 vorrangig in Indien, Belgien, Italien, den USA, der Türkei, Thailand, Mexiko, Deutschland, Kolumbien und der Ukraine gefunden. Das in der Programmiersprache GO geschriebene Hive wird als Ransomware-as-a-Service betrieben. Die Ransomware kompromittiert Gesundheitsdienstleister und Betreiber kritischer Infrastrukturen.

Unser Team nimmt Ransomware verstärkt in den Fokus und beleuchtet unter anderem eine unerwartete Reaktion in Untergrundforen und angegriffenen Sektoren sowie die Differenz zwischen Open-Source-Bedrohungsdaten und Telemetrie.

Erfolgreiche Ransomware aus Untergrundforen verbannt

Im 2. Quartal 2021 erlebte Ransomware einen derartigen Höhenflug, dass sie ihren Eingang in die Cyber Agenda der US-Regierung fand. Doch auch in bislang sicheren Cybercrime-Untergrundforen gab es Veränderungen.

Die Auswirkungen von Ransomware-Angriffen wurden sehr deutlich, als Colonial Pipeline durch die DarkSide-Attacke stillgelegt wurde. Diese abrupte Blockade der Lieferkette betraf fast die gesamte Ostküste der USA und führte zu massenhaften Hamsterkäufen der Verbraucher bei Treibstoff. Der Angriff und seine Auswirkungen auf Bevölkerung und Wirtschaft zeigte die grausamen Folgen von Ransomware-Attacken und brachte die Sicherheitsbehörden auf den Plan.

Die politischen Auswirkungen des Colonial Pipeline-Angriffs führten dazu, dass die Ransomware-Gruppe DarkSide ihre Aktivitäten abrupt einstellte. Etliche weitere kriminelle Gruppen gaben bekannt, dass sie Ziele in Zukunft überprüfen und bestimmte Sektoren ausschließen würden.

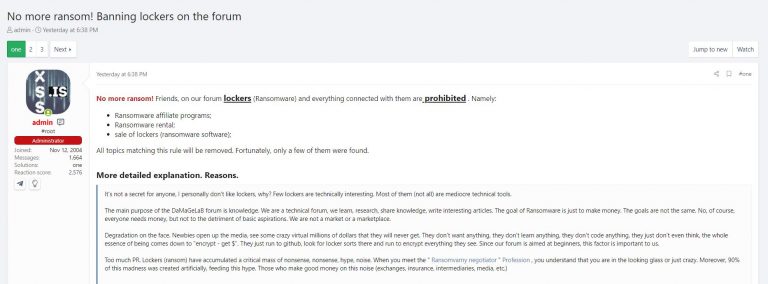

Eine Woche später gaben mit XSS und Exploit zwei der einflussreichsten Untergrundforen einen Bann für Ransomware-Werbung bekannt. Jahrelang boten diese Foren eine sichere Anlaufstelle für Cyber-Kriminalität und den Ransomware-Boom, der zu einem lebhaften Handel unter anderem mit kompromittierten Netzwerken, Stealer-Protokollen und Crypter-Services führte. Da es sich bei vielen Bedrohungsakteuren hinter den großen Ransomware-Familien um Berufsverbrecher handelt, die häufig enge Beziehungen mit den Forumsadministratoren und Moderatoren pflegen, glauben wir, dass diese Geste das Weiterbestehen der Foren sichern sollte.

Doch obwohl die mit Ransomware verbundenen Online-Konten gebannt wurden, konnte unser Team beobachten, dass die Bedrohungsakteure immer noch in mehreren Foren mit anderen Pseudonymen aktiv sind.

Abbildung 02. Nachricht des XSS-Administrators, der den Ransomware-Bann bekannt gibt.

In diesem Zeitraum hatte die Ransomware-Gruppe Babuk ganz eigene Probleme. Eines davon, einen Fehler in *nix ESXi Locker, haben wir in unserem Blog ausführlich vorgestellt.

Letztendlich führten Streitigkeiten innerhalb des Babuk-Teams zur Trennung und dem Start eines neuen Forums für die Ransomware RAMP. Hier treffen sich viele Cyber-Kriminelle mit Ransomware-Bezug, um Geschäfte zu machen und TTPs auszutauschen. Trotz des Banns in einigen größeren Cybercrime-Foren gab es keine Anzeichen für einen Rückgang bei Ransomware. Damit bleibt diese Schadsoftware-Kategorie auch weiterhin eine der schwerwiegendsten Cyber-Bedrohungen für Unternehmen aller Größen.

Zielsektoren für Ransomware: Die Differenz bei der Datenqualität zwischen Open-Source-Bedrohungsdaten und Telemetrie

Viele Ransomware-Gruppen nutzen Portale, in denen sie die kompromittierten Opfer bekannt geben und Auszüge aus den erbeuteten Daten zeigen. Damit wollen sie ihre Opfer unter Druck setzen, das Lösegeld zu bezahlen, da die Daten andernfalls geleakt und – in einigen Fällen – verkauft werden. Leak-Websites sind Demonstrationen fehlgeschlagener Verhandlungen und zeigen nicht das tatsächliche Ausmaß der Angriffe durch die Ransomware-Gruppen. Dennoch lassen sich Rückschlüsse zu den gemeldeten Branchen und Regionen ziehen.

Unser Team überwacht viele dieser Seiten und erfasst den Namen der Ransomware-Familie sowie Branche und Land des Opfers. Durch die Erfassung und Analyse dieser Daten konnten wir feststellen, welche 10 Sektoren in den USA am häufigsten angegriffen werden:

Abbildung 03. Der Behördensektor wurde im 2. Quartal 2021 am häufigsten angegriffen, gefolgt von Telekommunikationsunternehmen, Energieversorgern sowie Medien und Kommunikation.

Unsere Telemetriedaten, die wir aus Sensoren in den USA erhalten, ordneten beobachtete Ransomware-Aktivitäten zu und verglichen sie mit den Sektoren, die in Open-Source Intelligence (OSINT) gemeldet wurden:

Behörden

Fertigungsunternehmen

Finanzsektor

Einzelhandel

Bildungswesen

Gesundheitswesen

Telekommunikation

Bauwesen

Energieversorgung

Transportwesen

Medien

Bildungswesen

Industrie

Geschäftsdienstleistungen

Immobilienwesen

Rechtswesen

Rechtswesen

Finanzsektor

Technik

IT

Tabelle 01. Je größer die Distanz zwischen den beiden Sektoren, desto besser sind sie geschützt. Umgekehrt gilt: je näher sie liegen, desto stärker ist der betreffende Sektor durch Ransomware gefährdet.

Was bedeutet der Unterschied? Was macht die Differenz aus? Mit unseren Telemetriedaten beobachten wir Ransomware-Aktivitäten, die in Sektoren erkannt und blockiert wurden, in denen unsere Kunden tätig sind. Dass in den Telemetriedaten der Behördensektor als am häufigsten angegriffener Sektor identifiziert wird, zeigt, dass viele Angriffsversuche NICHT erfolgreich sind. In den OSINT-Daten beobachten wir, dass Sektoren, die für ihre kritischen Geschäftsprozesse stark von IT-Diensten abhängen, weit oben in der Zielpriorität der Ransomware-Betreiber stehen.

Angriffsmuster/Technik

- Data Encrypted for ImpactData Encrypted for Impact% der Liste: 14 %

- File and Directory DiscoveryFile and Directory Discovery% der Liste: 13 %

- Obfuscated Files or InformationObfuscated Files or Information% der Liste: 11 %

- Process InjectionProcess Injection% der Liste: 11 %

- Deobfuscate/Decode Files or InformationDeobfuscate/Decode Files or Information% der Liste: 10 %

- Process DiscoveryProcess Discovery% der Liste: 10 %

- Inhibit System RecoveryInhibit System Recovery% der Liste: 9 %

- PowerShellPowerShell% der Liste: 9 %

- System Information DiscoverySystem Information Discovery% der Liste: 9 %

- Modify RegistryModify Registry% der Liste: 9 %

Tabelle 02. Datenverschlüsselung für größere Auswirkung war im 2. Quartal 2021 das am häufigsten beobachtete Angriffsmuster.

B BRAUN: AUFDECKUNG VON SCHWACHSTELLEN IN WELTWEIT GENUTZTER INFUSIONSPUMPE

Die Medizinbranche steht vor ganz eigenen Sicherheitsherausforderungen. Potenzielle Angriffe auf medizinische Zentren könnten sich als noch größere Gefahr erweisen als eine systemweite Ransomware-Attacke. Unser Team hat gemeinsam mit Culinda eine Reihe von Schwachstellen in den Produkten B. Braun Infusomat Space Large Pump und B. Braun SpaceStation aufgedeckt.

Anhand der Forschungsergebnisse konnten wir diese fünf bislang unentdeckten Schwachstellen im medizinischen System identifizieren:

- CVE-2021-33886: Nutzung von außen kontrollierter Formatzeichenfolgen (CVSS 7.7)

- CVE-2021-33885: Unzureichende Überprüfung der Datenauthentizität (CVSS 9.7)

- CVE-2021-33882: Fehlende Authentifizierung für kritische Funktion (CVSS 8.2)

- CVE-2021-33883: Klartextübertragung vertraulicher Informationen (CVSS 7.1)

- CVE-2021-33884: Uneingeschränkter Upload von Dateien mit gefährlichem Typ (CVSS 5.8)

Ein böswilliger Akteur könnte mithilfe dieser Schwachstellen die Konfiguration einer Pumpe manipulieren, während sich die Pumpe im Standby-Modus befindet. Das kann dazu führen, dass dem Patienten beim nächsten Einsatz eine falsche Medikamentendosis verabreicht wird – schließlich findet keinerlei Authentifizierung statt.

Kurz nachdem unser Team die ersten Erkenntnisse an B. Braun meldete, reagierte das Unternehmen und arbeitete mit uns zusammen, um die in unserem Bericht vorgeschlagenen Behebungsmaßnahmen zu implementieren.

Diese Erkenntnisse stellen einen Überblick sowie einige technische Details der gefährlichsten Angriffskette dar und gehen auf die besonderen Herausforderungen der Medizinbranche ein. Eine kurze Zusammenfassung finden Sie in unserem Blog.

CLOUD-BEDROHUNGEN

Häufigkeit von Cloud-Bedrohungen

Aufgrund der Pandemie waren Veränderungen bei der Cloud-Sicherheit notwendig, um den flexibleren Arbeitsplätzen der Belegschaft Rechnung zu tragen. Gleichzeitig blieb die Arbeitsbelastung gleich oder nahm sogar noch zu, sodass Cyber-Kriminellen im 2. Quartal 2021 noch mehr potenzielle Exploits und Ziele geboten wurden.

Die Cloud-Bedrohungsforschung unseres Teams zeigte, dass Finanzdienstleister im 2. Quartal 2021 am stärksten durch Cloud-Bedrohungskampagnen gefährdet waren.

Häufigste Cloud-Bedrohungen: 2. Quartal 2021

- Übermäßige Nutzung an ungewöhnlichen StandortenÜbermäßige Nutzung an ungewöhnlichen Standorten% der Liste: 62 %

- Datenexfiltration durch InsiderDatenexfiltration durch Insider% der Liste: 28 %

- Missbrauch von ZugriffsberechtigungenMissbrauch von Zugriffsberechtigungen% der Liste: 8 %

- Hohes Risiko von DatenexfiltrationenHohes Risiko von Datenexfiltrationen% der Liste: <1 %

- Exfiltration von ZugriffsberechtigungenExfiltration von Zugriffsberechtigungen% der Liste: <1 %

- "Landen-Erweitern-Exfiltrieren"-Strategie"Landen-Erweitern-Exfiltrieren"-Strategie% der Liste: <1 %

- Verdächtiger SuperheldVerdächtiger Superheld% der Liste: <1 %

- Datenexfiltration durch privilegierten BenutzerDatenexfiltration durch privilegierten Benutzer% der Liste: <1 %

Tabelle 03. Definition für "Übermäßige Nutzung an ungewöhnlichen Standorten": Der Benutzer hat innerhalb kurzer Zeit sehr große Datenmengen abgerufen oder heruntergeladen. Das ist ein Problem, weil 1.) Unternehmenskunden zuvor nie so große Datenvolumen abgerufen haben und 2.) das Datenvolumen selbst im Vergleich zu einem großen Benutzerpool sehr groß ist. Bedrohungen mit übermäßiger Nutzung an ungewöhnlichen Standorten stellten die größte der weltweiten Cloud-Bedrohungen dar, gefolgt von Datenexfiltration durch Insider und Missbrauch von Zugriffsberechtigungen. In die Kategorie "Übermäßige Nutzung an ungewöhnlichen Standorten" fielen 62 % der erfassten Bedrohungen.

Häufigste Cloud-Bedrohungen: 2. Quartal 2021

Große Unternehmen

- FinanzdienstleistungenFinanzdienstleistungen% der Liste: 33 %

- GesundheitswesenGesundheitswesen% der Liste: 13 %

- FertigungsunternehmenFertigungsunternehmen% der Liste: 9 %

- EinzelhandelEinzelhandel% der Liste: 9 %

- Professional ServicesProfessional Services% der Liste: 8 %

- Reisen und GastgewerbeReisen und Gastgewerbe% der Liste: 7 %

- Software und InternetSoftware und Internet% der Liste: 6 %

- TechnologieTechnologie% der Liste: 5 %

- Computer und ElektronikComputer und Elektronik% der Liste: 4 %

- Gemeinnützige UnternehmenGemeinnützige Unternehmen% der Liste: 3 %

Tabelle 04. Am häufigsten durch Cloud-Bedrohungen angegriffen wurden Finanzdienstleister, gefolgt vom Gesundheitswesen, Fertigungsunternehmen, Einzelhandel und Professional Services. Cloud-Attacken auf Finanzdienstleister machten 33 % der 10 am häufigsten angegriffenen Branchen aus, gefolgt vom Gesundheitswesen und Fertigungsunternehmen (8 %).

GESAMTZAHL DER CLOUD-ZWISCHENFÄLLE NACH BRANCHE WELTWEIT

FinanzdienstleistungenFinanzdienstleistungen (USA)% der Liste: 23 %

USA

FinanzdienstleistungenFinanzdienstleistungen (Singapur)% der Liste: 15 %

Singapur

GesundheitswesenGesundheitswesen (USA)% der Liste: 14 %

USA

EinzelhandelEinzelhandel (USA)% der Liste: 12 %

USA

Professional ServicesProfessional Services (USA)% der Liste: 8 %

USA

FinanzdienstleistungenFinanzdienstleistungen (China)% der Liste: 7 %

Transportwesen

FertigungsunternehmenFertigungsunternehmen (USA)% der Liste: 5 %

USA

FinanzdienstleistungenFinanzdienstleistungen (Frankreich)% der Liste: 5 %

Frankreich

EinzelhandelEinzelhandel (Kanada)% der Liste: 5 %

Kanada

FinanzdienstleistungenFinanzdienstleistungen (Australien)% der Liste: 4 %

Australien

Tabelle 05. Finanzdienstleister wurden weltweit in 50 % der 10 größten Cloud-Zwischenfälle des 2. Quartals 2021 in den USA, Singapur, China, Frankreich, Kanada und Australien angegriffen. Cloud-Zwischenfälle, bei denen Branchen in den USA angegriffen wurden, machten 34 % der Zwischenfälle in den Top 10-Ländern aus.

Cloud-Branchen in den USA

- FinanzdienstleistungenFinanzdienstleistungen (Australien)% der Liste: 29 %

- GesundheitswesenGesundheitswesen% der Liste: 17 %

- EinzelhandelEinzelhandel% der Liste: 15 %

- Professional ServicesProfessional Services% der Liste: 10 %

- FertigungsunternehmenFertigungsunternehmen% der Liste: 7 %

- Medien und UnterhaltungMedien und Unterhaltung% der Liste: 5 %

- Reisen und GastgewerbeReisen und Gastgewerbe% der Liste: 5 %

- BehördenBehörden% der Liste: 4 %

- Software und InternetSoftware und Internet% der Liste: 4 %

- Schulungs-ServicesSchulungs-Services% der Liste: 3 %

Tabelle 06. Finanzdienstleister gehörten im 2. Quartal 2021 zu den am häufigsten mit Cloud-Bedrohungen angegriffenen Zielen in den USA. Zwischenfälle bei Finanzdienstleistern machten 29 % der Gesamtzahl von Cloud-Zwischenfällen bei den Top 10-Sektoren aus.

Gesamtzahl der Cloud-Zwischenfälle nach Land: 2. Quartal 2021

Land

- USAUSA% der Liste: 47 %

- IndienIndien% der Liste: 10 %

- AustralienAustralien% der Liste: 6 %

- KanadaKanada% der Liste: 6 %

- BrasilienBrasilien% der Liste: 6 %

- JapanJapan% der Liste: 6 %

- MexikoMexiko% der Liste: 4 %

- GroßbritannienGroßbritannien% der Liste: 4 %

- SingapurSingapur% der Liste: 4 %

- DeutschlandDeutschland% der Liste: 3 %

Tabelle 07. Die Länder mit den meisten Cloud-Zwischenfällen waren die USA, gefolgt von Indien, Australien, Kanada und Brasilien. Cloud-Zwischenfälle in den USA machten 52 % der Zwischenfälle in den Top 10-Ländern aus.

BEDROHUNGEN GEGEN LÄNDER, KONTINENTE, BRANCHEN UND EINGESETZTE VEKTOREN

Länder und Kontinente: 2. Quartal 2021

Bei Ländern und Kontinenten wurden im 2. Quartal 2021 folgende erhebliche Zunahmen öffentlich gemeldeter Zwischenfälle verzeichnet:

- Die USA registrierten die meisten gemeldeten Zwischenfälle im 2. Quartal 2021.

- Europa verzeichnete im 2. Quartal mit 52 % den größten Anstieg gemeldeter Zwischenfälle.

Angegriffene Branchen: 2. Quartal 2021

Bei den Branchen wurden im 2. Quartal 2021 folgende erhebliche Zunahmen öffentlich gemeldeter Zwischenfälle verzeichnet:

- Einige Branchen wurden besonders häufig angegriffen.

- Erhebliche Zunahmen verzeichneten der öffentliche Sektor (64 %) und die Unterhaltungsbranche (60 %).

Angriffsvektoren: 2. Quartal 2021

Bei den Vektoren wurden im 2. Quartal 2021 folgende erhebliche Zunahmen öffentlich gemeldeter Zwischenfälle verzeichnet:

- Malware war im 2. Quartal 2021 die am häufigsten gemeldete Angriffstechnik.

- Spam verzeichnete zwischen dem 1. und 2. Quartal 2021 mit 250 % den höchsten Anstieg bei gemeldeten Zwischenfällen. Danach folgten schädliche Skripts mit 125 % und Malware mit 47 %.

# Wichtigste MITRE ATT&CK-Techniken im 2. Quartal 2021

(Top 5 je Taktik) Anmerkungen

Initial Access

Spearphishing Attachment

Spearphishing (Links und Anhänge) teilt sich mit der Technik zur Ausnutzung von öffentlicher Anwendung die Top 3 bei Techniken für den Erstzugriff.

Exploit public facing application

Spearphishing Link

Valid Accounts

External Remote Services

Execution

Windows Command Shell

In diesem Quartal haben wir mehrere Angriffe beobachtet, bei denen die PowerShell oder die Windows-Befehlszeile genutzt wurden, um Malware im Arbeitsspeicher auszuführen oder Dual-Use- bzw. legitime Tools zu missbrauchen, um Zugriff auf Netzwerke zu erlangen. Penetrationstest-Frameworks wie Cobalt Strike nutzen häufig Befehlszeilenskripte, um die Benutzung zu erleichtern.

PowerShell

Malicious File

Windows Management Instrumentation

Shared Modules

Persistence

Registry Run Keys / Startup Folder

Scheduled Task

Windows Service

Valid Accounts

DLL Side-Loading

Privilege Escalation

Registry Run Keys / Startup Folder

Process Injection

Prozessinjektion ist auch weiterhin eine der häufigsten Techniken für die Berechtigungseskalation.

Scheduled Task

Windows Service

Portable Executable Injection

Defense Evasion

Deobfuscate/Decode Files or Information

Obfuscated Files or information

Modify Registry

System Checks

File Deletion

Credential Access

Keylogging

Keylogging und Erfassung von Anmeldeinformationen aus Web-Browsern sind typische Funktionen der meisten Remote-Zugriff-Trojaner.

Credentials from Web Browsers

OS Credential Dumping

Diese Technik ist eine Kernfunktion von Mimikatz, einem Erfassungstool für Anmeldeinformationen, das ATR in vielen analysierten Kampagnen aus dem 2. Quartal beobachtet hat.

Input Capture

LSASS Memory

Discovery

System Information Discovery

File and Directory Discovery

Process Discovery

System Checks

Query Registry

Lateral Movement

Remote Desktop Protocol

Exploitation of Remote Services

Remote File Copy

SMB/Windows Admin Shares

SSH

Collection

Screen Capture

Im 2. Quartal fanden mehrere Kampagnen statt, bei denen Remote-Zugriff-Trojaner (RATs) zum Einsatz kamen. Viele RAT-Malware-Varianten nutzten Techniken zur Bildschirmaufzeichnung.

Keylogging

Data from Local System

Clipboard data

Archive Collected Data

Command and Control

Web protocols

Ingress Tool Transfer

Non-Standard Port

Web Service

Non-Application Layer Protocol

Exfiltration

Exfiltration Over Command and Control Channel

Exfiltration Over Alternative Protocol

Exfiltration to Cloud Storage

Ransomware-Bedrohungsakteure exfiltrierten auch weiterhin Daten ihrer Opfer zu unterschiedlichen Cloud-Speicheranbietern. Erfolgt meist mit kommerziellen Tools wie Rclone und MEGASync.

Automated Exfiltration

Exfiltration over unencrypted/obfuscation Non-C2 Protocol

Impact

Data Encrypted for impact

Verschlüsselung von Daten für mehr Auswirkung ist eine weitere Technik, die von ATR bei mehreren Kampagnen und Bedrohungen beobachtet wurde. In diesem Quartal haben mehrere Ransomware-Familien einen Linux-basierten Locker eingesetzt, der ESXi-Server angreift, was diese Technik noch beliebter macht.

Inhibit System Recovery

Die Verhinderung der Systemwiederherstellung ist eine Technik, die häufig von Ransomware-Gruppen eingesetzt wird, bevor sie die finalen Schaddaten ausbringen. Durch das Löschen der Volumenschattenkopien erschweren sie den Opfern die Wiederherstellung nach dem Angriff.

Resource Hijacking Service

Service Stop

System Shutdown/Reboot

# Die wichtigsten Regeln zur Abwehr dieser Bedrohungen

Im 2. Quartal 2021 erlebten und kommentierten wir viele unterschiedliche Bedrohungstypen. Wir bieten aber auch Empfehlungen sowie Produkte, mit denen Sie sich bzw. Ihr Unternehmen zuverlässig schützen können: Informieren Sie sich darüber, wie das Konfigurieren von ENS 10.7, Manipulationsschutz und Rollback vor der Ransomware Cuba schützen, oder lesen Sie unseren detaillierten Blog, der sich an Sicherheitsverantwortliche richtet.

Frischen Sie Ihre Kenntnisse dazu auf, wie Sie lästige Pop-Up-Fenster in Ihrem Browser blockieren können und wie unsere Kunden dank Web Advisor und Web Control vor schädlichen Websites geschützt sind.

Lesen Sie, wie Betrüger Windows Defender imitieren, um gefährliche Windows-Anwendungen zu verteilen, und welche unserer Sicherheitstipps dagegen helfen. Unsere Kunden können sich freuen, dass Real Protect Cloud Schutz durch Machine Learning bietet, während Web Advisor und Web Control bekannt schädliche Websites blockieren.

Lernen Sie empfohlene Vorgehensweisen für die Absicherung und Überwachung Ihres Netzwerks kennen, damit DarkSide, die gefährlichste Ransomware dieses Quartals, keine Chance hat. Zudem bieten wir in diesem Blog eine Vielzahl an Informationen zu Abdeckung und Schutz durch EPP, MVISION Insights, EDR und ENS.

Und schließlich sollten Sie sich darüber informieren, warum virtuelle Maschinen so wertvoll für Cyber-Kriminelle sind und warum betroffene VMware-Benutzer sofort alle Patches einspielen sollten. Wer nicht sofort Patches installieren kann, erhält von uns praktische Tipps sowie eine Erinnerung daran, dass unsere Network Security Platform auch Signaturen der fraglichen CVEs bietet.

Ressourcen

Mit unseren Team-Ressourcen können Sie die neuesten Bedrohungen und Forschungen verfolgen:

Bedrohungszentrum: Die aktuell schwerwiegendsten Bedrohungen wurden von unserem Team erkannt.