Trellix Threat Intelligence Exchange

Abwehr von Bedrohungen mit einem vernetzten Überwachungssystem

Sofortige Transparenz und Blockierung von Angriffen

Mit Trellix Threat Intelligence Exchange, das interne und externe Bedrohungsdaten kombiniert und schnelle Erkennung und Reaktion für das gesamte Sicherheitsökosystem bereitstellt, isolieren Sie Bedrohungen in Sekundenschnelle.

Vorteil von Trellix Threat Intelligence Exchange

Systemschutz

in Echtzeit

Schützen Sie alle Bereiche in Ihrem Unternehmen vor neuen Bedrohungen.

Kombinierte Bedrohungsdatenquellen

Stellen Sie Bedrohungsdaten

sofort für alle vernetzten

Trellix-Sicherheitssysteme bereit.

Adaptive

Erkennung

Mit dieser Lösung können Sie unbekannte Dateien

erkennen, sodass Sie schnelleren

Schutz zu niedrigeren Kosten erhalten.

Produktfunktionen

Zusätzliche Services für schnelleren Erfolg

Bedrohungsdatenanalyse-Bericht

Unser speziell auf Sie zugeschnittener Bedrohungsdatenanalyse-Dienst stellt Ihnen detaillierte, maßgeschneiderte Berichte bereit, die detailliert die für Sie relevanten Bereiche untersucht.

Funktionen zur Bedrohungssuche

Mit unseren von Experten geleiteten Diensten zur Bedrohungssuche können Sie die Funktionen aktivieren und konfigurieren, mit denen sich Kriminelle auf frischer Tat ertappen lassen.

Unterstützung bei der Reaktion auf Vorfälle

Unsere Dienste für die Reaktion auf Vorfälle helfen bei der Verwaltung und Eindämmung der Auswirkungen von Sicherheitsverletzungen, indem sie deren Ausmaß bestimmen und Empfehlungen zur strategischen Eindämmung geben.

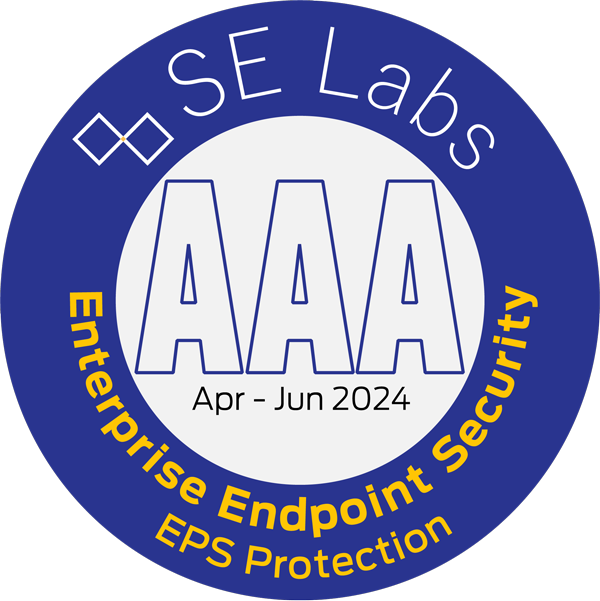

Anerkennung in der Branche

Trellix wird von wichtigen Analystenunternehmen als Branchenführer eingestuft

Häufig gestellte Fragen

Mit dem adaptiven Bedrohungsschutz können Sie bestimmen, was passiert, wenn in Ihrer Umgebung eine böswillige Datei oder eine Datei mit unbekannter Reputation erkannt wird. Die Lösung bietet diese Vorteile:

- Schnelle Erkennung von Sicherheitsbedrohungen sowie Malware und entsprechender Schutz

- Identifizierung kompromittierter Systeme oder Geräte und der Ausbreitungswege in der Umgebung

- Sofortige Blockierung oder Säuberung bestimmter Dateien basierend auf den jeweiligen Bedrohungsreputationen und Ihren Risikokriterien

Trellix Threat Intelligence Exchange (TIE) warnt den Netzwerkadministrator vor einer unbekannten Datei in der Umgebung. Statt die Dateiinformationen zur Analyse an Trellix zu senden, blockiert der Administrator die Datei sofort. Anschließend kann er sich mithilfe des Trellix TIE-Servers (sofern verfügbar) informieren, auf wie vielen Systemen sie ausgeführt wurde.

Unternehmen verwenden mitunter routinemäßig Dateien, die standardmäßig als verdächtig oder gefährlich eingestuft werden. Dabei kann es sich zum Beispiel um benutzerdefinierte Dateien handeln, die speziell für das Unternehmen erstellt wurden. Da diese Dateien zulässig ist, muss der Administrator die Dateiinformationen nicht an Trellix Threat Intelligence Exchange senden, um täglich aktualisierte Inhalte zu erhalten. Stattdessen kann er die Reputation dieser Dateien in "Vertrauenswürdig" ändern und ihre Ausführung zulassen.

Verwandte Ressourcen

Erfahren Sie, wie Trellix und Google Cloud gemeinsam eine hervorragende Verteidigung gegen Cyber-Bedrohungen aufbauen.

Wir analysieren Cyber-Sicherheitsbedrohungen, neue Schwachstellen und Verteidigungsstrategien, damit Sie Cyber-Risiken stets einen Schritt voraus sind.

Zur Abwehr von Angreifern benötigen effektive Bedrohungssucher KI-gestützte Tools. Erfahren Sie, wie Sie Bedrohungen mithilfe erstklassiger Daten stoppen können.