Was ist das MITRE ATT&CK-Framework?

MITRE ATT&CK® stands for MITRE Adversarial Tactics, Techniques, and Common Knowledge (ATT&CK). Das MITRE ATT&CK-Framework ist eine kuratierte Wissensdatenbank und ein Modell für Cyber-kriminelles Angriffsverhalten, das die verschiedenen Phasen im Lebenszyklus eines Angriffs und die angegriffenen Plattformen abbildet. Die im Modell abstrahierten Taktiken und Techniken ergeben eine allgemeine Taxonomie der einzelnen Angriffsaktionen, die sowohl für die offensive als auch für die defensive Seite der Cyber-Sicherheit verständlich ist. Darüber hinaus bietet es eine adäquate Kategorisierungsstruktur für Angriffsaktionen und spezielle Abwehrmöglichkeiten.

Das von ATT&CK präsentierte Verhaltensmodell umfasst folgende Kernkomponenten:

- Taktiken, die die kurzfristigen taktischen Ziele eines Angriffs beschreiben (die Spalten)

- Techniken, die die Mittel beschreiben, mit denen Angreifer ihre taktischen Ziele erreichen (die einzelnen Zellen)

- Dokumentierte, für Angriffe genutzte Techniken und andere Metadaten (zu Techniken) [1]

MITRE ATT&CK wurde 2013 im Rahmen des Fort Meade-Experiments (FMX) von MITRE entwickelt. Dabei emulierten Forscher das Verhalten von Angreifern und Verteidigern, um Bedrohungen nach einer Kompromittierung mithilfe von Telemetriesensorik und Verhaltensanalysen besser erkennen zu können. Die Hauptfrage für die Forscher lautete: Wie gut können wir dokumentiertes Angreiferverhalten erkennen? Um diese Frage zu beantworten, entwickelten die Forscher ATT&CK als Tool für die Kategorisierung von Angriffsverhalten.

MITRE ATT&CK gibt es inzwischen in drei Ausführungen:

ATT&CK for Enterprise

(für Unternehmen)ATT&CK for Mobile

(für Mobilgeräte)ATT&CK for ICS

(für Industriesteuerungssysteme)Konzentriert sich auf Angriffsverhalten in Windows-, Mac-, Linux- und Cloud-Umgebungen.

Konzentriert sich auf Angriffsverhalten unter iOS- und Android-Betriebssystemen.

Konzentriert sich auf die Beschreibung der Aktionen eines Angreifers während seiner Verweildauer in einem ICS-Netzwerk.

MITRE ATT&CK wird weltweit für verschiedene Disziplinen wie Erkennung von Eindringungsversuchen, Bedrohungssuche, Security Engineering, Bedrohungsdatenanalyse, Red-Teaming und Risikoverwaltung verwendet. [2]

Was beinhaltet die MITRE ATT&CK-Matrix?

Die MITRE ATT&CK-Matrix enthält eine Gruppe von Techniken, die Angreifer für ein bestimmtes Ziel nutzen. Diese Ziele werden in der ATT&CK-Matrix als Taktiken kategorisiert. Die Ziele werden linear von der Erkundung bis zum endgültigen Ziel der Exfiltration (oder "Auswirkung") dargestellt. Die am breitesten gefasste Version von ATT&CK for Enterprise, die Windows, macOS, Linux, PRE, Azure AD, Office 365, Google Workspace, SaaS, IaaS, Netzwerke und Container beinhaltet, definiert folgende Kategorien von Angriffstaktiken:

- Erkundung: Sammeln von Informationen für die Planung künftiger Angriffsoperationen, z. B. Informationen zum Zielunternehmen.

- Ressourcenentwicklung: Einrichten von Ressourcen zur Unterstützung von Operationen, z. B. Aufbau einer Befehls- und Kontrollinfrastruktur

- Erstzugriff: Eindringen in das Netzwerk, z. B. durch Spearphishing

- Ausführung: Ausführen von böswilligem Code, z. B. mithilfe eines Remote-Zugriffs-Tools

- Persistenz: Absichern der bis dahin erarbeiteten Position, z. B. durch Änderung von Konfigurationen

- Berechtigungseskalation: Erlangen höherer Berechtigungen, z. B. durch Ausnutzung einer Schwachstelle, um den Zugriff auszudehnen

- Umgehung der Schutzmaßnahmen: Verhindern einer Erkennung, z. B. mithilfe vertrauenswürdiger Prozesse, um Malware zu verstecken

- Zugriff auf Anmeldeinformationen: Stehlen von Kontonamen und Kennwörtern, z. B. durch Keylogging

- Erkennung: Erkunden der Umgebung, z. B. der Steuerungsmöglichkeiten

- Bewegung innerhalb des Netzwerks: Bewegen innerhalb des Netzwerks, z. B. mithilfe legitimer Anmeldedaten, um in mehreren Systeme zu agieren

- Erfassung: Sammeln von Daten, die für das Ziel des Angreifers von Interesse sind, z. B. Zugriff auf Daten im Cloud-Speicher

- Befehl und Steuerung: Kommunizieren mit kompromittierten Systemen, um diese zu steuern, z. B. Nachahmen von normalem Web-Verkehr, um mit einem Opfernetzwerk zu kommunizieren

- Exfiltration: Stehlen von Daten, z. B. Übertragung von Daten auf ein Cloud-Konto

- Auswirkung: Manipulieren, Unterbrechen oder Zerstören von Systemen und Daten, z. B. Verschlüsselung von Daten mit Ransomware

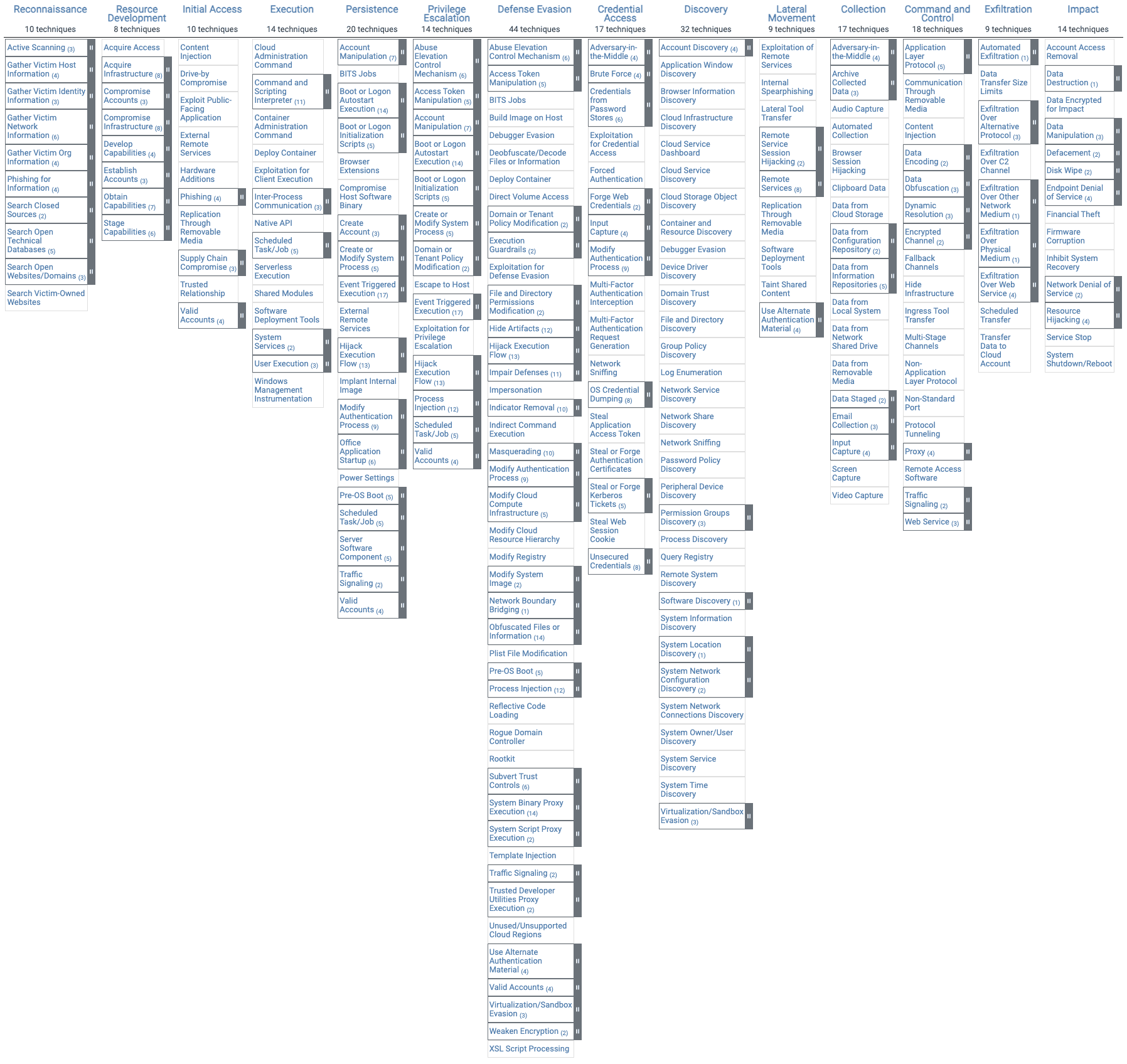

Jede Taktik der MITRE ATT&CK-Matrix beinhaltet Angriffstechniken, die die eigentliche vom Angreifer ausgeführte Aktivität beschreiben. Einige Techniken haben Untertechniken, die genauer erklären, wie ein Angreifer eine bestimmte Technik ausführt. Die komplette ATT&CK for Enterprise-Matrix aus dem MITRE ATT&CK-Navigator sieht wie folgt aus:

MITRE ATT&CK for Enterprise, 2021

Worin unterscheidet sich die MITRE ATT&CK for Cloud-Matrix?

In der MITRE ATT&CK for Enterprise-Matrix finden Sie einen Unterabschnitt – die MITRE ATT&CK for Cloud-Matrix. Sie enthält eine Teilmenge der Taktiken und Techniken aus der breiter gefassten ATT&CK for Enterprise-Matrix. Die MITRE ATT&CK for Cloud-Matrix unterscheidet sich vom Rest der Enterprise-Matrix darin, dass das Angriffsverhalten und die bei einem Cloud-Angriff verwendeten Techniken nicht demselben Drehbuch wie Angriffe unter Windows-, macOS-, Linux- oder anderen Unternehmensumgebungen folgen.

MITRE ATT&CK-Techniken in Windows-, macOS-, Linux- und anderen relevanten Umgebungen beinhalten in der Regel Malware und Versuche, in ein Netzwerk einzudringen, das dem Zielunternehmen gehört und von ihm betrieben wird.

MITRE ATT&CK-Techniken in AWS-, Azure-, Office 365- und anderen relevanten Umgebungen beinhalten in der Regel keine Malware, weil die Zielumgebung einem externen Cloud-Dienstanbieter wie Microsoft oder Amazon gehört und von ihm betrieben wird. Wenn der Angreifer nicht in die Umgebung des Opfers eindringen kann, nutzt er meistens native Funktionen des Cloud-Dienstanbieters, um das Konto des Opfers zu kompromittieren, Berechtigungen zu eskalieren, sich lateral im Netzwerk zu bewegen und Daten zu exfiltrieren. Die folgenden Beispieltechniken stellen das Angreiferverhalten mithilfe des ATT&CK for Cloud-Frameworks dar:

Technik

Verhalten

Erstzugriff

Nutzt gestohlene Anmeldedaten, um ein neues Konto zu erstellen

Persistenz

Opfer wird mit Spearphishing angegriffen, um Anmeldedaten für AWS zu erlangen

Berechtigungseskalation

Nutzt ein gültiges Konto, um Zugriffsberechtigungen zu ändern

Umgehung der Schutzmaßnahmen

Erstellt eine neue VM-Instanz, um Firewall-Regeln zu umgehen

Zugriff auf Anmeldeinformationen

Stiehlt Zugriffs-Token für eine Datenbank

Erkennung

Sucht die Zieldatenbank

Bewegung innerhalb des Netzwerks

Nutzt den Anwendungszugriffs-Token, um auf die Datenbank zuzugreifen

Erfassung

Trägt Informationen aus der Datenbank zusammen

Exfiltration

Exfiltriert Daten auf das Angreiferkonto in AWS

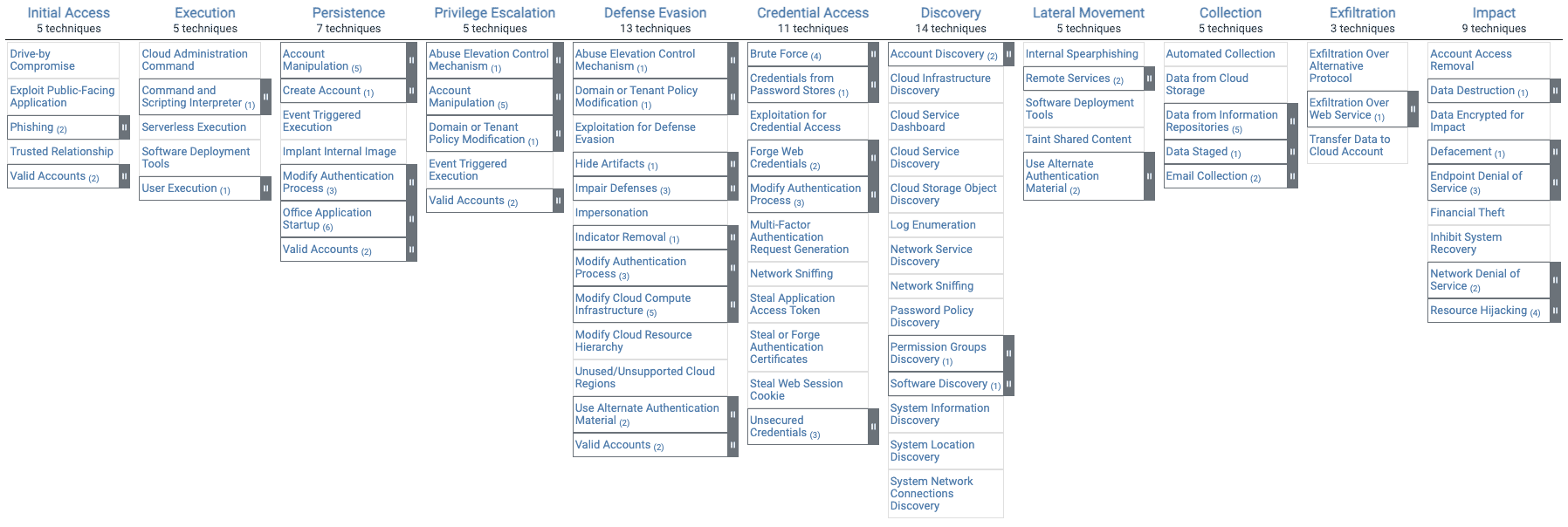

Unten sehen Sie die gesamte ATT&CK for Cloud-Matrix mit ihrer Untergruppe der Taktiken und Techniken der ATT&CK for Enterprise-Matrix:

MITRE ATT&CK for Cloud, 2021

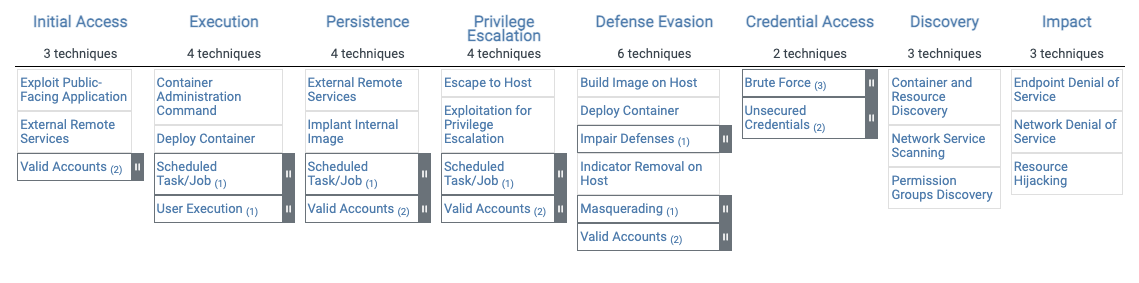

MITRE ATT&CK for Containers, 2021

MITRE ATT&CK und Cyber Kill Chain im Vergleich

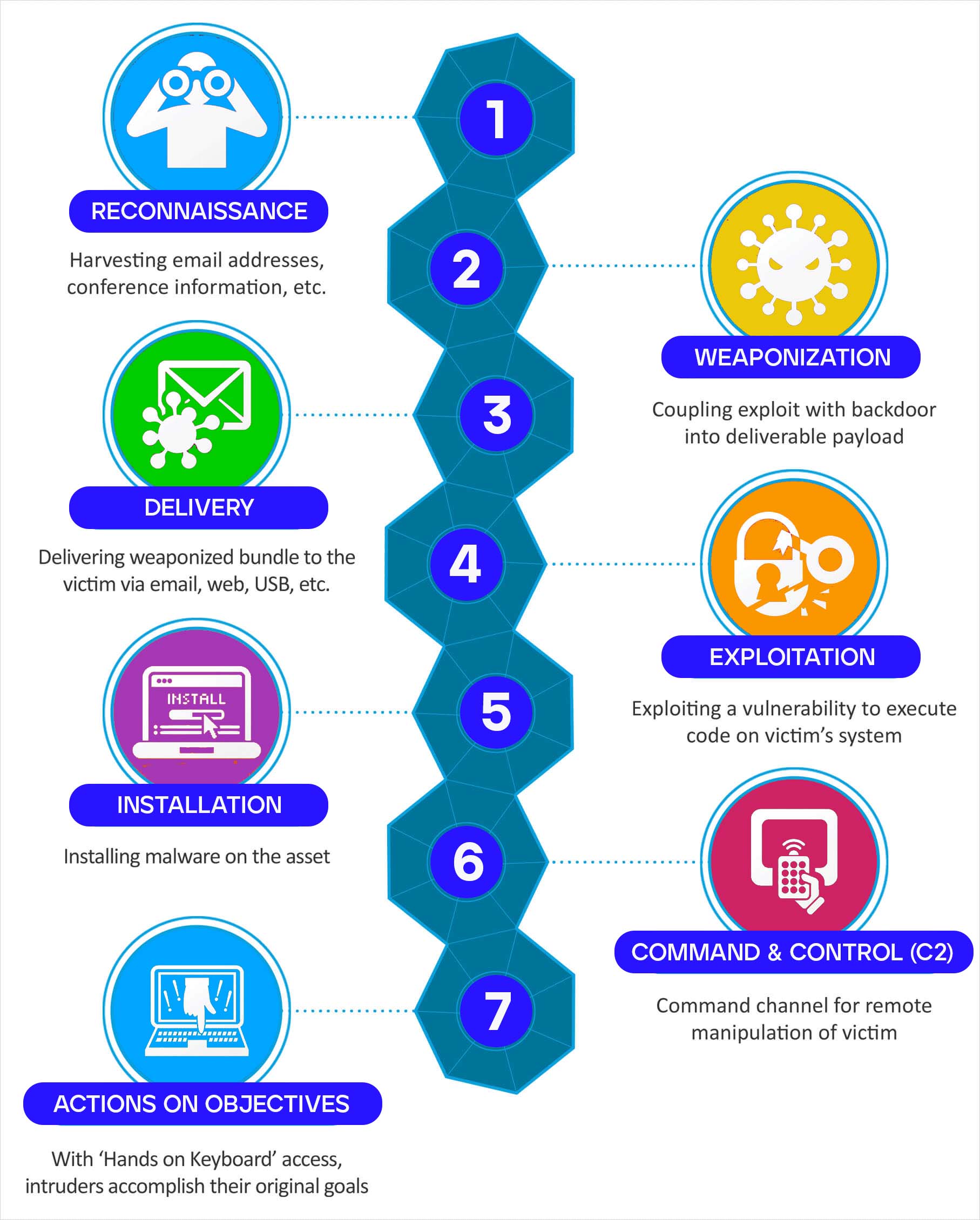

Die Cyber Kill Chain® von Lockheed Martin ist ein weiteres bekanntes Framework zur Erklärung des Angreiferverhaltens während eines Cyber-Angriffs. Das Kill Chain-Modell beinhaltet folgende Phasen in der entsprechenden Reihenfolge:

- Reconnaissance (Erkundung): Sammelt E-Mail-Adressen, Konferenzinformationen usw.

- Weaponization (Angriffsmethode finden): Koppelt Exploit und Backdoor zu bereitstellbaren Schaddaten.

- Delivery (Gezielter Angriff): Überträgt das Angriffspaket per E-Mail, Web, USB usw. an das Opfer.

- Exploitation (Ausnutzung): Nutzt eine Schwachstelle aus, um Code auf dem System eines Opfers auszuführen.

- Installation: Installiert Malware auf dem Asset.

- Command & Control (C2) (Befehl und Steuerung): Beinhaltet einen Befehlskanal für Remote-Manipulationen.

- Actions on Objectives (Übernahme): Eindringlinge erreichen ihre ursprünglichen Ziele über "Hands on Keyboards"-Zugriff.

Die Grafik von Lockheed Martin liefert weitere Informationen zum Cyber Kill Chain-Framework. [3]

MITRE ATT&CK und Cyber Kill Chain unterscheiden sich in zwei wichtigen Punkten.

- Erstens beschreibt das MITRE ATT&CK-Framework die Implementierung jeder Phase mithilfe von ATT&CK-Techniken und -Untertechniken deutlich detaillierter. MITRE ATT&CK wird regelmäßig mit Informationen aus der Branche aktualisiert, um bei den Techniken immer auf dem neuesten Stand zu bleiben, sodass Verteidiger ihre eigenen Praktiken und Angriffsmodelle regelmäßig anpassen können.

- Zweitens berücksichtigt die Cyber Kill Chain nicht die oben besprochenen abweichenden Taktiken und Techniken eines Cloud-nativen Angriffs. Das Cyber Kill Chain-Framework geht davon aus, dass ein Angreifer Schaddaten, z. B. Malware, an die Zielumgebung sendet. Diese Methode ist in der Cloud viel weniger relevant.

Wie verwenden Sie die MITRE ATT&CK-Matrix?

Das MITRE ATT&CK-Framework kann ein Unternehmen auf verschiedene Weise unterstützen. Generell bietet es die folgenden praktischen Vorteile:

- Angreiferemulation: Bewertet die Sicherheitslage anhand von Informationen über einen Angreifer und sein Verhalten, um eine Bedrohung zu emulieren. Mit ATT&CK können Angreiferemulationsszenarios erstellt werden, um Abwehrmechanismen zu testen und zu verifizieren.

- Red Teaming: Agiert als Angreifer, um die Auswirkungen einer Kompromittierung zu demonstrieren. Mit ATT&CK können Red Team-Pläne erstellt und Operationen organisiert werden.

- Entwicklung von Verhaltensanalysen: Verknüpft verdächtige Aktivitäten, um Angreiferverhalten zu überwachen. Mit ATT&CK können Muster verdächtiger, mutmaßlich schädlicher Aktivitäten vereinfacht und organisiert werden.

- Bewertung von Verteidigungslücken: Bestimmt, in welchen Teilen des Unternehmens Abwehrmechanismen und/oder Einblicke fehlen. Mit ATT&CK können vorhandene Tools bewertet oder neue Tools vor dem Kauf getestet werden, um den Umfang der Sicherheit zu bestimmen und Investitionen zu priorisieren.

- Bewertung des SOC-Reifegrads: Analog zur Bewertung der Verteidigungslücken können Sie mit ATT&CK bestimmen, wie effektiv ein Sicherheitskontrollzentrum (SOC) Kompromittierungen erkennt, analysiert und behandelt.

- Anreicherung mit Cyber-Bedrohungsdaten: Optimiert Informationen zu Bedrohungen und Bedrohungsakteuren. Mit ATT&CK können Verteidiger bewerten, ob sie sich gegen bestimmte hochentwickelte hartnäckige Bedrohungen (Advanced Persistent Threats, ATPs) und gängige Verhaltensweisen verschiedener Bedrohungsakteure wehren können.

Die Implementierung von MITRE ATT&CK beinhaltet in der Regel die manuelle Zuordnung oder Integration mit Cyber-Sicherheits-Tools. Zu den gängigsten Tools zählen hierbei Sicherheitsinformations- und Ereignis-Management (SIEM, Security Information and Event Management), Erkennungs- und Reaktionsfunktionen für Endgeräte (Endpoint Detection and Response, EDR) sowie Cloud Access Security Broker (CASB).

Die Verwendung von MITRE ATT&CK mit einer SIEM-Lösung beinhaltet das Aggregieren von Protokolldaten aus Endgeräten, Netzwerken und Cloud-Diensten, das Erkennen von Bedrohungen und das Zuordnen der Bedrohungen zu MITRE ATT&CK. Auf der Basis ihrer Protokolldaten nehmen die Sicherheits-Tools (z. B. EDR oder CASB) dann Änderungen an der Sicherheitskonfiguration vor.

Die Verwendung von MITRE ATT&CK mit EDR beinhaltet das Zuordnen der vom Endgeräteagenten beobachteten Ereignisse, damit Verteidiger die Phasen eines Bedrohungsereignisses bestimmen, das damit verbundene Risiko bewerten und die Reaktionen priorisieren können.

Ressourcen

MITRE-Evaluierung

Ressourcen

Trellix hat an allen MITRE ATT&CK-Evaluierungen teilgenommen.