Rapport Trellix Advanced Threat Research :

Octobre 2021

L'équipe se concentre désormais sur la prévalence, c'est-à-dire la fréquence de détection de chaque menace dans le monde, mais surtout sur les cibles des attaques.

Lettre de notre analyste en chef

Bienvenue dans ce NOUVEAU rapport sur le paysage des menaces, ainsi qu'au sein d'une NOUVELLE entreprise.

De nombreux changements sont intervenus depuis notre dernier rapport sur le paysage des menaces. Nous avons découvert que, malgré un changement de nom, le groupe de ransomwares DarkSide n'a pas disparu et serait lié à BlackMatter ! De plus, nos observations récentes concernant des attaques ciblant des pompes à perfusion démontrent l'importance de la recherche en matière de sécurité. (Voir plus loin dans ce rapport.)

Mon équipe et moi-même sommes désormais passés sous la direction de McAfee Enterprise, une nouvelle société entièrement vouée à la cybersécurité des entreprises, raison pour laquelle nos travaux ne sont plus publiés sous le label McAfee Labs. Mais ne vous inquiétez pas, vous pouvez continuer à nous suivre via les nouveaux tweets de l'équipe ATR de McAfee Enterprise : @McAfee_ATR.

Les changements survenus ne se limitent évidemment pas à Twitter, et certains se reflètent dans notre nouveau rapport sur le paysage des menaces. Ainsi, nous mettons désormais l'accent sur la prévalence, c'est-à-dire la fréquence de détection de chaque menace dans le monde, mais surtout sur les cibles des attaques. Cette approche s'appuie sur des analyses complémentaires, qui seront détaillées dans le rapport afin d'intégrer les recherches en cours sur les cybercriminels, ainsi que les vulnérabilités actuellement exploitées ou susceptibles de l'être à l'avenir.

Nous espérons que vous apprécierez ce nouveau format et attendons avec impatience vos commentaires sur les points forts et les points faibles de ce rapport. N'hésitez pas également à nous faire part des sujets que vous souhaiteriez voir traités à l'avenir.

# RANSOMWARES

Multiplication des ransomwares

Au cours des 2e et 3e trimestres de cette année, les cybercriminels ont déployé de nouvelles menaces et tactiques dans des campagnes ciblant des secteurs de premier plan, de même qu'actualisé leurs méthodes existantes. Si les campagnes de ransomwares n'ont pas connu de fléchissement, leur modèle commercial a en revanche évolué afin d'extraire des données de valeur et d'extorquer des rançons se chiffrant en millions à des entreprises de toutes tailles.

En mai 2021, l'attaque très médiatisée de DarkSide à l'encontre du système d'oléoducs américain Colonial Pipeline a fait les gros titres dans le domaine de la cybersécurité. MVISION Insights a rapidement identifié les premières cibles de DarkSide aux États-Unis, principalement dans les secteurs des services juridiques, de la vente en gros, de la fabrication, du pétrole, du gaz et des produits chimiques.

La fermeture d'une des principales chaînes d'approvisionnement en carburant des États-Unis n'a pas manqué d'attirer l'attention des autorités publiques et des centres d'opérations de sécurité, mais d'autres groupes de ransomwares recourant à des modèles d'affiliation similaires s'avèrent tout aussi inquiétants. Ainsi, les auteurs des ransomwares Ryuk, REvil, Babuk et Cuba ont déployé de manière active des modèles commerciaux favorisant l'implication d'autres acteurs afin d'exploiter des vecteurs d'entrée courants et d'autres outils similaires. Ces groupes, ainsi que d'autres et leurs affiliés, exploitent des vecteurs d'entrée courants et utilisent souvent les mêmes outils pour se déplacer au sein d'un environnement. Peu de temps après l'attaque de DarkSide, le gang REvil lui a volé la vedette en utilisant une charge active Sodinokibi dans le cadre de son attaque de ransomware à l'encontre de Kaseya, un fournisseur international d'infrastructures informatiques. Le tandem REvil/Sodinokibi figure en tête de notre liste de détections de ransomwares au 2e trimestre 2021.

Détections par famille de ransomwares

Figure 1. Le tandem REvil/Sodinokibi a enregistré le plus grand nombre de détections de ransomwares (73 %) parmi notre top 10 au 2e trimestre 2021.

Tandis que DarkSide et REvil connaissaient un recul après leurs attaques très médiatisées, un héritier de DarkSide a fait son apparition en juillet. Le ransomware BlackMatter s'est d'abord manifesté en Italie, en Inde, au Luxembourg, en Belgique, aux États-Unis, au Brésil, en Thaïlande, au Royaume-Uni, en Finlande et en Irlande sous la forme d'un programme d'affiliation de type Ransomware-as-a-Service (RaaS) incorporant des éléments des ransomwares DarkSide, REvil et LockBit. Compte tenu de la similitude du code du fichier binaire et de la ressemblance de la page publique avec DarkSide, il est très probable que le ransomware BlackMatter est un prolongement de DarkSide, ce que conteste toutefois BlackMatter.

Un autre « ancien » ransomware légèrement modifié a été découvert au milieu de l'année 2021. Le ransomware LockBit 2.0 est une version mise à jour de LockBit 2020. Doté de nouvelles fonctionnalités de chiffrement automatique des équipements hébergés dans le domaine, d'exfiltration de données et d'accès aux systèmes via le protocole RDP, il est en outre capable de recruter de nouveaux affiliés depuis l'intérieur de l'entreprise ciblée.

Les développeurs de ransomwares ont également lancé de nouvelles campagnes. Observée pour la première fois en juin 2021 principalement en Inde, en Belgique, en Italie, aux États-Unis, en Turquie, en Thaïlande, au Mexique, en Allemagne, en Colombie et en Ukraine, la famille de ransomwares Hive opère en tant que Ransomware-as-a-Service (RaaS) codé en GO pour compromettre des établissements de soins de santé et des entreprises exploitant des infrastructures critiques.

Notre équipe propose une analyse approfondie des ransomwares, et notamment de la réaction inattendue des forums clandestins, des secteurs ciblés et de l'écart entre les renseignements issus de sources publiques et les données télémétriques.

Exclusion de ransomwares en plein essor par des forums clandestins

Le 2e trimestre 2021 a été animé pour les ransomwares, qui se sont retrouvés parmi les priorités du programme de cybersécurité de l'administration américaine. Mais les forums cybercriminels clandestins historiquement sûrs n'ont pas non plus été épargnés.

La fermeture forcée de Colonial Pipeline provoquée par DarkSide a permis de prendre la mesure des répercussions d'une attaque de ransomware. Cet arrêt brutal de la chaîne d'approvisionnement a touché une grande partie de la côte est des États-Unis, déclenchant une ruée des consommateurs dans les stations-service. L'attaque et ses répercussions économiques et commerciales ont mis en exergue le pouvoir destructeur du ransomware et ont retenu toute l'attention des autorités chargées de la sécurité.

La réaction politique face aux conséquences de l'attaque de Colonial Pipeline a conduit le groupe de ransomwares DarkSide à mettre brutalement fin à ses activités. Plusieurs autres groupes cybercriminels ont par ailleurs annoncé qu'ils allaient évaluer leurs futures cibles et exclure certains secteurs.

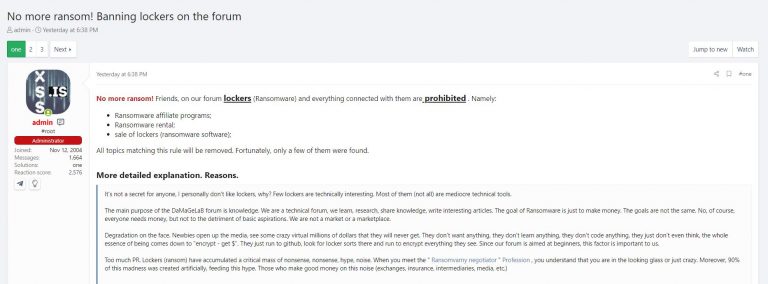

Une semaine plus tard, deux des forums clandestins les plus influents, XSS et Exploit, ont annoncé l'interdiction de toute publicité pour des ransomwares. Pendant des années, ces mêmes forums ont servi de refuge aux cybercriminels et ont contribué à l'essor des ransomwares, donnant ainsi naissance à un commerce florissant de réseaux compromis, de journaux de voleurs de mots de passe et de services de chiffrement, entre autres. La plupart des cybercriminels derrière les principales familles de ransomwares sont des criminels de carrière qui entretiennent souvent des relations étroites avec les administrateurs et les modérateurs de forums. D'après nous, cette décision est donc un moyen pour ces forums de sauver leur peau.

Bien que les alias en ligne associés à des ransomwares aient été interdits, les cybercriminels demeurent actifs sur plusieurs forums sous différents autres alias.

Figure 2. Message de l'administrateur de XSS signalant l'interdiction des ransomwares

Au cours de cette même période, le groupe de ransomwares Babuk a lui aussi été confronté à un certain nombre de problèmes, dont la défaillance d'un outil de verrouillage ESXi *nix décrite en détail dans notre article de blog.

À la suite de conflits internes au sein de l'équipe Babuk, le groupe s'est séparé et un nouveau forum dédié aux ransomwares et appelé RAMP a vu le jour, permettant ainsi à de nombreux cybercriminels spécialisés en ransomwares de se regrouper pour réaliser des transactions et partager des TTP. Malgré leur interdiction sur certains forums cybercriminels plus importants, les ransomwares n'ont montré aucun signe de ralentissement et demeurent l'une des cybermenaces les plus dangereuses pour les entreprises, quelle que soit leur taille.

Secteurs d'activité ciblés par les ransomwares : l'écart entre les renseignements issus de sources publiques et les données télémétriques

De nombreux groupes spécialisés dans les ransomwares disposent de portails sur lesquels ils publient les noms de leurs victimes et des échantillons de données collectées afin de contraindre ces victimes à payer la rançon sous peine de divulguer, voire de vendre, les données dérobées. Les sites de fuite de données servent de vitrines en cas d'échec des négociations et ne reflètent pas la totalité des attaques menées par les groupes de ransomwares. Les données concernant les secteurs d'activité et zones géographiques concernés présentent toutefois beaucoup d'intérêt.

Notre équipe surveille bon nombre de ces pages, collecte les noms des familles de ransomwares et met en correspondance la victime avec le secteur d'activité et le pays. Grâce à la collecte et à la compilation de ces données, nous avons pu identifier les familles de ransomwares ciblant les dix principaux secteurs ci-dessous aux États-Unis.

Figure 3. Les organismes publics ont été le secteur le plus ciblé par les ransomwares au 2e trimestre 2021, suivis des télécommunications, de l'énergie et des médias.

Les données télémétriques recueillies par nos capteurs aux États-Unis ont permis de mettre en correspondance l'activité observée des ransomwares avec les données concernant les secteurs cibles fournies par Open Source Intelligence (OSINT) :

Organismes publics

Fabrication

Finance

Vente au détail

Enseignement

Soins de santé

Télécommunications

Construction

Énergie

Transports

Médias

Enseignement

Industrie

Entreprises

Immobilier

Juridique

Juridique

Finance

Technologie

IT

Tableau 1. Plus l'écart entre les deux secteurs est important, plus leur protection est efficace. Plus la différence est réduite, plus le secteur doit être attentif au risque de ransomware.

Qu'est-ce que la différence ? Et l'écart ? Les données télémétriques nous permettent d'observer l'activité des ransomwares détectée et bloquée dans le secteur où nous avons des clients. La première place occupée par les organismes publics dans les données télémétriques montre que de nombreuses tentatives ont ciblé ce secteur sans toutefois parvenir à leurs fins. En ce qui concerne les secteurs signalés par OSINT, nous constatons que les secteurs qui ont de gros besoins en matière de capacités informatiques pour prendre en charge les services stratégiques figurent en bonne place sur la liste des cibles des groupes de ransomwares.

Modèle/technique d'attaque

- Data Encrypted for ImpactData Encrypted for Impact% de la liste : 14 %

- File and Directory DiscoveryFile and Directory Discovery% de la liste : 13 %

- Obfuscated Files or InformationObfuscated Files or Information% de la liste : 11 %

- Process InjectionProcess Injection% de la liste : 11 %

- Deobfuscate/Decode Files or InformationDeobfuscate/Decode Files or Information% de la liste : 10 %

- Process DiscoveryProcess Discovery% de la liste : 10 %

- Inhibit System RecoveryInhibit System Recovery% de la liste : 9 %

- PowerShellPowerShell% de la liste : 9 %

- System Information DiscoverySystem Information Discovery% de la liste : 9 %

- Modify RegistryModify Registry% de la liste : 9 %

Tableau 2. Le chiffrement de données à des fins d'impact a été le modèle d'attaque le plus souvent détecté au 2e trimestre 2021.

B. BRAUN : DES VULNÉRABILITÉS IDENTIFIÉES DANS UNE POMPE À PERFUSION UTILISÉE DANS LE MONDE ENTIER

Le secteur médical est confronté à des problèmes de sécurité uniques. Les attaques potentielles à l'encontre de centres médicaux peuvent représenter une menace bien plus importante qu'une attaque de ransomware à l'échelle d'un système. Notre équipe, en partenariat avec Culinda, a identifié un ensemble de vulnérabilités dans la pompe Infusomat Space et la SpaceStation de B. Braun.

Nos recherches nous ont permis de mettre au jour cinq vulnérabilités non encore signalées dans le système médical, à savoir :

- CVE-2021-33886 : utilisation d'une chaîne de format contrôlée de l'extérieur (CVSS 7.7)

- CVE-2021-33885 : vérification insuffisante de l'authenticité des données (CVSS 9.7)

- CVE-2021-33882 : absence d'authentification d'une fonction critique (CVSS 8.2)

- CVE-2021-33883 : transmission en texte clair d'informations sensibles (CVSS 7.1)

- CVE-2021-33884 : chargement sans restriction de fichiers de type dangereux (CVSS 5.8)

Ensemble, ces vulnérabilités peuvent être utilisées par un cybercriminel pour modifier la configuration d'une pompe tandis que celle-ci est en veille, avec pour conséquence l'administration au patient d'une dose de médicament inattendue lors de l'utilisation suivante, sans aucune authentification.

Peu après avoir été informé des conclusions initiales de nos recherches, B. Braun est intervenu et a entrepris de mettre en place les mesures correctives recommandées dans notre rapport en collaboration avec notre équipe.

Ces conclusions présentent une vue d'ensemble et quelques détails techniques concernant la chaîne d'attaque la plus critique, ainsi que des solutions aux défis uniques auxquels fait face le secteur médical. Un récapitulatif est disponible sur notre blog.

MENACES CLOUD

Prévalence des menaces cloud

Les problèmes engendrés par la nécessité d'adapter la sécurité du cloud à un effectif plus flexible du fait de la pandémie, à charge de travail égale ou supérieure, ont offert aux cybercriminels encore plus de possibilités d'exploitations et de cibles potentielles au 2e trimestre 2021.

Les recherches sur les menaces cloud menées par notre équipe montrent que les services financiers ont été la principale cible des campagnes au cours de ce trimestre.

Menaces cloud les plus fréquentes au 2e trimestre 2021

- Utilisation excessive à partir d'un emplacement anormalUtilisation excessive à partir d'un emplacement anormal% de la liste : 62 %

- Exfiltration de données par un utilisateur interneExfiltration de données par un utilisateur interne% de la liste : 28 %

- Utilisation abusive d'accès avec privilègesUtilisation abusive d'accès avec privilèges% de la liste : 8 %

- Exfiltration de données à haut risqueExfiltration de données à haut risque% de la liste : <1 %

- Exfiltration d'accès avec privilègesExfiltration d'accès avec privilèges% de la liste : <1 %

- Implantation, extension, exfiltrationImplantation, extension, exfiltration% de la liste : <1 %

- Activités suspectes humainement impossiblesActivités suspectes humainement impossibles% de la liste : <1 %

- Exfiltration de données par un utilisateur à privilègesExfiltration de données par un utilisateur à privilèges% de la liste : <1 %

Tableau 3. Définition de l'utilisation excessive à partir d'un emplacement anormal : l'utilisateur a téléchargé un très gros volume de données ou y a accédé sur un court laps de temps. Il s'agit d'un problème grave, car 1) les utilisateurs de l'entreprise n'avaient jamais accédé à un tel volume de données auparavant, et 2) le volume de données est important, même pour un grand groupe d'utilisateurs. Les menaces liées à l'utilisation excessive à partir d'un emplacement anormal figurent en tête des menaces cloud observées dans le monde, suivies de l'exfiltration de données par un utilisateur interne et de l'utilisation abusive d'accès avec privilèges. L'utilisation excessive à partir d'un emplacement anormal représente 62 % des menaces enregistrées.

Menaces cloud les plus fréquentes au 2e trimestre 2021

Entreprises

- Services financiersServices financiers% de la liste : 33 %

- Soins de santéSoins de santé% de la liste : 13 %

- FabricationFabrication% de la liste : 9 %

- Vente au détailVente au détail% de la liste : 9 %

- Services professionnelsServices professionnels% de la liste : 8 %

- Transports et hébergementTransports et hébergement% de la liste : 7 %

- Logiciels et InternetLogiciels et Internet% de la liste : 6 %

- TechnologieTechnologie% de la liste : 5 %

- Ordinateurs et électroniqueOrdinateurs et électronique% de la liste : 4 %

- Organismes à but non lucratifOrganismes à but non lucratif% de la liste : 3 %

Tableau 4. Les services financiers ont été le secteur le plus ciblé par les incidents liés au cloud signalés, suivis des secteurs des soins de santé, de la fabrication, de la vente au détail et des services professionnels. Les services financiers ont été ciblés par 33 % des incidents liés au cloud signalés dans les dix principaux secteurs, suivis des secteurs des soins de santé et de la fabrication (8 %).

NOMBRE TOTAL D'INCIDENTS LIÉS AU CLOUD PAR SECTEUR DANS LE MONDE

Services financiersServices financiers / États-Unis% de la liste : 23 %

États-Unis

Services financiersServices financiers / Singapour% de la liste : 15 %

Singapour

Soins de santéSoins de santé / États-Unis% de la liste : 14 %

États-Unis

Vente au détailVente au détail / États-Unis% de la liste : 12 %

États-Unis

Services professionnelsServices professionnels / États-Unis% de la liste : 8 %

États-Unis

Services financiersServices financiers / Chine% de la liste : 7 %

Transports

FabricationFabrication / États-Unis% de la liste : 5 %

États-Unis

Services financiersServices financiers / France% de la liste : 5 %

France

Vente au détailVente au détail / Canada% de la liste : 5 %

Canada

Services financiersServices financiers / Australie% de la liste : 4 %

Australie

Tableau 5. Au niveau mondial, les services financiers ont été ciblés par 50 % des dix principaux incidents liés au cloud survenus au 2e trimestre 2021, avec notamment des incidents aux États-Unis, à Singapour, en Chine, en France, au Canada et en Australie. Les États-Unis ont été la cible de 34 % des incidents liés au cloud enregistrés dans les dix principaux pays.

Secteur ciblé par des menaces cloud aux États-Unis

- Services financiersServices financiers / Australie% de la liste : 29 %

- Soins de santéSoins de santé% de la liste : 17 %

- Vente au détailVente au détail% de la liste : 15 %

- Services professionnelsServices professionnels% de la liste : 10 %

- FabricationFabrication% de la liste : 7 %

- Médias et divertissementMédias et divertissement% de la liste : 5 %

- Transports et hébergementTransports et hébergement% de la liste : 5 %

- Organismes publicsOrganismes publics% de la liste : 4 %

- Logiciels et InternetLogiciels et Internet% de la liste : 4 %

- Services de formationServices de formation% de la liste : 3 %

Tableau 6. Les services financiers ont été le secteur le plus touché par des incidents liés au cloud aux États-Unis au 2e trimestre 2021. Les incidents ciblant les services financiers représentaient 29 % de l'ensemble des incidents liés au cloud signalés dans les dix principaux secteurs.

Incidents liés au cloud par pays : 2e trim. 2021

Pays

- États-UnisÉtats-Unis% de la liste : 47 %

- IndeInde% de la liste : 10 %

- AustralieAustralie% de la liste : 6 %

- CanadaCanada% de la liste : 6 %

- BrésilBrésil% de la liste : 6 %

- JaponJapon% de la liste : 6 %

- MexiqueMexique% de la liste : 4 %

- Grande-BretagneGrande-Bretagne% de la liste : 4 %

- SingapourSingapour% de la liste : 4 %

- AllemagneAllemagne% de la liste : 3 %

Tableau 7. Les pays les plus touchés par des incidents liés au cloud sont les États-Unis, suivis de l'Inde, de l'Australie, du Canada et du Brésil. Les États-Unis ont été ciblés par 52 % des incidents liés au cloud enregistrés dans les dix principaux pays.

MENACES À L'ENCONTRE DES PAYS, DES CONTINENTS ET DES SECTEURS D'ACTIVITÉ ET VECTEURS D'ATTAQUE

Pays et continents : 2e trim. 2021

Des augmentations notables du nombre d'incidents rendus publics par pays et par continent ont été observées au 2e trimestre 2021 :

- Les États-Unis ont enregistré le plus grand nombre d'incidents signalés au 2e trimestre 2021.

- L'Europe a connu l'augmentation la plus importante (52 %) du nombre d'incidents signalés au cours du 2e trimestre.

Secteurs ciblés : 2e trim. 2021

Des augmentations notables des incidents rendus publics par secteur ont été observées au 2e trimestre 2021 :

- Une augmentation de la fréquence a été constatée au niveau des attaques touchant plusieurs secteurs.

- Les augmentations les plus significatives concernent les organismes publics (64 %) et le divertissement (60 %).

Vecteurs d'attaque : 2e trim. 2021

Des augmentations notables des incidents rendus publics par vecteur ont été constatées au 2e trimestre 2021 :

- Le malware a été la technique la plus souvent utilisée dans les incidents signalés au 2e trimestre 2021.

- Le spam est le vecteur qui a connu la plus forte hausse (250 %) entre les 1er et 2e trimestres 2021, suivi du script malveillant (125 %) et du malware (47 %).

# Principales techniques MITRE ATT&CK utilisées au 2e trimestre 2021

(cinq principales techniques par tactique) Commentaires

Initial Access

Spearphishing Attachment

Le spearphishing (lien et pièce jointe) figure au nombre des trois principales techniques d'accès, avec l'exploitation d'applications publiques.

Exploit Public Facing Application

Spearphishing Link

Valid Accounts

External Remote Services

Execution

Windows Command Shell

Au cours de ce trimestre, nous avons observé plusieurs attaques impliquant PowerShell ou la commande Shell Windows pour exécuter un malware en mémoire ou utiliser des outils à double usage/non malveillants afin de faciliter les tentatives d'exploitation du réseau. Les scripts de ligne de commande sont souvent incorporés à des cadres Pentesting, comme Cobalt Strike, pour simplifier l'exécution.

PowerShell

Malicious File

Windows Management Instrumentation

Shared Modules

Persistence

Registry Run Keys / Startup Folder

Scheduled Task

Windows Service

Valid Accounts

DLL Side-Loading

Privilege Escalation

Registry Run Keys / Startup Folder

Process Injection

L'injection de processus demeure l'une des principales techniques d'élévation de privilèges.

Scheduled Task

Windows Service

Portable Executable Injection

Defense Evasion

Deobfuscate/Decode Files or Information

Obfuscated Files or information

Modify Registry

System Checks

File Deletion

Credential Access

Keylogging

L'enregistrement de frappe et la collecte d'identifiants à partir de navigateurs web sont des fonctionnalités courantes de la plupart des chevaux de Troie d'accès à distance.

Credentials from Web Browsers

OS Credential Dumping

Cette technique est la fonctionnalité de base de l'outil de collecte d'identifiants Mimikatz, observé par l'équipe ATR dans de nombreuses campagnes analysées au cours du 2e trimestre.

Input Capture

LSASS Memory

Discovery

System Information Discovery

File and Directory Discovery

Process Discovery

System Checks

Query Registry

Lateral Movement

Remote Desktop Protocol

Exploitation of Remote Services

Remote File Copy

SMB/Windows Admin Shares

SSH

Collection

Screen Capture

Plusieurs campagnes faisant intervenir un cheval de Troie d'accès à distance ont été lancées au 2e trimestre. La capture d'écran a été déployée par de nombreux variants du malware RAT.

Keylogging

Data from Local System

Clipboard Data

Archive Collected Data

Command and Control

Web Protocols

Ingress Tool Transfer

Non-Standard Port

Web Service

Non-Application Layer Protocol

Exfiltration

Exfiltration Over Command and Control Channel

Exfiltration Over Alternative Protocol

Exfiltration to Cloud Storage

Les cybercriminels spécialisés en ransomwares ont continué à exfiltrer les données de leurs victimes vers différents fournisseurs de services de stockage dans le cloud, principalement à l'aide de programmes tels que RClone et MegaSync.

Automated Exfiltration

Exfiltration via un protocole non-C2 de dissimulation/non chiffré

Impact

Data Encrypted for impact

Le chiffrement des données à des fins d'impact est une fois encore la technique la plus utilisée dans les campagnes et menaces analysées par l'équipe ATR. Au cours de ce trimestre, plusieurs familles de ransomwares ont lancé un outil de verrouillage basé sur Linux qui cible des serveurs ESXi, renforçant ainsi l'utilisation de cette technique.

Inhibit System Recovery

La prévention de la restauration du système est une technique souvent utilisée par des groupes de ransomwares avant la distribution de la charge active finale. En supprimant tous les clichés instantanés des volumes, ce script empêche les victimes de restaurer les fichiers après l'attaque.

Resource Hijacking Service

Service Stop

System Shutdown/Reboot

# Comment se défendre contre ces menaces

Au cours du 2e trimestre 2021, l'équipe ATR a observé et documenté de nombreux types de menaces. Nous disposons heureusement de l'expertise et des solutions nécessaires pour vous protéger, vous et votre entreprise. Découvrez comment la configuration d'ENS 10.7, la protection contre les manipulations et la restauration peuvent vous protéger contre le ransomware Cuba ou parcourez les articles de fond de notre blog destinés aux équipes de sécurité.

Mettez à niveau vos connaissances en matière de blocage des fenêtres pop-up gênantes depuis votre navigateur et découvrez comment nous protégeons nos clients des sites malveillants grâce à WebAdvisor et Web Control.

Découvrez comment les escrocs se font passer pour Windows Defender pour envoyer des applications Windows malveillantes en mode Push, ainsi que nos conseils de sécurité pour prévenir cette menace. Vos clients seront ravis d'apprendre que le composant cloud de Real Protect leur offre une protection proactive grâce à l'apprentissage automatique, tandis que WebAdvisor et Web Control les protègent contre les sites malveillants connus.

Découvrez les bonnes pratiques pour surveiller votre réseau et le protéger contre DarkSide, l'un des ransomwares les plus actifs ce trimestre. Cet article de blog propose en outre de nombreuses informations sur la couverture et la protection, notamment sur les plates-formes de protection des terminaux, MVISION Insights, EDR et ENS.

Enfin, découvrez pourquoi les machines virtuelles présentent autant d'intérêt pour les cybercriminels et pourquoi les utilisateurs VMware affectés doivent appliquer des patchs sans perdre de temps. Si vous n'avez pas la possibilité d'installer immédiatement des patchs, nous vous donnons quelques conseils pratiques et vous rappelons que Network Security Platform propose des signatures pour les CVE en question.

Ressources

Pour suivre l'évolution des menaces et des recherches, consultez les ressources suivantes de notre équipe :

Centre sur les menaces — Menaces actuelles ayant un impact majeur identifiées par notre équipe.