Trellix Advanced Threat Research レポート:

2021 年 10 月

McAfee Enterprise は新たに「脅威による被害」に視点を移しました。すなわち、チームは今、全世界での脅威の発生頻度、さらには誰を標的にしているのかを注視しています。

弊社チーフ サイエンティストからのご挨拶

新しい脅威レポート、そして新しい会社へようこそ。

前回の脅威レポートから多くの変化がありました。DarkSide ランサムウェア グループは、名前を変えただけで、まだ消えてはいなかったのでした。BlackMatter とのつながり (の疑い) を、我々が見逃すとでも思ったのでしょうか。そして、医療用輸液ポンプに対する攻撃の最近の調査結果は、セキュリティ調査がいかに重要であるかを示すものです (この件については本レポート内で詳述します。)。

チームと私自身に関しては、新たにエンタープライズ サイバー セキュリティを専門とする McAfee Enterprise 社に移籍しました。そのため、McAfee Labs からの調査報告はなくなります。新しい McAfee Enterprise ATR (Advanced Threat Research) からのお知らせは Twitter でご覧いただけます。アカウントは@McAfee_ATR です。

もちろん、変化はツイートでは書ききれないほどの大きなものであり、その一部は新しい脅威レポートに反映されています。私たちは新たに「脅威による被害」に視点を移しました。すなわち、チームは今、世界全体での脅威の発生頻度、そして誰が標的にされているのかを注視しています。私たちは検知された結果をさらに分析して裏付け、レポートに取り込み、脅威アクターに対する入念な調査を反映させ、彼らが現在悪用し、将来的にも悪用しうる脆弱性を詳細に紹介します。

この新しいフォーマットがお気に召しましたら幸いです。良い点あるいは改善すべき点などにお気づきになりましたら、ぜひコメントをお寄せください。また、今後の内容についてご希望がありましたら、ぜひお伝えください。

# ランサムウェア

拡大するランサムウェアの被害

2021 年第 2 ~第 3 四半期、サイバー犯罪者たちは、有名企業を標的としたキャンペーンに新たな脅威や戦術を導入しました。ランサムウェアはそのモデルを進化させながら引き続き流行し、大小の企業から貴重なデータと数百万ドルの身代金を引き出しています。

5 月のサイバーセキュリティ関連のニュースでは、Colonial Pipeline の燃料パイプラインに対する DarkSide による攻撃が大きく取り上げられました。MVISION Insights は早くから、米国内で主に法務サービス、卸売・製造、石油・ガス・化学部門を標的とした DarkSide 攻撃の蔓延を検知していました。

米国の主要な燃料サプライチェーンが停止したことで、政府関係者やセキュリティ オペレーション センターの注目が集まりましたが、類似のアフィリエイト モデルを使うランサムウェア グループが他にもあり、同様に懸念を生んでいました。「Ryuk」、「REvil」、「Babuk」、「Cuba」などのランサムウェアは、共通の侵入ベクトルや類似ツールを「顧客」に悪用させるビジネス モデルを大きく展開しました。これらのグループ、その他これに類するグループや関連グループは、共通の侵入ベクトルを悪用しており、多くの場合、環境内で動き回るのに使用するツールも同じです。DarkSide のパイプライン攻撃から程なくして、REvil 一味が、Sodinokibi ペイロードを用いて、世界展開する IT インフラストラクチャ プロバイダー である Kaseya にランサムウェア攻撃を仕掛け、注目を集めました。2021 年第 2 四半期では、REvil/Sodinokibi が最も多く検出されました。

各種ランサムウェアの検出状況

図 01. 2021 年第 2 四半期に検出されたランサムウェアでは、REvil/Sodinokibi が最も多く、ランサムウェア検出数上位 10 種の 73% を占めている。

一連の攻撃で注目を集めた DarkSide と REvil が影を潜めた一方で、7 月には DarkSide の後継者が現れました。DarkSide、REvil、LockBit ランサムウェアの要素を取り入れた BlackMatter ランサムウェアが、RaaS (Ransomware-as-a-Service) のアフィリエイト プログラムとして、主にイタリア、インド、ルクセンブルク、ベルギー、米国、ブラジル、タイ、英国、フィンランド、アイルランドで検出されるようになりました。バイナリコードが類似していること、そしてその公開ページが DarkSide のものに似ていることから、BlackMatter ランサムウェアは DarkSide ランサムウェアの後継バージョンである可能性が高いというのが一般的な見解ですが、BlackMatter はこれを否定しています。

また、2021 年半ばには、それとはまた別の、過去のランサムウェアに手を加えたものが検出されました。LockBit 2.0 ランサムウェアです。これは 2020 年に登場した LockBit のアップデート版であり、ドメイン内のデバイスを自動的に暗号化する、データを流出させる、RDP 経由でシステムにアクセスする、標的にした企業の内部で新たなアフェリエイトを募る、といった新しい機能が加わっています。

また、ランサムウェア開発者たちは、新しいキャンペーンを導入しました。2021 年 6 月に初めて検出された Hive ランサムウェア ファミリーは、インド、ベルギー、イタリア、米国、トルコ、タイ、メキシコ、ドイツ、コロンビア、ウクライナで流行しており、GO 言語で書かれた Ransomware-as-a- Service として医療機関や重要インフラの組織に危険を及ぼしました。

アンダーグラウンド フォーラムでの予想外の反応、標的となるセクター、オープンソースの情報と遠隔測定の違いなど、ランサムウェアについて、詳細をご紹介します。

アンダーグラウンドフォーラムから追放されたランサムウェアの増殖

2021 年の第 2 四半期には、米政権のサイバーアジェンダでランサムウェアが取り上げられるなど活発な動きが見られましたが、これまで安全とされてきたサイバー犯罪者のアンダーグラウンドフォーラムでも状況が変化しています。

ランサムウェア攻撃の影響は、DarkSide ランサムウェア攻撃によって Colonial Pipeline が操業停止に追い込まれたことで明確になりました。燃料サプライチェーンが突然停止したことで、米国東部の多くの地域が影響を受け、消費者は燃料の確保に奔走しました。この攻撃と攻撃による消費者と経済への影響で示されたランサムウェアの本当の致命性は、セキュリティ当局の注目を集めました。

Colonial Pipeline への攻撃の影響に対する政治的な反応を見たランサムウェアグループ「DarkSide」は、その活動を突然停止しました。さらに複数の脅威グループが、今後の標的には注意を払い、特定の分野を除外すると公表しました。

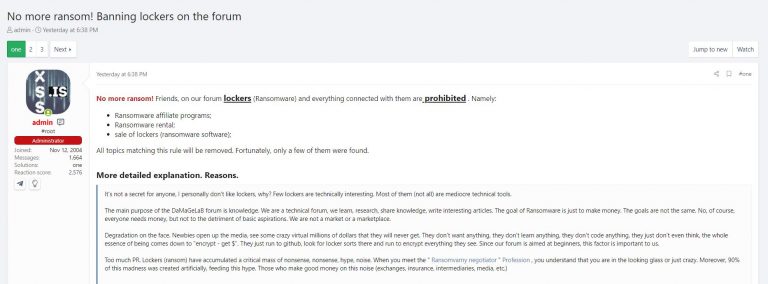

その 1 週間後には、最も影響力のある 2 つのアンダーグラウンドフォーラム、XSS と Exploit が、ランサムウェアの広告を禁止すると発表しました。これらのフォーラムは、長年にわたりサイバー犯罪の拠点となってランサムウェアのブームを引き起こし、侵入されたネットワーク、スティーラーのログ、クリプターのサービスなどが活発に取引されていました。主要なランサムウェア ファミリーの背後にいる攻撃者の多くが職業的犯罪者であり、フォーラムの管理者やモデレーターと密接な関係を持っていることを考えると、この行為はフォーラムの存在を守るためのものだと考えられます。

ランサムウェアに関連付けられたオンライン ペルソナ アカウントは禁止されましたが、依然として攻撃者たちは別のペルソナを使っていくつかのフォーラムで活動していることを、McAfee Enterprise チームは確認しています。

図02. ランサムウェアの使用禁止を求める XSS の管理者

この時期、Babuk ランサムウェアグループは独自の問題に直面しており、そのうちの 1 つである*nix ESXi ロッカーの不具合については、ブログで詳しく紹介しています。

最終的には、Babuk チームは内部抗争を原因として分割され、RAMP と呼ばれるランサムウェア専門の新しいフォーラムが構築されました。RAMP には現在、ランサムウェアに特化した多くのサイバー犯罪者が集まり、ビジネスや TTP の共有を行っています。大規模なサイバー犯罪者のフォーラムの一部が禁止されたにもかかわらず、ランサムウェアの勢いは衰える気配がありません。あらゆる規模の組織が、ランサムウェアは攻撃を受けるかもしれない最も影響力のあるサイバー脅威の一つであると考えておく必要があります。

ランサムウェア標的セクター: オープンソースインテリジェンスと遠隔観測の間にあるデータの差異

ランサムウェアの多くは、ポータルを用意して被害者や収集したデータのサンプルを公表し、被害者が身代金を払わない場合にデータをリークしたり、販売したりすることを目的としています。リークサイトは、交渉の失敗例を紹介するものであり、ランサムウェアのチームが実行した攻撃の全容を反映しているわけではありませんが、報告されたセクターや地域の分析情報は興味深く、観察する価値のあるものです。

McAfee Enterprise チームは、多くのリークサイトを監視し、ランサムウェアファミリーの名前を収集し、被害者を部門や国にマッピングしています。これらのデータを収集してまとめると、米国では以下の上位 10 部門がランサムウェアファミリーの標的となっていることがわかりました。

図03. 2021 年第 2 四半期、ランサムウェアに最も標的とされたセクターは「政府」で、次いで「通信」「エネルギー」「メディア & 通信」である。

McAfee Enterprise の遠隔観測センサーで報告されたセクターと、Open-Source Intelligence (OSINT) で報告されたセクターについて、検出されたランサムウェアアクティビティのマッピング結果 (米国内) を比較すると、次のようになります。

政府機関

製造業

ファイナンス

小売業界

教育

医療

電気通信

建設

エネルギー

輸送業

メディア

教育

工業

ビジネス

不動産

法的通知

法的通知

ファイナンス

テクノロジー

IT

表 01. 上下が離れている (差異が大きい) セクターは保護されているが、上下が近い (差異が小さい) セクターはランサムウェアのリスクに注意する必要がある。

この差は何を意味するのでしょうか? 差異とは何でしょうか? McAfee の遠隔観測では、McAfee Enterprise の顧客が存在するセクターで検出されブロックされたランサムウェアの活動がわかります。遠隔観測では、政府機関が標的のトップとなっていますが、政府機関を標的とした多くの試みが失敗していることがわかります。OSINT で報告されたセクターからは、IT サービス能力への要求が高く、重要なビジネス サービスを維持する必要があるセクターが、ランサムウェアのターゲット リストの上位にあることがわかります。

攻撃パターン/手法

- Data Encrypted for ImpactData Encrypted for Impact脅威に占める割合 - 14%

- File and Directory DiscoveryFile and Directory Discovery脅威に占める割合 - 13%

- Obfuscated Files or InformationObfuscated Files or Information脅威に占める割合 - 11%

- Process InjectionProcess Injection脅威に占める割合 - 11%

- Deobfuscate/Decode Files or InformationDeobfuscate/Decode Files or Information脅威に占める割合 - 10%

- Process DiscoveryProcess Discovery脅威に占める割合 - 10%

- Inhibit System RecoveryInhibit System Recovery脅威に占める割合 - 9%

- PowerShellPowerShell脅威に占める割合 - 9%

- System Information DiscoverySystem Information Discovery脅威に占める割合 - 9%

- Modify RegistryModify Registry脅威に占める割合 - 9%

表 02. 2021 年第 2 四半期に最も多く確認された攻撃手法は「影響を与えるためにデータを暗号化」である

B BRAUN: 世界中で使用されている医療用輸液ポンプの脆弱性

医療業界もセキュリティ問題に直面しています。医療機関への攻撃の可能性は、システム全体へのランサムウェアの攻撃よりもさらに大きな脅威となるかもしれません。McAfee Enterprise チームは、Culinda と共同で、B. Braun Infusomat Space Large Pump と B. Braun SpaceStation に複数の脆弱性を発見しました。

調査の結果、医療システムにはこれまで報告されていなかった次の 5 つの脆弱性があることがわかりました。

- CVE-2021-33886: 外部で制御されたフォーマット文字列の使用 (CVSS 7.7)

- CVE-2021-33885: データの真正性の不十分な検証 (CVSS 9.7)

- CVE-2021-33882: クリティカル機能の認証の欠如 (CVSS 8.2)

- CVE-2021-33883: 機密情報のクリアテキスト送信 (CVSS 7.1)

- CVE-2021-33884: 危険なファイルの無制限なアップロード (CVSS 5.8)

これらの脆弱性を合わせると、攻撃者がポンプの不使用時にポンプの設定を変更し、次の使用時に患者に誤った量の薬を投与してしまうことが可能になります。

McAfee Enterprise チームからの第一報の直後、B. Braun は、チームと協力して、報告書の中に示された対策を実施しました。

今回の調査結果は、最もシビアな攻撃の連鎖の概要と技術的な詳細、医療業界が直面する課題への対処を示すものです。概要については、McAfee Enterprise のブログをご覧ください。

クラウド脅威

クラウド脅威による被害

2021 年第 2 四半期、企業はより柔軟にリモートワーカーに対応して、ワークロードを維持し、向上させるためにクラウド セキュリティにシフトしました。これにより、攻撃を受ける可能性や標的になる可能性がさらに増加しました。

McAfee Enterprise チームのクラウド脅威に関する調査によると、2021 年第 2 四半期、クラウド脅威キャンペーンに対応するために最も大きな課題に直面したのは金融サービスでした。

よくあるクラウド脅威 (2021 年第 2 四半期)

- 異常な場所での過剰な使用異常な場所での過剰な使用脅威に占める割合 - 62%

- インサイダーデータの漏えいインサイダーデータの漏えい脅威に占める割合 - 28%

- 特権アクセスの不正使用特権アクセスの不正使用脅威に占める割合 - 8%

- ハイリスクデータの漏えいハイリスクデータの漏えい脅威に占める割合 - <1%

- 特権アクセスの漏えい特権アクセスの漏えい脅威に占める割合 - <1%

- アクセスの拡大による漏えいアクセスの拡大による漏えい脅威に占める割合 - <1%

- 不審な Superhuman不審な Superhuman脅威に占める割合 - <1%

- 特権ユーザーによるデータ漏えい特権ユーザーによるデータ漏えい脅威に占める割合 - <1%

表 03. 異常な場所での過剰な使用の定義: ユーザーが短時間で非常に大量のデータにアクセスまたはダウンロードした。1) 企業のユーザーがこれまでにこのような大容量のデータにアクセスしたことがない、2) 大規模なユーザープールを参照している場合でもデータ量が多い、といった場合は深刻な問題となります。異常な場所での過剰な使用の脅威は、クラウド脅威の中で最も多く、次いでインサイダーデータの漏えい、特権アクセスの不正使用となります。異常な場所での過剰な使用は脅威の 62% を占めています。

よくあるクラウド脅威 (2021 年第 2 四半期)

エンタープライズ

- 金融サービス金融サービス脅威に占める割合 - 33%

- 医療医療脅威に占める割合 - 13%

- 製造業製造業脅威に占める割合 - 9%

- 小売業小売業脅威に占める割合 - 9%

- プロフェッショナル サービスプロフェッショナル サービス脅威に占める割合 - 8%

- 旅行 & ホスピタリティ旅行 & ホスピタリティ脅威に占める割合 - 7%

- ソフトウェア & インターネットソフトウェア & インターネット脅威に占める割合 - 6%

- テクノロジーテクノロジー脅威に占める割合 - 5%

- コンピューター & 家電製品コンピューター & 家電製品脅威に占める割合 - 4%

- 非営利団体非営利団体脅威に占める割合 - 3%

表 04. 報告されたクラウドインシデントの標的は、金融サービスが最も多く、次いで医療、製造業、小売業、プロフェッショナル サービスとなっている。報告された上位 10 業種のうち、金融サービスを標的としたクラウド インシデントは 33% を占め、次いで医療、製造業 (8%) である。

全世界におけるクラウド インシデント

金融サービス金融サービス/US脅威に占める割合 - 23%

米国

金融サービス金融サービス/シンガポール脅威に占める割合 - 15%

シンガポール

医療医療/U.S.脅威に占める割合 - 14%

米国

小売業小売業/U.S.脅威に占める割合 - 12%

米国

プロフェッショナル サービスプロフェッショナル サービス/U.S.脅威に占める割合 - 8%

米国

金融サービス金融サービス/中国脅威に占める割合 - 7%

輸送業

製造業製造業/U.S.脅威に占める割合 - 5%

米国

金融サービス金融サービス/フランス脅威に占める割合 - 5%

フランス

小売業小売業/カナダ脅威に占める割合 - 5%

カナダ

金融サービス金融サービス/オーストラリア脅威に占める割合 - 4%

オーストラリア

表 05. 2021 年第 2 四半期に発生したクラウドインシデントの上位 10 業種のうち、金融サービスは全世界で標的となり、米国、シンガポール、中国、フランス、カナダ、オーストラリアで発生したインシデントを合計すると 50% になる。上位 10 か国で報告されたクラウドインシデントのうち、米国の業界を標的としたクラウドインシデントは全体の 34% を占める。

米国 クラウド フォーム

- 金融サービス金融サービス/オーストラリア脅威に占める割合 - 29%

- 医療医療脅威に占める割合 - 17%

- 小売業小売業脅威に占める割合 - 15%

- プロフェッショナル サービスプロフェッショナル サービス脅威に占める割合 - 10%

- 製造業製造業脅威に占める割合 - 7%

- メディアと娯楽メディアと娯楽脅威に占める割合 - 5%

- 旅行 & ホスピタリティ旅行 & ホスピタリティ脅威に占める割合 - 5%

- 政府機関政府機関脅威に占める割合 - 4%

- ソフトウェア & インターネットソフトウェア & インターネット脅威に占める割合 - 4%

- 教育サービス教育サービス脅威に占める割合 - 3%

表 06. 2021 年第 2 四半期に米国で発生したクラウドインシデントの標的のトップは金融サービスである。金融サービスを標的としたインシデントは、上位 10 業種のクラウドインシデント全体の 29% を占める。

国別クラウド インシデント: 2021年第2四半期

国/地域

- 米国米国脅威に占める割合 - 47%

- インドインド脅威に占める割合 - 10%

- オーストラリアオーストラリア脅威に占める割合 - 6%

- カナダカナダ脅威に占める割合 - 6%

- ブラジルブラジル脅威に占める割合 - 6%

- 日本日本脅威に占める割合 - 6%

- メキシコメキシコ脅威に占める割合 - 4%

- 英国英国脅威に占める割合 - 4%

- シンガポールシンガポール脅威に占める割合 - 4%

- ドイツドイツ脅威に占める割合 - 3%

表 07. 国を標的としたクラウドインシデントが最も多く報告されたのは米国で、次いでインド、オーストラリア、カナダ、ブラジルである。上位 10 か国で報告されたクラウドインシデントのうち、米国を標的としたクラウドインシデントは全体の 52% を占める。

国、地域、セクター、ベクトルへの脅威

国 & 地域: 2021年第2四半期

2021 年第 2 四半期に公表されたインシデントのうち、注目すべき国および地域の増加傾向は以下のとおりです。

- 2021 年第 2 四半期に最も多くのインシデントが報告されたのは米国でした。

- 2021 年第 2 四半期に報告されたインシデントの増加率が最も高かったのはヨーロッパで、52% でした。

攻撃セクター: 2021年第2四半期

2021 年第 2 四半期に公表されたインシデントのうち、注目すべきセクターの増加傾向は以下のとおりです。

- 複数の産業が標的にされました。

- 注目すべきセクターの増加傾向は公共 (64%) および娯楽 (60%)。

攻撃ベクトル: 2021年第2四半期

2021 年第 2 四半期に公表されたインシデントのうち、注目すべきベクトルの増加傾向は以下のとおりです。

- 2021 年第 2 四半期に報告されたインシデントで最も多く使用された手法はマルウェアでした。

- 2021 年第 1 四半期から第 2 四半期にかけて、報告されたインシデントの中で最も増加したのはスパムで、250% の増加を示し、次いで不正なスクリプトが 125%、マルウェアが 47% でした。

# トップ MITRE ATT&CK 手法 (2021 年第 2 四半期)

(各戦術のトップ 5) コメント

Initial Access

Spearphishing Attachment

スピアフィッシング用の添付ファイル、スピアフィッシング リンク、そして公開アプリケーションのエクスプロイトが、初期アクセス手法のトップ 3 です。

Exploit public facing application

Spearphishing Link

Valid Accounts

External Remote Services

Execution

Windows Command Shell

今四半期は、PowerShell や Windows Command Shell を利用してメモリ内でマルウェアを実行する攻撃や、非マルウェア ツールの悪用による攻撃が確認されています。実行を容易にするため、Cobalt Strike のような Pentesting テスト フレームワークにコマンド ライン スクリプトが組み込まれることがよくあります。

PowerShell

Malicious File

Windows Management Instrumentation

Shared Modules

Persistence

Registry Run Keys / Startup Folder

Scheduled Task

Windows Service

Valid Accounts

DLL Side-Loading

Privilege Escalation

Registry Run Keys / Startup Folder

Process Injection

プロセス インジェクションは、依然として主要な特権昇格手法の 1 つです。

Scheduled Task

Windows Service

Portable Executable Injection

Defense Evasion

Deobfuscate/Decode Files or Information

Obfuscated Files or information

Modify Registry

System Checks

File Deletion

Credential Access

Keylogging

キーロギングおよび Web ブラウザーからの認証情報の収集は、多くのリモート アクセスのトロイの木馬 (RAT) に共通する機能です。

Credentials from Web Browsers

OS Credential Dumping

この手法は、ATR が 2021 年第 2 四半期に分析したキャンペーンの多くで確認された、認証情報収集ツール Mimikatz の中核機能です。

Input Capture

LSASS Memory

Discovery

System Information Discovery

File and Directory Discovery

Process Discovery

System Checks

Query Registry

Lateral Movement

Remote Desktop Protocol

Exploitation of Remote Services

Remote File Copy

SMB/Windows Admin Shares

SSH

Collection

Screen Capture

第 2 四半期にはリモート アクセス型トロイの木馬 (RAT) を使用するキャンペーンがいくつか発生しました。画面キャプチャは、多くの RAT マルウェア亜種で採用されている手法です。

Keylogging

Data from Local System

Clipboard data

Archive Collected Data

Command and Control

Web protocols

Ingress Tool transfer

Non-Standard Port

Web Service

Non-Application Layer Protocol

Exfiltration

Exfiltration Over Command and Control Channel

Exfiltration Over Alternative Protocol

Exfiltration to Cloud Storage

ランサムウェアを使った攻撃者は引き続き、被害者のデータをさまざまなクラウド ストレージ プロバイダーに流出させました。流出は主に Rclone や MEGASync などの商用ソフトで実行されました。

Automated Exfiltration

Exfiltration over unencrypted/obfuscation Non-C2 Protocol

Impact

Data Encrypted for impact

影響を与えるためにデータを暗号化することは、今回も、ATR が調査したキャンペーンや脅威の中で最も多く観察されました。今四半期、いくつかのランサムウェアファミリーが、ESXi Server を標的とした Linux ベースのロッカーを発表したことで、この手法の使用がさらに増加しています。

Inhibit System Recovery

システム リカバリの阻害は、ランサムウェア攻撃者が最終的なペイロードを送り込む前にしばしば使用する手法です。ボリューム シャドウ コピーを削除して、被害者の復旧を難しくします。

Resource Hijacking Service

Service Stop

System Shutdown/Reboot

# 脅威を防ぐ方法

2021 年の第 2 四半期に発生したさまざまな種類の脅威についてコメントしました。幸い、McAfee Enterprise にはお客様やお客様の組織を守るためのアドバイスや製品もあります。ENS 10.7、タンパープロテクション、ロールバックを設定することで、Cuba ランサムウェアからどのようにして組織を守ることができるか、また、防衛者のために書かれた詳細なブログをご覧ください。

ブラウザーに表示される迷惑なポップアップをすべてブロックする方法や、Web Advisor や Web Control を使って悪質なサイトからお客様を守る方法についても紹介しています。

オンライン詐欺師が Windows Defender になりすまして悪意のある Windows アプリをダウンロードさせる手口や、それに対処するための方法も紹介しています。Real Protect クラウドは機械学習によってプロアクティブにユーザーを保護し、Web Advisor と Web Control は既知の悪意のあるサイトからユーザーを保護します。

今期発生した悪質なランサムウェアの一つである「DarkSide」に対して、ネットワークを保護・監視するためのベストプラクティスをご確認ください。さらにこのブログでは、EPP、MVISION Insights、EDR、ENS を取り上げ、カバレッジとプロテクションに関する豊富な情報を提供しています。

最後に、仮想マシンがサイバー犯罪者にとって非常に価値がある理由と、影響を受けた VMware ユーザーが直ちにパッチを適用すべき理由をご確認ください。パッチをすぐにインストールできない方のために、実用的なヒントや、当社の Network Security Platform が問題の CVE に対応したシグニチャを提供していることを紹介しています。

リソース

最新の脅威や研究については、弊社チームのリソースをご覧下さい。

脅威センター— 弊社チームが現在の影響力の強い脅威についてご説明します。