Trellix Advanced Threat Landscape Analysis System

Oferecendo aos clientes um insight único sobre as detecções de arquivos, domínios e IP maliciosos vistos em todo o mundo.

Os dados do Advanced Threat Landscape Analysis System (ATLAS) são agregados de várias fontes de dados da Trellix para fornecer informações sobre as ameaças emergentes globais mais recentes enriquecidas com dados do setor da indústria e de geolocalização. O ATLAS correlaciona essas ameaças com dados de campanha contendo pesquisas do Advanced Research Center (ARC) e do Threat Intelligence Group (TIG) da Trellix, bem como dados de código aberto, para fornecer uma visão dedicada para campanhas que consistem em eventos, datas, agentes de ameaças, IOCs e muito mais.

Características

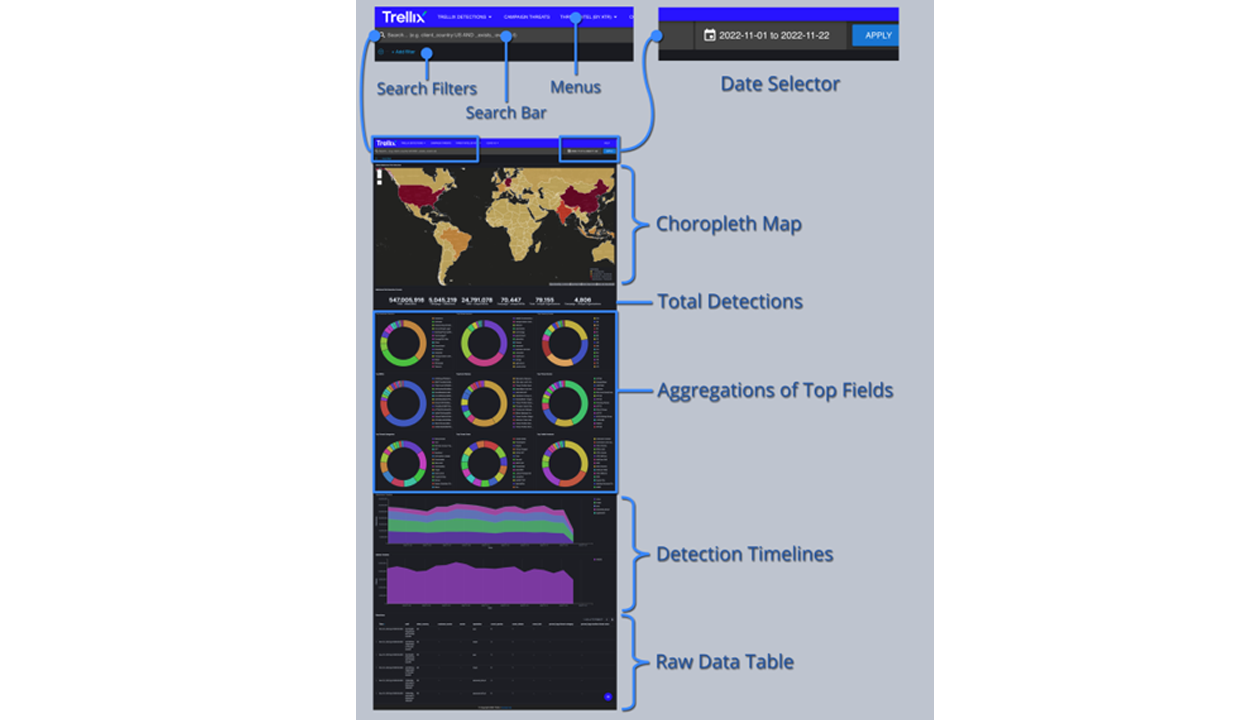

O ATLAS inclui vários dashboards padrão para indicadores de comprometimento (IOCs), agentes de ameaças e campanhas. Os dashboards variam ligeiramente entre si, mas compartilham elementos de design, visualizações e fluxos de trabalho semelhantes.

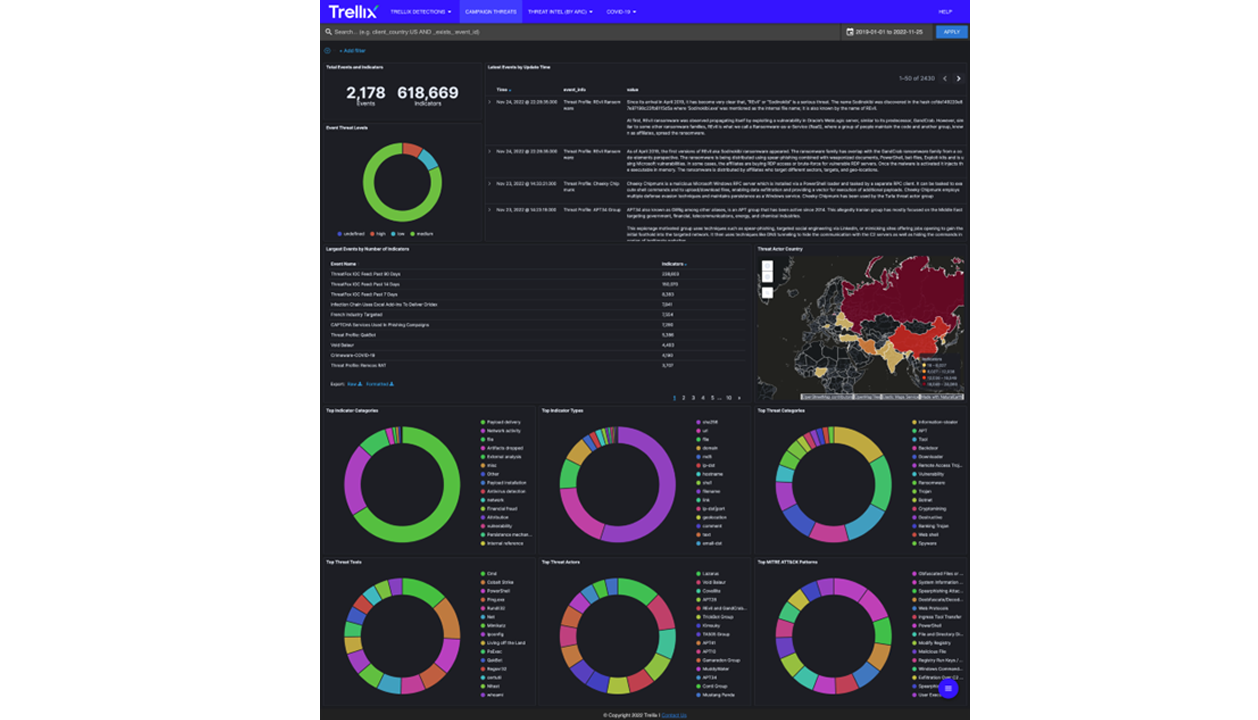

Dashboard de campanhas

- Clique em Ameaças de campanha no menu para ver a inteligência mais recente de nossa equipe de pesquisadores líderes do setor. O dashboard de campanhas reúne a análise mais recente de milhares de ameaças emergentes em um só local. Aqui você encontrará pesquisas de ponta de especialistas da Trellix, bem como inteligência de código aberto de todo o mundo.

Os dados de campanha são importados da plataforma de inteligência de back-end MISP, da Trellix. Como parte desse processo, o ATLAS enriquece automaticamente nossos dados de predomínio com IOCs de campanha.

Inteligência sobre vulnerabilidades

- O dashboard de vulnerabilidades concentra as análises das mais recentes vulnerabilidades de grande impacto. A análise e a triagem são realizadas pelos especialistas do setor em vulnerabilidades do Trellix Advanced Research Center. Esses pesquisadores, especializados em engenharia reversa e análise de vulnerabilidades, monitoram continuamente as vulnerabilidades mais recentes e como os perpetradores de ameaças as estão utilizando em seus ataques para oferecer orientações sobre remediação. Essas recomendações concisas e altamente técnicas de especialistas permitem que você separe o joio do trigo e se concentre nas vulnerabilidades mais impactantes que podem afetar a sua organização, possibilitando uma reação mais rápida.

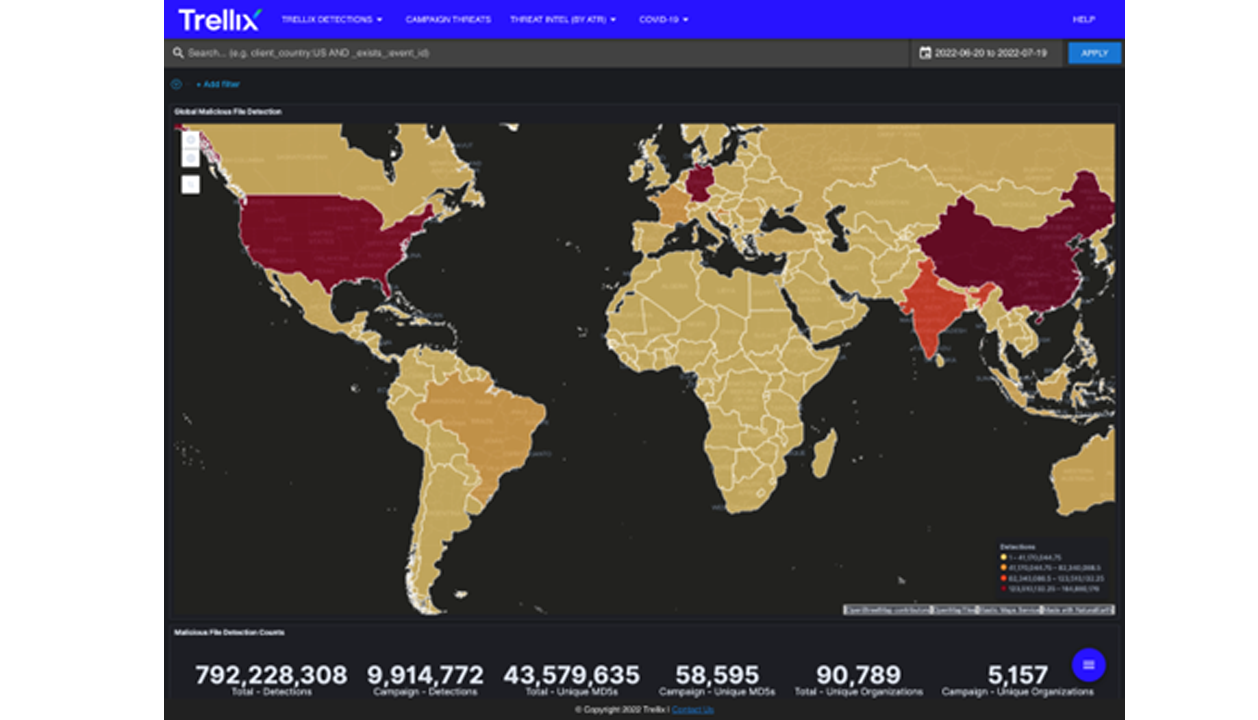

Os dashboards de detecção do ATLAS incluem vários tipos de visualização para predomínio de endereços IP, arquivos e URLs maliciosos que capacitam os clientes com uma consciência situacional abrangente do cenário global de ameaças.

Dashboards de predomínio

- No menu suspenso rotulado Detecções da Trellix há links para os dashboards de predomínio. Cada um desses dashboards é dedicado a uma classe de IOC e é preenchido diariamente com detecções de toda a gama de produtos da Trellix.

Em cada dashboard de prevalência, você encontrará:- Os ataques mais relevantes para a sua organização.

- Quando e onde estão ocorrendo.

- Quais setores da indústria são afetados.

- Se pertencem a alguma campanha organizada.

Predomínio de arquivos

Inclui detecções de hash de arquivos maliciosos nos formatos MD5 e SHA256. Cada hash é classificado por reputação e pontuação de confiabilidade.

Predomínio de URLs

Inclui detecções de interações do cliente com domínios, hosts e URLs maliciosos. As detecções são então categorizadas por risco, função de site e quaisquer arquivos maliciosos que distribuam.

Predomínio de IPs

Um catálogo de tentativas de conexões com endereços IP maliciosos conhecidos.