Qu'est-ce que le RGPD ?

Le règlement général sur la protection des données (RGPD) est une législation de l'Union européenne adoptée le 25 mai 2018 qui vise à renforcer le contrôle des citoyens sur leurs données à caractère personnel — définies comme toute information se rapportant à une personne physique identifiée ou identifiable — et à mettre en place un ensemble unique de règles de protection des données dans l'Union. Pour se conformer à ce nouveau règlement, les entreprises sont tenues de « mettre en œuvre des mesures techniques et organisationnelles appropriées » pour protéger les données à caractère personnel, dont les suivantes :

- Savoir quelles données elles détiennent et disposer des droits appropriés pour les utiliser

- Pouvoir répondre aux questions des clients, y compris de leurs collaborateurs et anciens employés, concernant le type de données qu'elles détiennent et, dans certains cas, supprimer les données dont elles n'ont plus besoin

- Prendre en considération la confidentialité et la sécurité au début d'un projet ou lors du développement d'un produit, et procéder à une analyse des projets avant leur lancement

- Informer l'autorité de contrôle compétente de toute compromission dans un délai de 72 heures (après en avoir pris connaissance)

- Exiger de leurs fournisseurs qu'ils sécurisent également leurs données et consigner cette exigence dans un contrat

Il est à noter que le RGPD ne s'applique pas uniquement aux entreprises européennes, mais également aux entreprises du monde entier qui traitent, collectent ou utilisent des données à caractère personnel d'un résident de l'Union européenne. Les entreprises qui contreviennent aux exigences du RGPD sont passibles de lourdes sanctions et amendes pouvant s'élever à 2 ou 4 % du chiffre d'affaires annuel total, ou à 10 ou 20 millions d'euros, selon le montant le plus élevé.

L'occasion de réinventer votre approche en matière de sécurité des données

Assurer la protection des données personnelles des résidents de l'Union européenne reste un défi et une priorité, surtout face à l'évolution et à la complexité croissantes du milieu des affaires, du paysage des technologies et des menaces. Par où commencer ? Dans un premier temps, évaluez les risques de perte de données de votre entreprise. Ensuite, recensez vos surfaces d'attaque et déterminez les mesures à prendre pour mieux les protéger. Enfin, réfléchissez à la manière dont vos plans de transformation technologique pourraient être intégrés à un investissement de sécurité garant d'une protection des données à caractère personnel conforme au RGPD.

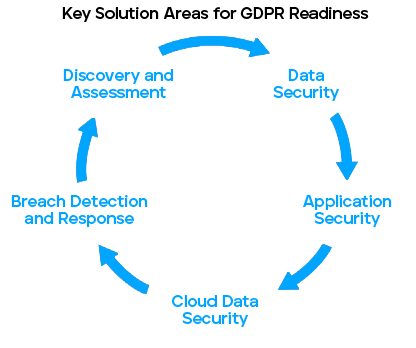

Étape 1 ― Découverte et évaluation continues : découvrez, classez et dressez l'inventaire des données à caractère personnel.

Étape 2 ― Sécurité des données : protégez les données à caractère personnel au repos et en mouvement sur les terminaux et dans le cloud.

Étape 3 ― Sécurité des applications : protégez les applications critiques dans le centre de données et le cloud.

Étape 4 ― Sécurité des données du cloud : protégez les données à caractère personnel chargées et hébergées dans le cloud, ou téléchargées à partir du cloud.

Étape 5 ― Réponse en cas de détection et de compromission : veillez à mettre en place tous les processus essentiels à la détection, à l'investigation et à la correction rapides des compromissions.