What Is Endpoint Security?

Trellix Endpoint Security Earns SE Labs’ Highest AAA Rating for Enterprise & Small Business Customers |

Read Now

La sécurité des terminaux se réfère aux moyens mis en œuvre pour protéger les terminaux ou les points d'entrée des équipements des utilisateurs finaux, tels que les ordinateurs de bureau, ordinateurs portables ou équipements mobiles, afin qu'ils ne soient pas exploités par des acteurs malveillants et des cyberattaques. Les systèmes de sécurité des terminaux sont un rempart contre les menaces de cybersécurité, tant sur le réseau que dans le cloud. La sécurité des terminaux a évolué, depuis les logiciels antivirus traditionnels jusqu'à offrir désormais une protection complète contre les malwares sophistiqués et les menaces zero-day en constante évolution.

Les organisations de toutes tailles sont exposées à de nombreux risques : attaques étatiques, cyberpirates à motivations politiques, crime organisé, sans oublier les menaces internes malveillantes et accidentelles. La sécurité des terminaux est souvent considérée comme la première ligne de défense de la cybersécurité et constitue la priorité des organisations qui cherchent à sécuriser leurs réseaux.

Face à la multiplication et à la sophistication croissante des cybermenaces, il est devenu impératif de se doter de solutions de protection des terminaux plus avancées. Aujourd'hui, les systèmes de protection des terminaux sont conçus pour détecter, analyser, bloquer et confiner rapidement les attaques en cours. Pour ce faire, ils doivent collaborer entre eux et avec d'autres technologies de sécurité afin de procurer aux administrateurs une visibilité sur les menaces avancées afin d'accélérer les temps de réponse de détection et de correction.

Pourquoi la sécurité des terminaux est-elle si importante ?

Une plate-forme de protection des terminaux constitue un élément clé de la cybersécurité des entreprises, et ce pour plusieurs raisons. Tout d'abord, dans le monde économique actuel, les données représentent l'actif le plus précieux d'une entreprise, et la perte de ces données ou de l'accès à celles-ci peut exposer toute l'organisation à un risque d'insolvabilité. Ensuite, les entreprises doivent également faire face à une véritable explosion du nombre de terminaux, toujours plus variés. Ces facteurs compliquent déjà à eux seuls la sécurisation des terminaux, et ces difficultés sont encore accentuées par le télétravail et les stratégies BYOD, qui créent des vulnérabilités et des failles dans la sécurité du périmètre réseau. Le paysage des menaces devient lui aussi plus complexe. En effet, les cybercriminels ne cessent d'inventer de nouvelles méthodes pour accéder aux données, subtiliser des informations, ou encore manipuler les collaborateurs pour les inciter à divulguer des informations sensibles. À cela viennent s'ajouter le coût d'opportunité induit par la réallocation des ressources à la neutralisation des menaces (plutôt qu'à la réalisation des objectifs de l'entreprise), l'impact des compromissions de grande envergure sur la réputation et le coût financier réel du non-respect des obligations de conformité. Il est donc logique que les plates-formes de protection des terminaux soient désormais considérées comme des éléments indispensables de la stratégie de sécurité des entreprises modernes.

How endpoint protection works

Endpoint security is the practice of safeguarding the data and workflows associated with the individual devices that connect to your network. Endpoint protection platforms (EPP) work by examining files as they enter the network. Modern EPPs harness the power of the cloud to hold an ever-growing database of threat information, freeing endpoints of the bloat associated with storing all this information locally and the maintenance required to keep these databases up to date. Accessing this data in the cloud also allows for greater speed and scalability.

The EPP provides system administrators a centralized console, which is installed on a network gateway or server and allows cybersecurity professionals to control security for each device remotely. The client software is then assigned to each endpoint—it can either be delivered as a SaaS and managed remotely, or it can be installed directly on the device. Once the endpoint has been set up, the client software can push updates to the endpoints when necessary, authenticate log-in attempts from each device, and administer corporate policies from one location. EPPs secure endpoints through application control—which blocks the use of applications that are unsafe or unauthorized—and through encryption, which helps prevent data loss.

When the EPP is set up, it can quickly detect malware and other threats. Some solutions also include an Endpoint Detection and Response (EDR) component. EDR capabilities allow for the detection of more advanced threats, such as polymorphic attacks, fileless malware, and zero-day attacks. By employing continuous monitoring, the EDR solution can offer better visibility and a variety of response options.

EPP solutions are available in on-premises or cloud based models. While cloud- based products are more scalable and can more easily integrate with your current architecture, certain regulatory/compliance rules may require on-premises security.

What’s considered an endpoint?

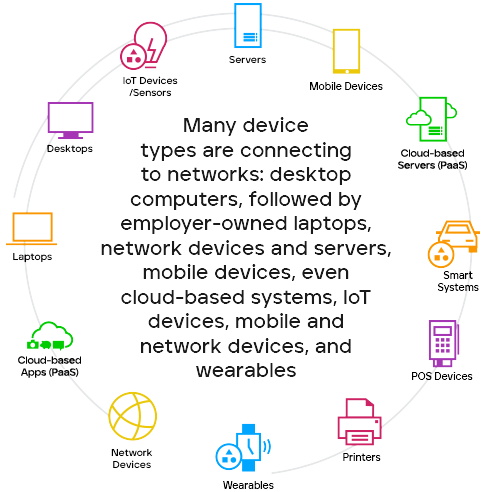

If a device is connected to a network, it is considered an endpoint. With the growing popularity of BYOD (bring your own device) and IoT (Internet of Things), the number of individual devices connected to an organization's network can quickly reach into the tens (and hundreds) of thousands.

Endpoints can range from the more commonly thought of devices such as:

- Tablets

- Mobile devices

- Smart watches

- Printers

- Servers

- ATM machines

- Medical devices

Because they are entry points for threats and malware, endpoints (especially mobile and remote devices) are a favorite target of adversaries. Mobile endpoint devices have become much more than just Android devices and iPhones—think of the latest wearable watches, smart devices, voice-controlled digital assistants, and other IoT-enabled smart devices. We now have network-connected sensors in our cars, airplanes, hospitals, and even on the drills of oil rigs. As the different types of endpoints have evolved and expanded, the security solutions that protect them have also had to adapt.

Composants de la sécurité des terminaux

En règle générale, les logiciels de sécurité des terminaux incluent ces composants clés :

- Classification par apprentissage automatique pour détecter les menaces zero-day presque en temps réel

- Protection antimalware et antivirus avancée pour protéger, détecter et neutraliser les malwares sur un large éventail de terminaux et de systèmes d'exploitation

- Protection web proactive pour une navigation Internet sécurisée

- Classification des données et prévention des pertes de données pour empêcher l'exfiltration

- Pare-feu intégré pour bloquer les attaques réseau

- Passerelle de messagerie pour bloquer les tentatives d'attaques de phishing et d'ingénierie sociale ciblant le personnel

- Données d'investigation numérique directement exploitables pour isoler rapidement les infections

- Protection contre les menaces internes pour mettre votre entreprise à l'abri des actions malveillantes et involontaires

- Plate-forme de gestion centralisée des terminaux pour améliorer la visibilité et simplifier les opérations

- Chiffrement des terminaux, des e-mails et des disques pour empêcher toute exfiltration de données

Plate-forme de protection des terminaux (EPP) ou antivirus traditionnel

Les plates-formes de protection des terminaux (EPP) et les solutions antivirus classiques diffèrent de façon fondamentale par certains points.

- Sécurité des terminaux et sécurité réseau — Les solutions antivirus sont conçues pour protéger un seul terminal ; elles offrent une visibilité limitée à ce dernier, souvent uniquement à partir du terminal lui-même. Une solution de sécurité des terminaux, en revanche, considère le réseau d'entreprise comme un tout et peut offrir une visibilité sur l'ensemble des terminaux connectés à partir d'un seul emplacement.

- Administration — Les anciennes solutions antivirus comptaient sur l'utilisateur pour effectuer manuellement des mises à jour des bases de données ou autoriser les mises à jour selon un calendrier prédéfini. Les solutions EPP proposent une sécurité interconnectée qui libère les utilisateurs de leurs responsabilités administratives, les reportant sur l'équipe informatique ou de cybersécurité de l'entreprise.

- Protection — Les solutions antivirus traditionnelles utilisent une méthode de détection basée sur les signatures pour identifier les virus. En d'autres termes, si votre entreprise est le « patient zéro », ou si vos utilisateurs n'ont pas récemment mis à jour leur programme antivirus, vous restez exposé aux risques. Comme les solutions EPP actuelles tirent parti du modèle cloud, elles sont automatiquement mises à jour. En outre, grâce à l'utilisation de technologies telle l'analyse comportementale, il est possible de détecter des menaces encore inconnues en identifiant les comportements suspects.

Découvrez d'autres différences entre les solutions antivirus d'ancienne génération et les toutes dernières plates-formes EPP.

Différences entre la sécurité des terminaux pour entreprises et pour particuliers

Sécurité des terminaux pour entreprises

Sécurité des terminaux pour particuliers

Sécurité des terminaux pour particuliers

Gestion limitée à un petit nombre de terminaux individuels

Gestion plus performante de divers groupes de terminaux

Gestion limitée à un petit nombre de terminaux individuels

Console de gestion centralisée

Installation et configuration individuelles des terminaux

Fonctions d'administration à distance

Gestion à distance rarement nécessaire

Configuration à distance de la protection des terminaux sur les équipements

Configuration de la protection des terminaux directement sur les équipements

Déploiement de patchs sur tous les terminaux concernés

Mise à jour automatique activée par l'utilisateur pour chaque équipement

Autorisations de modification nécessaires

Utilisation d'autorisations administrateur

Surveillance possible des équipements, des activités et du comportement des collaborateurs

Surveillance des activités et du comportement limitée à un seul utilisateur

Solutions de protection avancée des terminaux

Trellix propose un large choix de solutions d'entreprise alliant de puissantes fonctions de protection à des outils efficaces de gestion des terminaux. Trellix Endpoint Security allie des fonctionnalités éprouvées telles que le pare-feu, l'analyse de la réputation et l'analyse heuristique à des fonctionnalités de pointe comme l'apprentissage automatique et le confinement. Ajoutons à cela des fonctionnalités EDR (Endpoint Detection and Response), le tout dans un agent de plate-forme unique, avec une console de gestion unique. La plate-forme intégrée de protection des terminaux qui en résulte permet aux utilisateurs de rester productifs et connectés tout en bloquant les malwares zero-day, tels que les ransomwares, avant qu'ils ne puissent infecter le premier terminal.