Report Trellix Advanced Threat Research:

Ottobre 2021

Il team si sta ora concentrando sulla prevalenza, ovvero la frequenza di rilevamento di ogni minaccia nel mondo, ma soprattutto sugli obiettivi degli attacchi.

Lettera del nostro capo analista

Benvenuti in questo NUOVO report sulle minacce e in una NUOVA azienda.

Ci sono stati molti cambiamenti dal nostro ultimo report sulle minacce. Abbiamo scoperto che, nonostante un cambio di nome, il gruppo ransomware DarkSide non è scomparso e si ritiene che sia collegato a BlackMatter! Inoltre, le nostre recenti osservazioni sugli attacchi contro le pompe di infusione dimostrano l'importanza della ricerca sulla sicurezza. (Vedi più avanti in questo report.)

Il mio team ed io siamo ora passati sotto la direzione di McAfee Enterprise, una nuova società interamente dedicata alla sicurezza informatica aziendale, motivo per cui il nostro lavoro non è più pubblicato sotto il marchio McAfee Labs. Ma non preoccuparti, puoi continuare a seguirci tramite i nuovi tweet del team McAfee Enterprise ATR: @McAfee_ATR.

I cambiamenti che si sono verificati non sono ovviamente limitati a Twitter e alcuni si riflettono nel nostro nuovo report sulle minacce. Pertanto, ci concentriamo ora sulla prevalenza, ovvero la frequenza di rilevamento di ogni minaccia nel mondo, ma soprattutto sugli obiettivi degli attacchi. Questo approccio si basa su analisi complementari, che saranno dettagliate nel report al fine di integrare la ricerca attuale sui criminali informatici, nonché le vulnerabilità attualmente sfruttate o che potrebbero essere sfruttate in futuro.

Ci auguriamo che questo nuovo formato sia apprezzato e attendiamo con impazienza il tuo feedback sui punti di forza e di debolezza di questo report. Non esitare a comunicarci gli argomenti che vorresti vedere trattati in futuro.

# RANSOMWARE

Aumento dei ransomware

Durante il secondo e il terzo trimestre di quest'anno, i criminali informatici hanno implementato nuove minacce e tattiche in campagne rivolte a settori di alto profilo, oltre ad aver aggiornato i metodi esistenti. Sebbene le campagne ransomware non siano diminuite, il loro modello di business si è evoluto per estrarre dati preziosi ed estorcere milioni di riscatti da aziende di tutte le dimensioni.

Nel maggio 2021, l'attacco di alto profilo di DarkSide al sistema di oleodotti americani Colonial Pipeline ha fatto notizia nel campo della sicurezza informatica. MVISION Insights ha rapidamente identificato i primi obiettivi di DarkSide negli Stati Uniti, principalmente nei settori dei servizi legali, vendita all'ingrosso e manifatturiero, petrolifero, del gas e dei prodotti chimici.

La chiusura di una delle principali catene di fornitura di carburante negli Stati Uniti non ha mancato di attirare l'attenzione delle autorità pubbliche e dei centri di operazione di sicurezza, ma altri gruppi di ransomware che utilizzano modelli di affiliazione simili si stanno rivelando ugualmente inquietanti. ma altri gruppi di ransomware che utilizzano modelli di affiliazione simili si stanno rivelando ugualmente inquietanti. Ad esempio, gli autori del ransomware Ryuk, REvil, Babuk e Cuba hanno implementato attivamente modelli di business che hanno incoraggiato il coinvolgimento di altri criminali informatici per sfruttare vettori di accesso comuni e altri strumenti simili. Questi e altri gruppi e i loro affiliati sfruttano vettori di ingresso comuni e spesso utilizzano gli stessi strumenti per spostarsi all'interno di un ambiente. Poco dopo l'attacco di DarkSide, la banda di REvil ha rubato la scena utilizzando un carico utile Sodinokibi come parte del loro attacco ransomware a Kaseya, un fornitore internazionale di infrastrutture IT. Il duo REvil/Sodinokibi è in cima alla nostra lista di rilevamenti di ransomware nel secondo trimestre del 2021.

Rilevamenti per famiglia di ransomware

Figura 01. Il duo REvil/Sodinokibi ha registrato il maggior numero di rilevamenti di ransomware (73%) tra i nostri primi 10 nel secondo trimestre del 2021.

Mentre DarkSide e REvil hanno subito una battuta d'arresto dopo i loro attacchi di alto profilo, a luglio è apparso un erede di DarkSide. Il ransomware BlackMatter è apparso per la prima volta in Italia, India, Lussemburgo, Belgio, Stati Uniti, Brasile, Tailandia, Regno Unito, Finlandia e Irlanda come software affiliato Ransomware-as-a-Service (RaaS) che incorpora elementi dei ransomware DarkSide, REvil e LockBit. Data la somiglianza del codice del file binario e la somiglianza della pagina pubblica con DarkSide, è molto probabile che il ransomware BlackMatter sia un'estensione di DarkSide, cosa che BlackMatter, tuttavia, contesta.

Un altro “vecchio” ransomware leggermente modificato è stato scoperto a metà del 2021. Il ransomware LockBit 2.0 è una versione aggiornata di LockBit 2020. Dotato di nuove funzionalità di crittografia automatica dei dispositivi ospitati nel dominio, esfiltrazione dei dati e accesso al sistema tramite protocollo RDP, è inoltre in grado di reclutare nuovi affiliati all'interno dell'azienda presa di mira.

Gli sviluppatori di ransomware hanno anche lanciato nuove campagne. Osservata per la prima volta nel giugno 2021 principalmente in India, Belgio, Italia, Stati Uniti, Turchia, Thailandia, Messico, Germania, Colombia e Ucraina, la famiglia di ransomware Hive opera come Ransomware-as-a-Service (RaaS) codificato in GO per compromettere il settore della sanità e le aziende che gestiscono le infrastrutture critiche.

Il nostro team offre un'analisi approfondita del ransomware, inclusa la reazione inaspettata di forum clandestini, settori mirati e il divario tra intelligence di provenienza pubblica e dati di telemetria.

Esclusione di ransomware in forte espansione da parte dei forum clandestini

Il secondo trimestre del 2021 è stato vivace per il ransomware, che si è trovato tra le priorità del programma di sicurezza informatica dell'amministrazione statunitense. Ma neanche i forum clandestini di criminalità informatica storicamente sicuri sono stati risparmiati.

La chiusura forzata di Colonial Pipeline causata da DarkSide ha permesso di rendersi conto delle conseguenze di un attacco ransomware. Questo arresto improvviso della supply chain ha colpito gran parte della costa orientale degli Stati Uniti, innescando una fuga precipitosa di consumatori alle stazioni di servizio. L'attacco e le sue ripercussioni economiche e commerciali hanno messo in evidenza il potere distruttivo del ransomware e catturato la piena attenzione delle autorità di sicurezza.

La reazione politica all'indomani dell'attacco a Colonial Pipeline ha portato il gruppo ransomware DarkSide a chiudere bruscamente le sue operazioni. Anche diversi altri gruppi di criminali informatici hanno annunciato che avrebbero valutato i loro obiettivi futuri ed escluso alcuni settori.

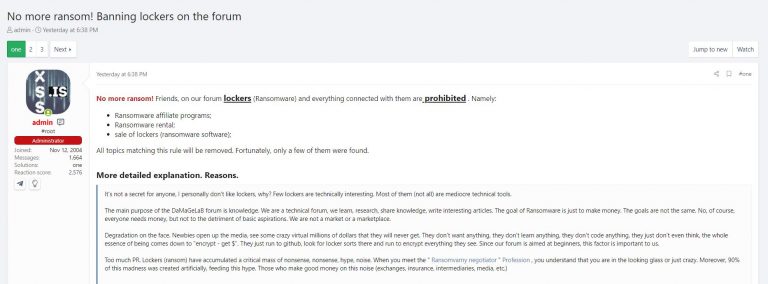

Una settimana dopo, due dei forum clandestini più influenti, XSS ed Exploit, hanno annunciato il divieto di tutte le pubblicità di ransomware. Per anni, questi stessi forum sono serviti da rifugio per i criminali informatici e hanno contribuito all'ascesa del ransomware, dando vita a un fiorente business di reti compromesse, registri per il furto di password e servizi di crittografia, tra gli altri. La maggior parte dei criminali informatici dietro le principali famiglie di ransomware sono criminali in carriera che spesso hanno stretti rapporti con amministratori e moderatori del forum. Secondo noi, questa decisione è quindi un modo per questi forum di salvarsi la pelle.

Sebbene gli alias online associati al ransomware siano stati banditi, i criminali informatici rimangono attivi su diversi forum con vari altri alias.

Figura 02. Messaggio dall'amministratore XSS che notifica il divieto di ransomware

Durante questo stesso periodo, il gruppo di ransomware Babuk ha anche affrontato una serie di problemi, incluso un difetto di uno strumento di blocco ESXi *nix descritto in dettaglio nel nostro articolo del blog.

A seguito di conflitti interni in seno al team di Babuk, il gruppo si è sciolto ed è nato un nuovo forum dedicato ai ransomware e chiamato RAMP, consentendo così a molti criminali informatici specializzati in ransomware di raggrupparsi per effettuare transazioni e condividere TTP. Nonostante sia stato bandito da alcuni forum di criminali informatici più grandi, il ransomware non ha mostrato segni di rallentamento e rimane una delle minacce informatiche più pericolose per le aziende, indipendentemente dalle dimensioni.

Settori di attività presi di mira dal ransomware: la discrepanza tra le informazioni provenienti da fonti pubbliche e i dati di telemetria

Molti gruppi specializzati in ransomware hanno portali su cui pubblicano i nomi delle loro vittime e campioni di dati raccolti al fine di costringere queste vittime a pagare il riscatto o rischiare che i dati rubati vengano resi pubblici o addirittura venduti. I siti di fuga di dati fungono da vetrine nel caso in cui le negoziazioni falliscano e non riflettono tutti gli attacchi effettuati dai gruppi di ransomware. Tuttavia, i dati relativi ai settori di attività e alle aree geografiche interessate sono di grande interesse.

Il nostro team monitora molte di queste pagine, raccoglie i nomi dei ransomware e associa la vittima al settore e al paese. Attraverso la raccolta e la compilazione di questi dati, siamo stati in grado di identificare le famiglie di ransomware che prendono di mira i primi 10 settori negli Stati Uniti.

Figura 03. Il governo è stato il settore più colpito dal ransomware nel secondo trimestre del 2021, seguito da telecomunicazioni, energia e media.

I dati di telemetria raccolti dai nostri sensori negli Stati Uniti hanno abbinato l'attività di ransomware osservata con i dati del settore colpito forniti da Open Source Intelligence (OSINT):

Pubblica Amministrazione

Produzione

Finanza

Vendita al dettaglio

Istruzione

Sanità

Telecomunicazioni

Edilizia

Energia

Trasporti

Media

Istruzione

Industria

Azienda

Settore immobiliare

Note legali

Note legali

Finanza

Tecnologia

IT

Tabella 01. Quanto maggiore è il divario tra i due settori, tanto più efficace è la loro tutela. Minore è la differenza, più il settore dovrebbe essere attento al rischio di ransomware.

Cosa indica la differenza? E il divario? I dati di telemetria ci consentono di osservare l'attività ransomware rilevata e bloccata nell'area in cui abbiamo clienti. Il primo posto occupato dal governo nei dati telemetrici mostra che molti tentativi hanno preso di mira questo settore senza però raggiungere i propri scopi. Osservando i settori segnalati da OSINT, scopriamo che i settori che hanno un'elevata capacità IT che deve supportare servizi mission-critical sono in cima all'elenco degli obiettivi per i gruppi di ransomware.

Modello/tecnica di attacco

- Data Encrypted for ImpactData Encrypted for Impact% della lista: 14%

- File and Directory DiscoveryFile and Directory Discovery% della lista: 13%

- Obfuscated Files or InformationObfuscated Files or Information% della lista: 11%

- Process InjectionProcess Injection% della lista: 11%

- Deobfuscate/Decode Files or InformationDeobfuscate/Decode Files or Information% della lista: 10%

- Process DiscoveryProcess Discovery% della lista: 10%

- Inhibit System RecoveryInhibit System Recovery% della lista: 9%

- PowerShellPowerShell% della lista: 9%

- System Information DiscoverySystem Information Discovery% della lista: 9%

- Modify RegistryModify Registry% della lista: 9%

Tabella 02. La crittografia dei dati per l'impatto è stato il modello di attacco rilevato più frequentemente nel secondo trimestre del 2021.

B BRAUN: VULNERABILITÀ IDENTIFICATE NELLE POMPE INFUSIONALI UTILIZZATE IN TUTTO IL MONDO

Il settore medico deve affrontare sfide di sicurezza uniche. I potenziali attacchi contro i centri medici possono rappresentare una minaccia molto più grande di un attacco ransomware a livello di sistema. Il nostro team, in collaborazione con Culinda, ha identificato una serie di vulnerabilità nella pompa Infusomat Space e nella SpaceStation di B. Braun.

La nostra ricerca ci ha permesso di scoprire cinque vulnerabilità non ancora segnalate nel sistema medico, ovvero:

- CVE-2021-33886: utilizzo di una stringa di formato controllata esternamente (CVSS 7.7)

- CVE-2021-33885: verifica insufficiente dell'autenticità dei dati (CVSS 9.7)

- CVE-2021-33882: mancata autenticazione di una funzione critica (CVSS 8.2)

- CVE-2021-33883: trasmissione in chiaro di informazioni sensibili (CVSS 7.1)

- CVE-2021-33884: caricamento illimitato di tipi di file pericolosi (CVSS 5.8)

Insieme, queste vulnerabilità potrebbero essere utilizzate da un criminale informatico per modificare la configurazione di una pompa mentre la pompa è inattiva, con il risultato che il paziente riceve una dose inaspettata di farmaci al successivo utilizzo, senza alcuna autenticazione.

Poco dopo essere stata informata dei risultati iniziali della nostra ricerca, B. Braun è intervenuta e ha iniziato ad attuare le azioni correttive raccomandate nel nostro report insieme al nostro team.

Questi risultati forniscono una panoramica e alcuni dettagli tecnici relativi alla catena di attacco più critica, nonché soluzioni alle sfide uniche che il settore medico deve affrontare. Un riepilogo è disponibile sul nostro articolo del blog.

MINACCE CLOUD

Prevalenza delle minacce cloud

I problemi creati dalla necessità di adattare la sicurezza del cloud a una forza lavoro più flessibile a causa della pandemia, a carichi di lavoro uguali o maggiori, hanno presentato ai criminali informatici ancora più opportunità di sfruttamento e potenziali obiettivi nel secondo trimestre del 2021.

La ricerca del nostro team sulle minacce cloud mostra che i servizi finanziari sono stati l'obiettivo principale della campagna in questo trimestre.

Le minacce cloud più frequenti nel secondo trimestre del 2021

- Utilizzo eccessivo da posizione anomalaUtilizzo eccessivo da posizione anomala% della lista: 62%

- Esfiltrazione di dati da parte di un utente internoEsfiltrazione di dati da parte di un utente interno% della lista: 28%

- Uso improprio dell'accesso con privilegiUso improprio dell'accesso con privilegi% della lista: 8%

- Esfiltrazione dei dati ad alto rischioEsfiltrazione dei dati ad alto rischio% della lista: <1%

- Esfiltrazione di accesso con privilegiEsfiltrazione di accesso con privilegi% della lista: <1%

- Impianto, estensione, esfiltrazioneImpianto, estensione, esfiltrazione% della lista: <1%

- Attività sospette umanamente impossibiliAttività sospette umanamente impossibili% della lista: <1%

- Esfiltrazione dei dati da parte di un utente con privilegiEsfiltrazione dei dati da parte di un utente con privilegi% della lista: <1%

Tabella 03. Definizione di utilizzo eccessivo da posizione anomala: l'utente ha scaricato un volume molto grande di dati o vi ha effettuato l'accesso in un breve periodo di tempo. Questo è un problema serio perché 1) gli utenti aziendali non hanno mai avuto accesso a un volume di dati così grande e 2) il volume di dati è elevato anche per un gruppo numeroso di utenti. Le minacce legate all'uso eccessivo da una posizione anomala superano le minacce cloud osservate a livello globale, seguite dall'esfiltrazione interna dei dati degli utenti e dall'uso improprio dell'accesso con privilegi. L'uso eccessivo da una posizione anomala rappresenta il 62% delle minacce registrate.

Le minacce cloud più frequenti nel secondo trimestre del 2021

Grande azienda

- Servizi finanziariServizi finanziari% della lista: 33%

- SanitàSanità% della lista: 13%

- ProduzioneProduzione% della lista: 9%

- Vendita al dettaglioVendita al dettaglio% della lista: 9%

- Servizi professionaliServizi professionali% della lista: 8%

- Viaggi e accoglienzaViaggi e accoglienza% della lista: 7%

- Software e InternetSoftware e Internet% della lista: 6%

- TecnologiaTecnologia% della lista: 5%

- Computer ed elettronicaComputer ed elettronica% della lista: 4%

- Organizzazioni No ProfitOrganizzazioni No Profit% della lista: 3%

Tabella 04. I servizi finanziari sono stati il settore più preso di mira per gli incidenti segnalati relativi al cloud, seguiti da sanità, produzione, vendita al dettaglio e servizi professionali. I servizi finanziari sono stati presi di mira dal 33% degli incidenti relativi al cloud segnalati nei primi 10 settori, seguiti da sanità e produzione (8%).

NUMERO TOTALE DI INCIDENTI RELATIVI AL CLOUD PER SETTORE NEL MONDO

Servizi finanziariServizi finanziari/Stati Uniti% della lista: 23%

Stati Uniti

Servizi finanziariServizi finanziari/Singapore% della lista: 15%

Singapore

SanitàSanità/Stati Uniti% della lista: 14%

Stati Uniti

Vendita al dettaglioVendita al dettaglio/Stati Uniti% della lista: 12%

Stati Uniti

Servizi professionaliServizi professionali/Stati Uniti% della lista: 8%

Stati Uniti

Servizi finanziariServizi finanziari/Cina% della lista: 7%

Trasporti

ProduzioneProduzione/Stati Uniti% della lista: 5%

Stati Uniti

Servizi finanziariServizi finanziari/Francia% della lista: 5%

Francia

Vendita al dettaglioVendita al dettaglio/Canada% della lista: 5%

Canada

Servizi finanziariServizi finanziari/Australia% della lista: 4%

Australia

Tabella 05. A livello globale, i servizi finanziari sono stati presi di mira dal 50% dei primi 10 incidenti legati al cloud nel secondo trimestre del 2021, inclusi gli incidenti negli Stati Uniti, Singapore, Cina, Francia, Canada e Australia. Gli Stati Uniti sono stati l'obiettivo del 34% degli incidenti legati al cloud registrati nei primi 10 paesi.

Settore preso di mira dalle minacce cloud negli Stati Uniti

- Servizi finanziariServizi finanziari/Australia% della lista: 29%

- SanitàSanità% della lista: 17%

- Vendita al dettaglioVendita al dettaglio% della lista: 15%

- Servizi professionaliServizi professionali% della lista: 10%

- ProduzioneProduzione% della lista: 7%

- Media e intrattenimentoMedia e intrattenimento% della lista: 5%

- Viaggi e accoglienzaViaggi e accoglienza% della lista: 5%

- Pubblica amministrazionePubblica amministrazione% della lista: 4%

- Software e InternetSoftware e Internet% della lista: 4%

- IstruzioneIstruzione% della lista: 3%

Tabella 06. Il settore dei servizi finanziari è stato il più colpito da incidenti legati al cloud negli Stati Uniti nel secondo trimestre del 2021. Gli incidenti rivolti contro i servizi finanziari hanno rappresentato il 29% di tutti gli incidenti cloud segnalati nei primi 10 settori.

Incidenti cloud per paese: secondo trimestre 2021

Paese

- Stati UnitiStati Uniti% della lista: 47%

- IndiaIndia% della lista: 10%

- AustraliaAustralia% della lista: 6%

- CanadaCanada% della lista: 6%

- BrasileBrasile% della lista: 6%

- GiapponeGiappone% della lista: 6%

- MessicoMessico% della lista: 4%

- Gran BretagnaGran Bretagna% della lista: 4%

- SingaporeSingapore% della lista: 4%

- GermaniaGermania% della lista: 3%

Tabella 07. I paesi più colpiti da incidenti legati al cloud sono gli Stati Uniti, seguiti da India, Australia, Canada e Brasile. Gli Stati Uniti sono stati presi di mira dal 52% degli incidenti legati al cloud registrati nei primi 10 paesi.

MINACCE CONTRO PAESI, CONTINENTI, SETTORI E VETTORI DI ATTACCO

Paesi e continenti: secondo trimestre 2021

Nel secondo trimestre del 2021 sono stati osservati aumenti notevoli del numero di incidenti resi pubblici per paese e per continente:

- Gli Stati Uniti hanno registrato il maggior numero di incidenti segnalati nel secondo trimestre del 2021.

- L'Europa ha registrato il maggiore aumento (52%) del numero di incidenti segnalati durante il secondo trimestre.

Settori presi di mira: secondo trimestre 2021

Nel secondo trimestre del 2021 sono stati osservati incrementi notevoli degli incidenti resi pubblici per settore.

- È stato osservato un aumento della frequenza negli attacchi che interessano più settori.

- Gli incrementi più significativi si registrano nel settore pubblico (64%) e in quello dell’intrattenimento (60%).

Vettori di attacco: secondo trimestre 2021

Nel secondo trimestre del 2021 sono stati osservati aumenti notevoli degli incidenti segnalati per vettore.

- Il malware è stata la tecnica più utilizzata negli incidenti segnalati nel secondo trimestre del 2021.

- Lo spam è il vettore che ha visto l'incremento maggiore (250%) tra il primo e il secondo trimestre 2021, seguito da script dannosi (125%) e malware (47%).

# Principali tecniche MITRE ATT&CK utilizzate nel secondo trimestre del 2021

(Le prime 5 tecniche per tattica) Commenti

Initial Access

Spearphishing Attachment

Lo spearphishing (link e allegato) è una delle prime tre tecniche di accesso, insieme allo sfruttamento di applicazioni pubbliche.

Exploit Public Facing Application

Spearphishing Link

Valid Accounts

External Remote Services

Execution

Windows Command Shell

Durante questo trimestre, abbiamo osservato diversi attacchi che hanno coinvolto PowerShell o il Windows Command Shell per eseguire malware in memoria o utilizzare strumenti a duplice scopo/non dannosi per facilitare i tentativi di exploit della rete. Gli script della riga di comando sono spesso incorporati nei framework Pentesting, come Cobalt Strike, per semplificare l'esecuzione.

PowerShell

Malicious File

Windows Management Instrumentation

Shared Modules

Persistence

Registry Run Keys / Startup Folder

Scheduled Task

Windows Service

Valid Accounts

DLL Side-Loading

Privilege Escalation

Registry Run Keys / Startup Folder

Process Injection

L'iniezione di processo rimane una delle principali tecniche di escalation dei privilegi.

Scheduled Task

Windows Service

Portable Executable Injection

Defense Evasion

Deobfuscate/Decode Files or Information

Obfuscated Files or Information

Modify Registry

System Checks

File Deletion

Credential Access

Keylogging

Il keylogging e la raccolta delle credenziali dai browser Web sono caratteristiche comuni della maggior parte dei Trojan di accesso remoto.

Credentials from Web Browsers

OS Credential Dumping

Questa tecnica è la funzionalità principale dello strumento di raccolta ID Mimikatz, osservata dal team ATR in molte campagne analizzate durante il secondo trimestre.

Input Capture

LSASS Memory

Discovery

System Information Discovery

File and Directory Discovery

Process Discovery

System Checks

Query Registry

Lateral Movement

Remote Desktop Protocol

Exploitation of Remote Services

Remote File Copy

SMB/Windows Admin Shares

SSH

Collection

Screen Capture

Nel secondo trimestre sono state lanciate diverse campagne che hanno coinvolto un Trojan di accesso remoto (RAT). Lo screenshot è stato distribuito da molte varianti del malware RAT.

Keylogging

Data from Local System

Clipboard Data

Archive Collected Data

Command and Control

Web Protocols

Ingress Tool Transfer

Non-Standard Port

Web Service

Non-Application Layer Protocol

Exfiltration

Exfiltration Over Command and Control Channel

Exfiltration Over Alternative Protocol

Exfiltration to Cloud Storage

I criminali informatici specializzati in ransomware hanno continuato a esfiltrare i dati delle loro vittime verso vari fornitori di servizi di archiviazione cloud, utilizzando principalmente programmi come RClone e MegaSync.

Automated Exfiltration

Esfiltrazione tramite un protocollo non-C2 di offuscamento/non criptato

Impact

Data Encrypted for impact

La crittografia dei dati per l'impatto è ancora una volta la tecnica più utilizzata nelle campagne e nelle minacce analizzate dal team ATR. Questo trimestre, diverse famiglie di ransomware hanno rilasciato uno strumento di blocco basato su Linux che prende di mira i server ESXi, aumentando l'uso di questa tecnica.

Inhibit System Recovery

La prevenzione del ripristino del sistema è una tecnica spesso utilizzata dai gruppi di ransomware prima della distribuzione del carico utile finale. Eliminando tutte le copie shadow dei volumi, questo script impedisce alle vittime di ripristinare i file dopo l'attacco.

Resource Hijacking Service

Service Stop

System Shutdown/Reboot

# Come difendersi da queste minacce

Durante il secondo trimestre del 2021, il team ATR ha osservato e documentato diversi tipi di minacce. Fortunatamente, abbiamo le competenze e le soluzioni per proteggere te e la tua attività. Scopri di più su come la configurazione di ENS 10.7, la protezione dalle manomissioni e il ripristino possono proteggerti dal ransomware Cuba, o sfoglia gli articoli del nostro blog dedicato ai team della sicurezza.

Aggiorna le tue conoscenze sul blocco dei fastidiosi popup dal tuo browser e scopri come proteggiamo i nostri clienti da siti dannosi con Web Advisor e Web Control.

Scopri come i criminali informatici si spacciano per Windows Defender per inviare applicazioni Windows dannose, insieme ai nostri consigli di sicurezza per prevenire questa minaccia. I tuoi clienti saranno lieti di sapere che il componente cloud di Real Protect offre loro una protezione proattiva tramite il machine learning, mentre McAfee WebAdvisor e McAfee Web Control li proteggono da siti dannosi noti.

Scopri le best practice per monitorare la tua rete e proteggerla da DarkSide, uno dei ransomware più attivi in questo trimestre. Questo articolo del blog contiene anche molte informazioni sulla copertura e sulla protezione, tra cui le piattaforme di protezione degli endpoint, MVISION Insights, EDR ed ENS.

Infine, scopri perché le macchine virtuali sono di tale interesse per i criminali informatici e perché gli utenti VMware interessati dovrebbero applicare le patch senza perdere tempo. Se non hai la possibilità di installare subito le patch, ti diamo qualche consiglio pratico e ti ricordiamo che Network Security Platform offre firme per i CVE in questione.

Risorse

Per stare al passo con l'evoluzione delle minacce e della ricerca, dai un'occhiata alle seguenti risorse del nostro team:

Centro minacce — Le attuali minacce ad alto impatto identificate dal nostro team.