Relatório do Trellix Advanced Threat Research:

outubro de 2021

Nós mudamos o foco para o predomínio. Em outras palavras, a equipe agora está prestando atenção à frequência com que vemos a ameaça mundialmente e ao mais importante: quem é visado pela ameaça.

Carta de nosso cientista-chefe

Seja bem-vindo a um NOVO relatório de ameaças e a uma NOVA empresa.

Muita coisa mudou desde nosso último relatório de ameaças. Soubemos que, apesar da mudança de nome, o grupo de ransomware DarkSide não desapareceu e achou que não descobriríamos sua (suposta) conexão com o BlackMatter! Além disso, nossas descobertas recentes sobre bombas de infusão demonstram a importância da pesquisa de segurança (mais sobre isso no decorrer deste relatório).

Quanto a mim e à equipe, fizemos nossa mudança para a McAfee Enterprise, uma empresa nova, dedicada à segurança cibernética corporativa, o que significa que não publicaremos mais nosso trabalho sob o McAfee Labs. Mas não se preocupe, você ainda pode nos encontrar em nosso novo canal do Twitter, McAfee Enterprise ATR: @McAfee_ATR.

Naturalmente, as mudanças são mais substanciais do que um simples canal do Twitter e algumas delas se refletem em nosso novo relatório de ameaças. Nós mudamos o foco para o predomínio. Em outras palavras, a equipe agora está prestando atenção à frequência com que vemos a ameaça mundialmente e ao mais importante: quem é visado pela ameaça. Essas descobertas são respaldadas por análises adicionais, as quais serão detalhadas no relatório para incorporar pesquisas ativas contra os perpetradores das ameaças, bem como as vulnerabilidades sendo exploradas, tanto agora quanto potencialmente no futuro.

Esperamos que você goste desse novo formato e agradecemos o seu feedback sobre o que você gostou e o que não agradou tanto. E o mais importante, o que você gostaria de ver no futuro?

# RANSOMWARE

o predomínio cada vez maior do ransomware

Ao longo do segundo trimestre e entrando no terceiro trimestre de 2021, criminosos cibernéticos introduziram ameaças e táticas novas — e aprimoradas — em campanhas contra setores proeminentes. As campanhas de ransomware mantiveram-se predominantes enquanto seus modelos de negócios evoluíram para extrair dados valiosos e milhões em pagamentos de resgate de empresas, tanto grandes quanto pequenas.

O ataque altamente divulgado do DarkSide contra a distribuição de óleos combustíveis da Colonial Pipeline ocupou as manchetes de segurança cibernética no mês de maio. O MVISION Insights identificou rapidamente o predomínio preliminar de alvos do DarkSide dentro dos Estados Unidos, principalmente em serviços jurídicos, vendas no atacado e nos setores de manufatura, petróleo, gás e químico.

A derrubada de uma importante cadeia de fornecimento de óleos combustíveis nos EUA chamou a atenção de agentes públicos e centros de operações de segurança, mas igualmente preocupantes foram outros grupos de ransomware operando modelos de afiliação semelhantes. Os ransomwares Ryuk, REvil, Babuk e Cuba distribuíram ativamente modelos de negócios em apoio ao envolvimento de outros para explorar vetores de entrada comuns e ferramentas similares. Estes e outros grupos e seus afiliados exploram vetores de entrada comuns e, em muitos casos, as ferramentas que vemos sendo utilizadas para movimentação dentro do ambiente são as mesmas. Pouco após o ataque do DarkSide, a quadrilha do REvil roubou as atenções utilizando uma carga viral Sodinokibi em seu ataque de ransomware contra a Kaseya, fornecedora global de infraestrutura de TI. O REvil/Sodinokibi ficou no topo de nossa lista de detecções de ransomware no segundo trimestre de 2021.

Detecções de famílias de ransomware

Figura 01. O REvil/Sodinokibi ficou no topo de nossa lista de detecções de ransomware no segundo trimestre de 2021, representando 73% de nossas 10 maiores detecções de ransomware.

Enquanto o DarkSide e o REvil voltavam para a obscuridade após seus ataques de alto padrão, um herdeiro do DarkSide surgiu em julho. O ransomware BlackMatter apareceu principalmente na Itália, Índia, Luxemburgo, Bélgica, Estados Unidos, Brasil, Tailândia, Reino Unido, Finlândia e Irlanda como um programa de afiliação de ransomware como serviço, incorporando elementos dos ransomwares DarkSide, Revil e Lockbit. Com base na similaridade do código do binário e na semelhança de sua página pública com a do DarkSide, há o consenso de que o ransomware BlackMatter é muito provavelmente uma continuação do ransomware DarkSide, o que foi negado pelo grupo BlackMatter.

Um outro ransomware “velho”, mas diferente, foi descoberto em meados de 2021. O LockBit 2.0 Ransomware é uma versão atualizada do LockBit de 2020, com novos recursos que criptografam dispositivos automaticamente pelo domínio, vazam dados e acessam sistemas via RDP, além de ter a capacidade de recrutar novos afiliados de dentro da empresa visada.

Os desenvolvedores de ransomware também introduziram novas campanhas. A família de ransomware Hive foi observada pela primeira vez em junho de 2021, com predomínio na Índia, Bélgica, Itália, Estados Unidos, Turquia, Tailândia, México, Alemanha, Colômbia e Ucrânia, operando como ransomware como serviço escrito em linguagem Go e comprometendo organizações de saúde e infraestrutura crítica.

Nossa equipe fez um exame detalhado do ransomware, incluindo uma reação inesperada entre fóruns clandestinos, setores visados e o hiato entre inteligência open source e telemetria.

Proliferação de ransomware barrada em fóruns clandestinos

O segundo trimestre de 2021 foi marcante para que o ransomware fosse considerado uma questão de alta relevância para a administração dos EUA, mas as coisas também mudaram nos tradicionalmente seguros fóruns clandestinos de criminosos cibernéticos.

O impacto dos ataques de ransomware ficou muito claro quando a Colonial Pipeline foi derrubada por um ataque do ransomware DarkSide. A suspensão abrupta da cadeia de fornecimento afetou boa parte da região leste dos EUA, provocando uma corrida desenfreada de consumidores em busca de combustível. O ataque e o impacto resultante para a economia e para os consumidores demonstraram a verdadeira letalidade do ransomware e chamou muito a atenção das autoridades de segurança.

A resposta política ao impacto do ataque à Colonial Pipeline fez com que o grupo de ransomware DarkSide suspendesse subitamente suas operações. Vários outros grupos de ameaças anunciaram que avaliariam alvos futuros e excluiriam determinados setores.

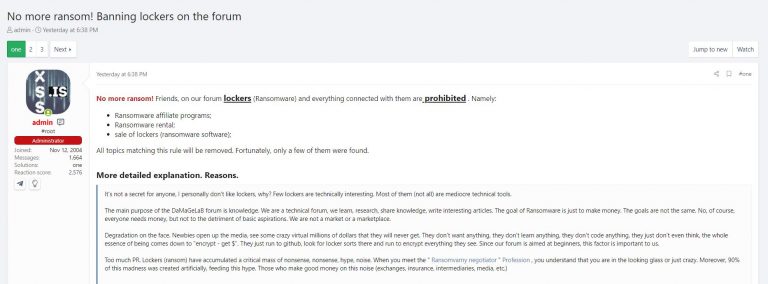

Uma semana depois, dois dos fóruns clandestinos mais influentes, XSS e Exploit, anunciaram o banimento de anúncios de ransomware. Durante anos, esses mesmos fóruns foram um porto seguro para o crime cibernético e para a explosão no ransomware que resultou na livre negociação de redes violadas, logs de roubo de dados e serviços de criptografia, entre outras coisas. Considerando-se que muitos dos perpetradores de ameaças por trás das principais famílias de ransomware são criminosos de carreira frequentemente próximos aos administradores e moderadores dos fóruns, acreditamos que esse gesto teve como objetivo apenas preservar os fóruns.

Embora as pessoas associadas a ransomware tenham sido banidas, nossa equipe observou que os perpetradores de ameaças ainda estão ativos em vários fóruns sob identidades diferentes.

Figura 02. Administrador do XSS pedindo o banimento de ransomware.

Durante esse período, o grupo de ransomware Babuk estava tendo seus próprios problemas, um dos quais um locker *nix ESXi defeituoso, amplamente descrito em nosso blog.

Enfim, disputas internas na equipe do Babuk resultaram em uma separação e no início de um novo fórum dedicado a ransomware conhecido como RAMP, onde muitos dos criminosos cibernéticos voltados para ransomware agora se reúnem para fazer negócios e compartilhar técnicas, táticas e procedimentos. Apesar do banimento em alguns dos maiores fóruns de criminosos cibernéticos, o ransomware não dá sinais de que esteja diminuindo e ainda deve ser considerado uma das mais impactantes ameaças cibernéticas que qualquer organização pode enfrentar.

Setores visados pelo ransomware: o hiato de dados entre inteligência open source e telemetria

Muitas equipes de ransomware criam portais nos quais elas divulgam as vítimas violadas e amostras dos dados obtidos para forçar as vítimas a pagar um resgate, caso contrário os dados serão vazados e, em alguns casos, vendidos. Sites de vazamentos são resultado de negociações malsucedidas e não refletem toda a extensão dos ataques executados pelas equipes de ransomware, mas os insights fornecidos sobre setores e localizações geográficas são informações interessantes de se observar.

Nossa equipe monitora muitas dessas páginas, coleta os nomes das famílias de ransomware e correlaciona vítimas, setores e países. Reunindo e compilando esses dados, nós observamos que as seguintes famílias de ransomware visam os seguintes 10 setores principais nos Estados Unidos:

Figura 03. O setor governamental foi o mais visado por ransomware no segundo trimestre de 2021, seguido pelos de telecomunicações, energia e mídia/comunicações.

Do ponto de vista de nossa telemetria, coletada de sensores nos EUA, mapeamos a atividade de ransomware observada e a comparamos com os setores reportados pela inteligência open source (OSINT):

Setor público

Manufatura

Finance

Varejo

Educação

Assistência médica

Telecomunicações

Construção

Energia

Transportes

Mídia

Educação

Industrial

Negócios

Imobiliário

Jurídico

Jurídico

Finance

Tecnologia

IT

Tabela 01. Quanto maior a distância entre os dois setores, melhor eles estão protegidos; quanto menor a distância, mais o setor precisa atentar para o risco do ransomware.

O que significa a diferença? Qual é o delta? Do ponto de vista de nossa telemetria, observamos atividade de ransomware detectada e bloqueada no setor em que temos clientes. A identificação do setor governamental como o mais visado em nossa telemetria revela muitas tentativas malsucedidas contra esse setor. Nos setores reportados por OSINT, observamos que setores com alta exigência de serviços de TI para manter negócios críticos figuram entre os mais visados pelos grupos de ransomware.

Padrão/técnica de ataque

- Data Encrypted for ImpactData Encrypted for Impact% da lista: 14%

- File and Directory DiscoveryFile and Directory Discovery% da lista: 13%

- Obfuscated Files or InformationObfuscated Files or Information% da lista: 11%

- Process InjectionProcess Injection% da lista: 11%

- Deobfuscate/Decode Files or InformationDeobfuscate/Decode Files or Information% da lista: 10%

- Process DiscoveryProcess Discovery% da lista: 10%

- Inhibit System RecoveryInhibit System Recovery% da lista: 9%

- PowerShellPowerShell% da lista: 9%

- System Information DiscoverySystem Information Discovery% da lista: 9%

- Modify RegistryModify Registry% da lista: 9%

Tabela 02. Dados criptografados para maior impacto foram o padrão de ataque mais detectado no segundo trimestre de 2021.

B BRAUN: VULNERABILIDADES REVELADAS EM BOMBA DE INFUSÃO UTILIZADA MUNDIALMENTE

O setor médico enfrenta desafios de segurança peculiares. Ataques potenciais contra centros médicos podem constituir uma ameaça ainda maior do que um assalto de ransomware em todo um sistema. Nossa equipe, em parceria com a Culinda, descobriu um conjunto de vulnerabilidades na bomba de infusão volumétrica B. Braun Infusomat Space e na B. Braun SpaceStation.

Nossa pesquisa nos levou a descobrir cinco vulnerabilidades anteriormente não reportadas no sistema médico, inclusive:

- CVE-2021-33886: Uso de sequência de formatação controlada externamente (CVSS 7.7)

- CVE-2021-33885: Verificação insuficiente da autenticidade dos dados (CVSS 9.7)

- CVE-2021-33882: Falta de autenticação para função crítica (CVSS 8.2)

- CVE-2021-33883: Transmissão de informações confidenciais em formato de texto puro (CVSS 7.1)

- CVE-2021-33884: Upload irrestrito de arquivos de tipo perigoso (CVSS 5.8)

Juntas, essas vulnerabilidades poderiam ser utilizadas por um ente malicioso para modificar a configuração de uma bomba enquanto a mesma estivesse em modo de espera, resultando na administração de uma dose inesperada da medicação ao paciente em seu próximo uso — tudo isso sem autenticação alguma.

Logo após, nossa equipe informou nossas descobertas iniciais à B. Braun, a empresa respondeu e trabalhou com nossa equipe para implementar as correções descritas em nosso relatório de divulgação.

Essas descobertas constituem uma visão geral e alguns detalhes técnicos da cadeia de ataque mais crítica, além dos desafios específicos enfrentados pelo setor médico. Para um breve resumo, consulte nosso blog.

AMEAÇAS DE NUVEM

Predomínio de ameaças de nuvem

Os desafios da mudança na segurança de nuvem para acomodar uma força de trabalho mais flexível durante a pandemia, mantendo e até aumentando as cargas de trabalho, deram aos criminosos cibernéticos ainda mais alvos e possíveis explorações no segundo trimestre de 2021.

A pesquisa de nossa equipe sobre ameaças de nuvem descobriu que o setor de serviços financeiros enfrentou o maior desafio contra campanhas de ameaças de nuvem no segundo trimestre de 2021.

Ameaças de nuvem mais comuns no segundo trimestre de 2021

- Uso excessivo oriundo de um local anômaloUso excessivo oriundo de um local anômalo% da lista: 62%

- Vazamento de dados por elementos internosVazamento de dados por elementos internos% da lista: 28%

- Uso indevido de acesso privilegiadoUso indevido de acesso privilegiado% da lista: 8%

- Vazamento de dados de alto riscoVazamento de dados de alto risco% da lista: 60;1%

- Vazamento de acesso privilegiadoVazamento de acesso privilegiado% da lista: 60;1%

- Vazamento após infecção e expansãoVazamento após infecção e expansão% da lista: 60;1%

- Superusuário suspeitoSuperusuário suspeito% da lista: 60;1%

- Vazamento de dados por usuário privilegiadoVazamento de dados por usuário privilegiado% da lista: 60;1%

Tabela 03. Definição de uso excessivo oriundo de um local anômalo: O usuário acessou ou fez download de um volume de dados muito grande em um período de tempo curto. Isso é grave porque 1) usuários corporativos nunca acessaram um volume tão grande antes e 2) o volume de dados é grande, mesmo quando se refere a um grande conjunto de usuários. As ameaças associadas a uso excessivo oriundo de um local anômalo estão no topo do ranking de ameaças de nuvem globais, seguidas por vazamento de dados por elementos internos e uso indevido de acesso privilegiado. O uso excessivo oriundo de um local anômalo compreendeu 62% das ameaças registradas.

Ameaças de nuvem mais comuns no segundo trimestre de 2021

Grandes empresas

- Serviços financeirosServiços financeiros% da lista: 33%

- SaúdeSaúde% da lista: 13%

- ManufaturaManufatura% da lista: 9%

- VarejoVarejo% da lista: 9%

- Serviços profissionaisServiços profissionais% da lista: 8%

- Viagens e hotelariaViagens e hotelaria% da lista: 7%

- Software e InternetSoftware e Internet% da lista: 6%

- TecnologiaTecnologia% da lista: 5%

- Computadores e eletrônicaComputadores e eletrônica% da lista: 4%

- Organização sem fins lucrativosOrganização sem fins lucrativos% da lista: 3%

Tabela 04. Os serviços financeiros foram os mais visados dentre os incidentes de nuvem reportados, seguidos pelos setores de saúde, manufatura, varejo e serviços profissionais. Os incidentes de nuvem que visaram serviços financeiros representaram 33% dos 10 maiores setores reportados, seguidos pelos setores de saúde e manufatura (8%).

TOTAL DE INCIDENTES DE NUVEM POR MERCADO VERTICAL

Serviços financeirosServiços financeiros/EUA% da lista: 23%

U.S.

Serviços financeirosServiços financeiros/Singapura% da lista: 15%

Cingapura

SaúdeSaúde/EUA% da lista: 14%

U.S.

VarejoVarejo/EUA% da lista: 12%

U.S.

Serviços profissionaisServiços profissionais/EUA% da lista: 8%

U.S.

Serviços financeirosServiços financeiros/China% da lista: 7%

Transportes

ManufaturaManufatura/EUA% da lista: 5%

U.S.

Serviços financeirosServiços financeiros/França% da lista: 5%

França

VarejoVarejo/Canadá% da lista: 5%

Canadá

Serviços financeirosServiços financeiros/Austrália% da lista: 4%

Austrália

Tabela 05. Os Serviços financeiros foram visados globalmente em 50% dos 10 maiores incidentes de nuvem no segundo trimestre de 2021, incluindo incidentes nos Estados Unidos, Singapura, China, França, Canadá e Austrália. Os incidentes de nuvem que visaram mercados verticais nos Estados Unidos representaram 34% dos incidentes registrados nos 10 países principais.

Mercado vertical de nuvem nos Estados Unidos

- Serviços financeirosServiços financeiros/Austrália% da lista: 29%

- SaúdeSaúde% da lista: 17%

- VarejoVarejo% da lista: 15%

- Serviços profissionaisServiços profissionais% da lista: 10%

- ManufaturaManufatura% da lista: 7%

- Entretenimento/mídiaEntretenimento/mídia% da lista: 5%

- Viagens e hotelariaViagens e hotelaria% da lista: 5%

- GovernoGoverno% da lista: 4%

- Software e InternetSoftware e Internet% da lista: 4%

- EducaçãoEducação% da lista: 3%

Tabela 06. Os serviços financeiros foram o principal alvo de incidentes de ameaças de nuvem nos EUA no segundo trimestre de 2021. Os incidentes que visaram serviços financeiros representaram 29% do total de incidentes de nuvem entre os 10 maiores setores.

Incidentes de nuvem por mercado vertical, por país: T2 2021

País

- Estados UnidosEstados Unidos% da lista: 47%

- ÍndiaÍndia% da lista: 10%

- AustráliaAustrália% da lista: 6%

- CanadáCanadá% da lista: 6%

- BrasilBrasil% da lista: 6%

- JapãoJapão% da lista: 6%

- MéxicoMéxico% da lista: 4%

- Grã-BretanhaGrã-Bretanha% da lista: 4%

- SingapuraSingapura% da lista: 4%

- AlemanhaAlemanha% da lista: 3%

Tabela 07. A maioria dos incidentes de nuvem que visaram países foram relatados nos Estados Unidos, seguidos por Índia, Austrália, Canadá e Brasil. Os incidentes de nuvem que visaram os Estados Unidos representaram 52% dos incidentes registrados nos 10 países principais.

AMEAÇAS A PAÍSES, CONTINENTES, SETORES E VETORES

Países e continentes: T2 2021

Aumentos notáveis em incidentes relatados publicamente contra países e continentes no segundo trimestre de 2021 incluem:

- Os Estados Unidos sofreram a maioria dos incidentes relatados no segundo trimestre de 2021.

- A Europa teve os maiores aumentos em incidentes relatados no segundo trimestre, com 52%.

Setores dos ataques: T2 2021

Aumentos dignos de nota em incidentes relatados publicamente contra setores no segundo trimestre de 2021 incluem:

- Diversos setores foram visados com mais frequência.

- Entre setores com aumentos notáveis, destacam-se o público (64%) e o de entretenimento (60%).

Vetores de ataque: T2 2021

Aumentos dignos de nota em incidentes relatados publicamente contra vetores no segundo trimestre de 2021 incluem:

- Malware foi a técnica mais frequentemente utilizada nos incidentes relatados no segundo trimestre de 2021.

- O spam apresentou o mais forte aumento de incidentes relatados — 250% — entre o primeiro e o segundo trimestre de 2021, seguido por scripts maliciosos (125%) e malware (47%).

# Principais técnicas de MITRE ATT&CK no 2º trimestre de 2021

(cinco principais por tática) Comentários

Initial Access

Spearphishing Attachment

O spear phishing (link e anexo) divide as três primeiras colocações de técnicas de acesso inicial com a exploração de aplicativos voltados ao público.

Exploit public facing application

Spearphishing Link

Valid Accounts

External Remote Services

Execution

Windows Command Shell

Neste trimestre observamos vários ataques que utilizam PowerShell ou o shell de comandos do Windows para executar malware na memória ou para utilizar ferramentas não maliciosas ou ambíguas em apoio às suas tentativas de exploração de redes. Scripts de linha de comando são frequentemente incorporados em estruturas de teste de penetração, como Cobalt Strike, para facilitar a execução.

PowerShell

Malicious File

Windows Management Instrumentation

Shared Modules

Persistence

Registry Run Keys / Startup Folder

Scheduled Task

Windows Service

Valid Accounts

DLL Side-Loading

Privilege Escalation

Registry Run Keys / Startup Folder

Process Injection

A injeção de processos continua sendo uma das principais técnicas de ampliação de privilégios.

Scheduled Task

Windows Service

Portable Executable Injection

Defense Evasion

Deobfuscate/Decode Files or Information

Obfuscated Files or information

Modify Registry

System Checks

File Deletion

Credential Access

Keylogging

Keylogging e coleta de credenciais de navegadores da Web são funcionalidades comuns na maioria dos cavalos de Troia de acesso remoto (RATs).

Credentials from Web Browsers

OS Credential Dumping

Essa técnica é a funcionalidade básica da ferramenta de garimpo de credenciais Mimikatz, observada pelo ATR em muitas das campanhas analisadas no segundo trimestre.

Input Capture

LSASS Memory

Discovery

System Information Discovery

File and Directory Discovery

Process Discovery

System Checks

Query Registry

Lateral Movement

Remote Desktop Protocol

Exploitation of Remote Services

Remote File Copy

SMB/Windows Admin Shares

SSH

Collection

Screen Capture

No segundo trimestre houve várias campanhas envolvendo cavalos de Troia de acesso remoto (RATs). A captura de tela foi uma técnica distribuída por muitas das variantes do malware de RAT.

Keylogging

Data from Local System

Clipboard data

Archive Collected Data

Command and Control

Web protocols

Ingress Tool transfer

Non-Standard Port

Web Service

Non-Application Layer Protocol

Exfiltration

Exfiltration Over Command and Control Channel

Exfiltration Over Alternative Protocol

Exfiltration to Cloud Storage

Os perpetradores de ameaças de ransomware continuaram vazando dados de vítimas para diversos provedores de armazenamento na nuvem. Isso foi feito principalmente pelo uso de ferramentas comerciais, como Rclone e MEGASync.

Automated Exfiltration

Exfiltration over unencrypted/obfuscation Non-C2 Protocol

Impact

Data Encrypted for impact

A criptografia de dados para fins de impacto é, mais uma vez, a técnica mais empregada nas campanhas e ameaças examinadas pelo ATR. Ao longo do trimestre várias famílias de ransomware lançaram um locker baseado em Linux que visa servidores ESXi, aumentando ainda mais o uso dessa técnica.

Inhibit System Recovery

Inibição da recuperação do sistema é uma técnica frequentemente utilizada por quadrilhas de ransomware antes de entregar a carga viral final. Ao excluir as cópias de sombra de volume, elas tornam mais difícil para as vítimas se recuperarem do ataque.

Resource Hijacking Service

Service Stop

System Shutdown/Reboot

# Como se defender dessas ameaças

No segundo trimestre de 2021, vimos e comentamos sobre diversos tipos diferentes de ameaças. Felizmente, também temos recomendações e produtos para manter você e/ou sua organização protegidos, por exemplo: Saiba como a configuração de ENS 10.7, proteção contra adulteração e reversão pode proteger contra o ransomware Cuba ou aprofunde-se em nosso blog detalhado, que leva em consideração os defensores.

Saiba como bloquear todos aqueles pop-ups incômodos no seu navegador e saiba como nossos clientes são protegidos contra sites maliciosos por meio do McAfee WebAdvisor e do McAfee Web Control.

Saiba como fraudadores se fazem passar pelo Windows Defender para instalar aplicativos maliciosos de Windows e conheça nossas dicas de segurança para lidar com isso. Os usuários ficarão satisfeitos de saber que a nuvem do Real Protect os protege proativamente por meio de autoaprendizagem, enquanto o McAfee WebAdvisor e o McAfee Web Control os protegem contra sites maliciosos conhecidos.

Conheça as melhores práticas para proteção e monitoramento da sua rede contra um dos exemplares de ransomware mais notórios vistos no trimestre, o DarkSide. Além disso, este blog também oferece uma variedade de informações sobre cobertura e proteção, abrangendo EPP, MVISION Insights, MVISION EDR e McAfee ENS.

Finalmente, descubra por que as máquinas virtuais são tão valiosas para os criminosos cibernéticos e por que os usuários da Vmware afetados devem aplicar correções imediatamente. Para os que não puderem instalar patches imediatamente, nós oferecemos dicas práticas e um lembrete de que nosso Network Security Platform oferece assinaturas para as CVEs em questão.

Recursos

Para acompanhar as mais recentes ameaças e pesquisas, consulte os recursos de nossa equipe:

Centro de ameaças: As ameaças mais impactantes da atualidade foram identificadas por nossa equipe.