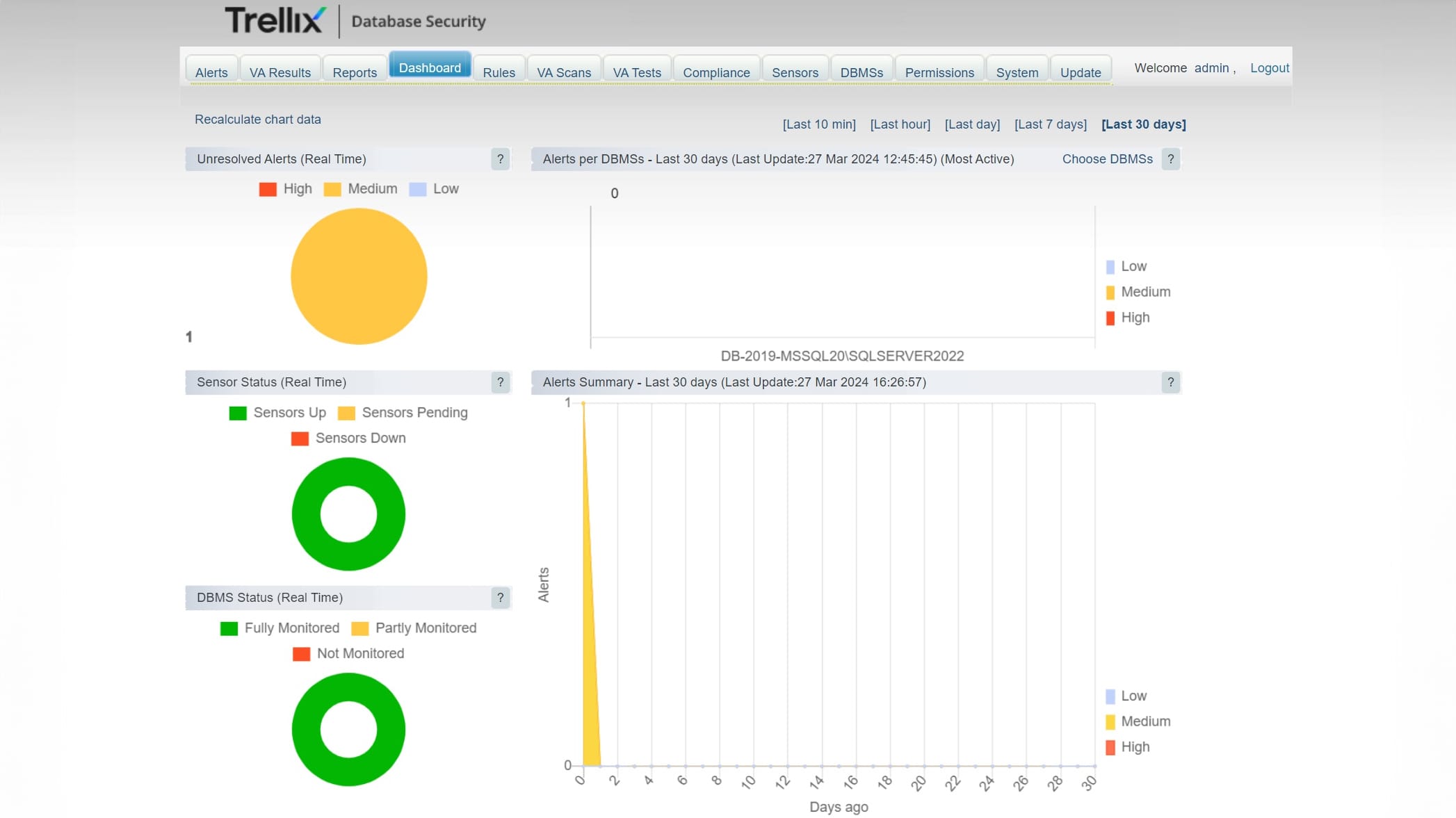

Trellix Database Security

Recherchez et protégez les bases de données et les informations qu'elles contiennent

Protégez les bases de données et les informations qu'elles contiennent

Trellix Database Security recherche et protège les informations sensibles des bases de données contre les fuites accidentelles et l'exposition intentionnelle tout en préservant leur sécurité, en optimisant leurs performances et en gérant l'accès à celles-ci.

Le saviez-vous ?

Statistiques de sécurité des données de Trellix

000+

Patch protections delivered by Trellix Database Security

000+

File formats supported by Trellix Data Loss Prevention

00M+

Drives protected worldwide by Trellix Data Encryption

Pourquoi Trellix Database Security ?

Recherche et classification

Découvrez les informations sensibles et propriétaires dans les bases de données de l'environnement.

Conformité

Améliorez la conformité aux réglementations en bloquant l'accès non autorisé aux données sensibles.

Renforcement de la sécurité

Corrigez rapidement les vulnérabilités sans aucun temps d'arrêt, sinon minime.

Fonctionnalités du produit

Complementary services to accelerate your success

Installation and Configuration

Integration and Training

Monitoring and Optimization

Questions fréquentes (FAQ)

Ressources associées

Découvrez comment protéger les informations contre les fuites et les compromissions tout en optimisant les performances et en gérant l'accès.

Protégez vos bases de données contre les vulnérabilités sans temps d'arrêt à l'aide de la fonctionnalité Virtual Patching (vPatch) de Trellix Database Security

Découvrez comment Trellix Database Security fournit une protection avancée pour tous les types de bases de données, tout en prenant en charge les initiatives de conformité.

Quels problèmes une solution de sécurité des données résout-elle et quelles fonctionnalités celle-ci doit-elle inclure ? Découvrez l'avenir de la sécurité des données.