Report Trellix Advanced Threat Research: gennaio 2022

Osservazioni e analisi sulla vulnerabilità Log4j, ransomware del terzo trimestre 2021, le minacce APT e i settori più colpiti

Questo primo report sulle minacce della nostra nuova azienda conferma l’entità della vulnerabilità Log4j che, oltre a conquistare i titoli dei giornali, sta catturando l'attenzione di specialisti e team di sicurezza di molte aziende.

Lettera del nostro capo analista

Benvenuto nel nostro nuovo report sulle minacce e grazie per la fiducia accordata a Trellix.

All'alba di questo nuovo anno, dobbiamo guardare indietro a un panorama di minacce particolarmente difficile alla fine del 2021. Questo primo report sul panorama delle minacce della nostra nuova azienda conferma l'entità della falla che, oltre a conquistare i titoli dei giornali, sta catturando l'attenzione di specialisti e team di sicurezza di molte aziende. Esamina anche il terzo e il quarto trimestre del 2021, ma prima di iniziare, facciamo il punto sulle molteplici risorse a tua disposizione per combattere la minaccia Log4j.

A fronte della grande quantità di informazioni sulla minaccia Log4j, è essenziale approfondire la nostra ricerca aggiornata e le risorse per l'assistenza. Oltre a monitorare lo stato del prodotto, stiamo attivamente ricercando eventuali campagne attive che sfruttano questa vulnerabilità e fornendo aggiornamenti sullo stato della protezione contro nuovi carichi utili.

Quando le prime informazioni sulla vulnerabilità di Log4j hanno iniziato a circolare, abbiamo reagito rapidamente mettendo a disposizione le firme di rete e una descrizione della vulnerabilità. Questi sono stati seguiti da altre risorse dettagliate in questo report.

Per comprendere meglio l'attuale attività dannosa correlata a Log4j e altre minacce prevalenti, puoi fare riferimento alla nostra dashboard delle minacce.

Inoltre, consulta il nostro articolo del blog Ricerca sulle minacce di Trellix che offre informazioni aggiornate sulle minacce, video e link al bollettino sulla sicurezza.

È chiaro che Log4j non è l'unica minaccia alla sicurezza per la tua azienda. Questo report fa luce anche sulla minaccia e sui disagi causati dal ransomware e su altre minacce e attacchi diffusi osservati.

Tutti i miei migliori auguri per il 2022 e grazie per la fiducia nella nostra nuova azienda.

Log4j e la memoria che sapeva troppo

In quella che sembra diventare una triste tradizione, Log4j, una nuova vulnerabilità che colpisce una libreria Log4j ampiamente utilizzata in tutto il mondo, è stata rivelata poco prima delle vacanze. Questa vulnerabilità, considerata la falla di sicurezza informatica più grave degli ultimi decenni, ha richiesto la mobilitazione di Trellix e del settore della sicurezza informatica durante il quarto trimestre del 2021. Log4j ha infatti promesso di avere un grande impatto su tutti i prodotti che integrano la libreria Log4j nelle loro applicazioni e siti Web, inclusi prodotti e servizi Apple iCloud, Steam, Samsung Cloud e molti altri.

Log4j è stato costantemente monitorato dal nostro team sin dalla sua scoperta. Abbiamo rilasciato la firma di rete KB95088 per i clienti che utilizzavano la soluzione Network Security Platform (NSP). Questa firma rileva i tentativi di sfruttare la vulnerabilità CVE-2021-44228 in LDAP. Può essere estesa per includere altri protocolli o servizi. E per completare la copertura possono essere pubblicate anche altre firme.

Cronologia delle vulnerabilità Log4j

Ecco un piccolo promemoria cronologico della falla Log4j e della nostra ricerca:

- 9 dicembre – La vulnerabilità Log4j (CVE-2021-44228) che interessava la libreria di registrazione Apache Log4j è stata pubblicata su Twitter insieme a una prova di concetto (PoC) su Github. Il bug è stato portato all'attenzione di Apache per la prima volta il 24 novembre.

- 10 dicembre – Steve Povolny e Douglas McKee pubblicano un articolo del blog su Log4j fornendo un aggiornamento sui nostri risultati. Il nostro obiettivo iniziale era determinare la facilità d'uso utilizzando il PoC pubblico, che abbiamo riprodotto e confermato. Per questo, abbiamo utilizzato il contenitore Docker pubblico e un'architettura client-server che utilizza LDAP e RMI, nonché lo strumento marshalsec per sfruttare la versione 2.14.1 di Log4j.

- 14 dicembre – La vulnerabilità Log4j (CVE-2021-44228) che interessava la libreria di registrazione Apache Log4j è stata pubblicata su Twitter insieme a una prova di concetto (PoC) su Github. Il bug è stato portato all'attenzione di Apache per la prima volta il 24 novembre.

- 18 dicembre – Una nuova vulnerabilità denial of service (DOS) che interessava le versioni da 2.0-alpha1 a 2.16.0 di Log4j è stata identificata e denominata CVE-2021-45105.

Consulta il nostro articolo del blog sulla ricerca sulle minacce e sulla dashboard delle minacce per le nostre ultime ricerche sui possibili meccanismi di difesa contro Log4j. Il nostro team raccoglie e analizza le informazioni da più fonti aperte e chiuse, prima di distribuire i report.

Attacco della vulnerabilità Log4j

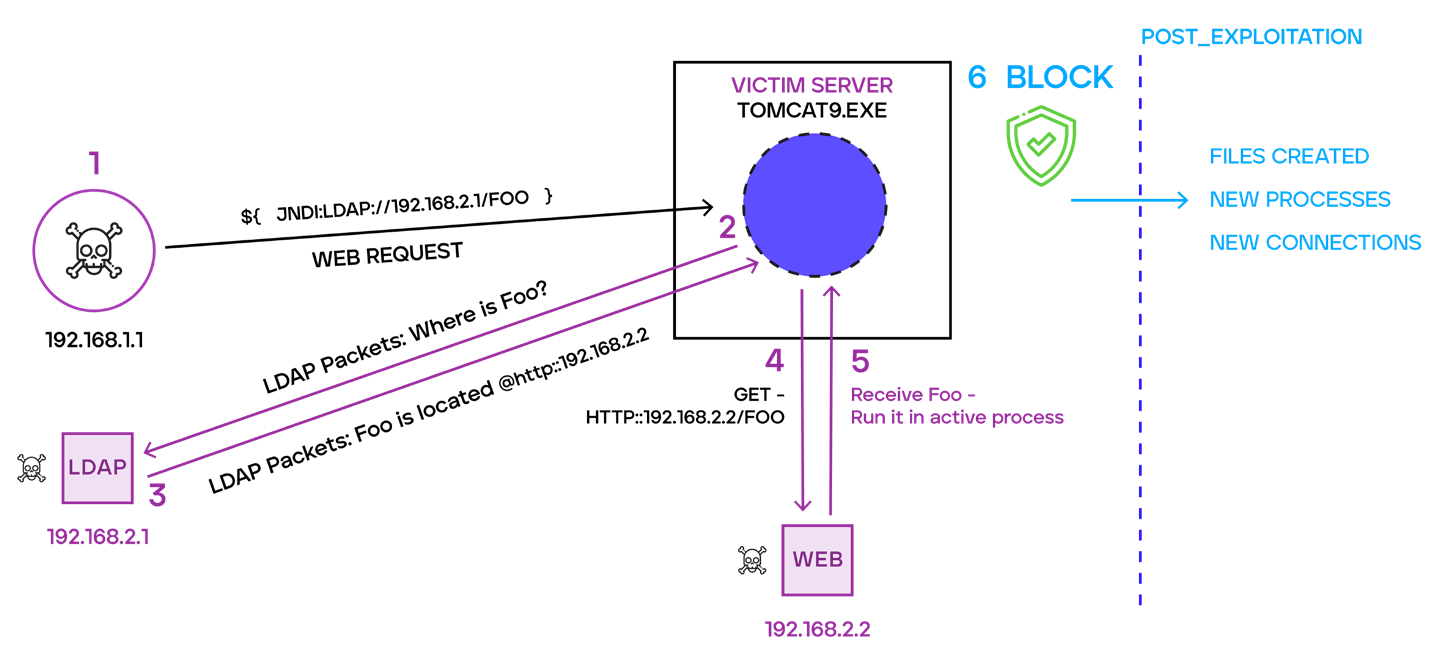

Il nostro team si è affrettato a studiare e presentare le diverse attività coinvolte nell'esecuzione di un tipico attacco Web Log4j:

Flusso di esecuzione di Log4j

- Fase 1 – Un criminale informatico invia una stringa appositamente predisposta al server Web che ospita l'applicazione vulnerabile. Come abbiamo visto, questa stringa può essere offuscata per aggirare le firme della rete.

- Fase 2 – L'applicazione procede a esporre la stringa per caricarla in memoria. Una volta caricata in memoria, l'applicazione stabilisce una connessione LDAP per richiedere l'indirizzo della posizione della classe dannosa.

- Fase 3 – Il server LDAP controllato dal criminale informatico risponde con la posizione del file della classe dannosa indicando l'URL HTTP del luogo dove è ospitato.

- Fase 4 – L’applicazione vulnerabile avvia il download del file della classe dannosa.

- Fase 5 – L’applicazione vulnerabile carica ed esegue il file della classe dannosa dalla fase 4.

Difese messe in campo dal team ATR di Trellix contro Log4j

La protezione di un ambiente dagli attacchi di tipo Log4j richiede una strategia a più livelli che combini la sicurezza della rete attraverso scansioni mirate della memoria degli endpoint. Ciò consente agli esperti di sicurezza di rilevare e bloccare efficacemente il flusso di esecuzione degli attacchi contro i sistemi vulnerabili esposti tramite i vettori di rete. Le analisi personalizzate e le regole avanzate della soluzione ENS, sono progettate per consentire ai team di applicare contromisure precise contro queste minacce emergenti.

CISA.gov offre anche un analizzatore Log4j per aiutare le aziende a identificare i servizi Web potenzialmente vulnerabili interessati dalle vulnerabilità Log4j.

Ransomware

Nel terzo trimestre del 2021, diversi gruppi di ransomware noti sono scomparsi, riapparsi, si sono ristrutturati o hanno cambiato nome, ma ciò non ha impedito loro di rimanere una minaccia reale, prevalente e potenzialmente distruttiva rivolta a una gamma sempre più ampia di settori.

Sebbene le attività di ransomware siano state esposte e bandite da molti forum di criminali informatici durante il secondo trimestre del 2021, il nostro team ha osservato l'attività degli stessi criminali informatici su diversi forum, sotto altri profili fittizi.

Trellix contribuisce agli arresti di gruppi di ransomware e ai sequestri dei riscatti

Nel dicembre 2021, Trellix ha fornito informazioni che hanno aiutato l'FBI e l'Europol ad arrestare le affiliate di REvil e hanno portato al sequestro di 2 milioni di dollari a titolo di riscatto.

Ecco alcune delle principali tendenze e campagne di ransomware osservate nel terzo trimestre del 2021:

- BlackMatter – Scoperto alla fine di luglio 2021, questo ransomware è iniziato con un'importante campagna di attacco che minacciava di rivelare i dati aziendali proprietari di New Cooperative, una società di filiera agricola con sede negli Stati Uniti. New Cooperative ha annunciato la chiusura delle funzioni di gestione della supply chain e dei programmi di alimentazione degli animali e ha stimato un potenziale impatto sul 40% della produzione di grano degli Stati Uniti. Anche se BlackMatter ha affermato di utilizzare gli elementi più efficaci di altri malware, come GandCrab, LockBit e DarkSide, dubitiamo seriamente che la campagna sia gestita da un nuovo gruppo di sviluppatori. Il malware BlackMatter condivide troppe somiglianze con DarkSide, il malware associato all'attacco Colonial Pipeline.

- Riteniamo che Groove Group sia associato a Babuk Group, sia come ex affiliato che come sottogruppo.

- REvil/Sodinokibi ha rivendicato la responsabilità di aver infettato più di un milione di utenti attraverso un attacco ransomware contro il fornitore software di servizi gestiti Kaseya VSA. La richiesta di riscatto di 70 milioni di dollari è, secondo REvil, l'importo più grande divulgato pubblicamente fino ad oggi. In particolare, l'attacco ha costretto diverse centinaia di supermercati a chiudere per diversi giorni.

- LockBit 2.0 è emerso nel luglio 2021 e ha pubblicato un elenco di oltre 200 vittime sul suo sito di divulgazione dei dati.

La risposta del governo al ransomware

Nel terzo trimestre, il governo degli Stati Uniti ha avviato una campagna proattiva per ridurre la diffusione del ransomware, con il lancio di StopRansomware.gov, una piattaforma che offre ricompense fino a 10 milioni di dollari per informazioni in grado di identificare o individuare i criminali informatici impiegati dagli stati coinvolti in attacchi informatici alle infrastrutture critiche degli Stati Uniti.

Per scoprire come questi ransomware e le nuove campagne potrebbero minacciare le aziende nei prossimi mesi, consulta il nostro report Previsioni di Trellix sulle minacce per il 2022.

Ricerca di Trellix sul ransomware

Per aiutare le aziende a comprendere e proteggersi meglio dagli attacchi ransomware nel panorama delle minacce odierno, il nostro team presenta le proprie osservazioni e i risultati delle ricerche sulla prevalenza di un'ampia gamma di ransomware, comprese le famiglie, le tecniche, i paesi, i settori e i vettori interessati.

Rilevamenti per famiglia di ransomware

Sodinokibi (41%) è la famiglia di ransomware più diffusa rilevata nel terzo trimestre del 2021, seguita da DarkSide (14%) ed Egregor (13%).

Consulta le sezioni Ransomware — Paesi dei clienti presi di mira, settori dei clienti presi di mira e tecniche MITRE ATT&CK.

Modelli e tecniche di attacco

Il team tiene traccia e monitora le campagne APT, nonché le metriche e le tecniche ad esse associate. La ricerca del nostro team si concentra sui criminali informatici APT, sui loro strumenti, sui paesi e sui settori dei clienti presi di mira e sulle tecniche MITRE ATT&CK per il terzo trimestre del 2021.

Gruppi di criminali informatici APT

Nel terzo trimestre del 2021, APT41 (24%) e APT29 (22%) erano i gruppi di criminali informatici APT più prolifici e quasi la metà delle attività APT monitorate è stata attribuita a loro.

Strumenti APT

Il team ha identificato gli indicatori di compromissione appartenenti alle campagne APT tracciate, che sono associati agli strumenti seguenti. È noto che i gruppi APT utilizzano utilità di sistema comuni per aggirare i controlli di sicurezza e svolgere le loro attività dannose:

Cobalt Strike (34%) è stato lo strumento dannoso più frequentemente rilevato nel terzo trimestre del 2021, seguito da Mimikatz (27%), net.exe (26%) e PsExec (20%). La suite di attacco Cobalt Strike gestita da criminali informatici statali è stata identificata in più di un terzo delle attività di APT.

Vedi le sezioni APT — Paesi di clienti mirati, settori di clienti mirati e tecniche MITRE ATT&CK.

Advanced Threat Research

Il nostro team ha monitorato più categorie di minacce nel terzo trimestre del 2021. I risultati della ricerca mostrano le percentuali di rilevamento in base al tipo di malware ATR, ai paesi e ai settori dei clienti presi di mira e alle tecniche MITRE ATT&CK utilizzate.

Minacce poste dagli strumenti ATR

Formbook (36%), Remcos RAT (24%) e LokiBot (19%) rappresentano quasi l'80% dei rilevamenti di minacce ATR nel terzo trimestre del 2021.

Vedi le sezioni ATR — Paesi di clienti mirati, settori di clienti mirati e tecniche MITRE ATT&CK.

Minacce a paesi, continenti, settori e vettori di attacco

Paesi e continenti: terzo trimestre 2021

Nel terzo trimestre del 2021 sono stati osservati aumenti notevoli del numero di incidenti resi pubblici per paese e per continente:

- il Nord America è stato il continente più colpito in termini di incidenti, ma ha registrato un calo del 12% tra il secondo e il terzo trimestre del 2021.

- Gli Stati Uniti hanno registrato il maggior numero di incidenti segnalati nel terzo trimestre del 2021, ma questi sono diminuiti del 9% rispetto al secondo trimestre del 2021.

- La Francia ha registrato l'aumento più elevato (400%) del numero di incidenti segnalati nel terzo trimestre del 2021.

- La Russia ha registrato la maggiore diminuzione (-79%) del numero di incidenti nel terzo trimestre del 2021 rispetto al secondo trimestre.

Settori presi di mira: terzo trimestre 2021

Gli incidenti degni di nota divulgati per segmento nel terzo trimestre del 2021 includono:

- Gli incidenti che hanno interessato più settori contemporaneamente (28%) hanno registrato la crescita maggiore in termini di frequenza. Seguono la sanità (17%) e il settore pubblico (15%).

- Gli incrementi più significativi tra il secondo e il terzo trimestre 2021 riguardano i settori della finanza e delle assicurazioni (21%) e della sanità (7%).

Vettori di attacco: terzo trimestre 2021

Gli incidenti degni di nota divulgati per vettore nel terzo trimestre del 2021 includono:

- Il malware è stata la tecnica più utilizzata negli incidenti segnalati nel terzo trimestre del 2021, sebbene gli incidenti siano diminuiti del 24% rispetto al secondo trimestre.

- Gli incrementi più significativi tra il secondo e il terzo trimestre 2021 riguardano gli attacchi Denial of Service distribuito (112%) e gli attacchi mirati (55%).

Sfruttamento delle risorse locali

I criminali informatici usano risorse locali che utilizzano funzioni e software legittimi di un sistema per svolgere attività dannose su quel sistema. Sulla base degli eventi del terzo trimestre, Trellix ha identificato alcune tendenze negli strumenti utilizzati dai criminali informatici che tentano di eludere il rilevamento. Mentre i collettivi sponsorizzati dallo stato e i più grandi gruppi di criminali informatici hanno le risorse per sviluppare strumenti internamente, molti si rivolgono a binari e software installati dall'amministratore già presenti sul sistema preso di mira per lanciare diverse fasi di un attacco.

Per identificare binari nativi e software di amministrazione durante la fase di ricognizione di un obiettivo importante, i criminali informatici possono raccogliere informazioni sulle tecnologie utilizzate dagli annunci di lavoro o dalle testimonianze dei clienti pubblicate dai fornitori, o anche grazie a un complice interno.

PowerShell (41.53%)

T1059.001

PowerShell viene spesso utilizzato per eseguire script e comandi di PowerShell.

Windows Command Shell (CMD) (40.40%)

T1059.003

Windows Command Shell è l'interfaccia principale della riga di comando di Windows e viene spesso utilizzata per eseguire file e comandi in un altro flusso di dati.

Rundll32 (16.96%)

T1218.011, T1564.004

Rundll32 può essere utilizzato per eseguire DLL locali, DLL da una condivisione, DLL ottenute da Internet e altri flussi di dati.

WMIC (12.87%)

T1218, 1564.004

WMIC è un'interfaccia a riga di comando per il servizio WMI che può essere utilizzata dai criminali informatici per eseguire comandi o carichi utili virtuali in locale, in altri flussi di dati o su un sistema remoto.

Excel (12.30%)

T1105

Anche senza un'installazione nativa, molti sistemi dispongono di un'applicazione per fogli di calcolo. I criminali informatici possono quindi inviare agli utenti allegati che contengono codice dannoso o script che, una volta eseguiti, possono recuperare i carichi utili da un sito remoto.

Schtasks (11.70%)

T1053.005

Un criminale informatico può pianificare attività per garantire la persistenza, eseguire altro malware o attività automatizzate.

Regsvr32 (10.53%)

T1218.010

Regsvr32 può essere utilizzato dai criminali informatici per registrare file DLL, eseguire codice dannoso e bypassare le whitelist delle applicazioni.

MSHTA (8.78%)

T1218.005

MSHTA può essere utilizzato dai criminali informatici per eseguire file JavaScript, JScript e VBScript che possono essere nascosti nei file HTA del sistema locale e in altri flussi di dati o recuperati da un sito remoto.

Certutil (4.68%)

T1105, 1564.004, T1027

L'utilità dei comandi di Windows viene utilizzata per ottenere informazioni sulle autorità di certificazione e configurare i servizi di certificazione. Inoltre, i criminali informatici possono utilizzare certutil per ottenere strumenti e contenuti remoti, codificare e decodificare file e accedere ad altri flussi di dati.

Net.exe (4.68%)

T1087 e sotto tecniche

L'utilità della riga di comando di Windows consente ai criminali informatici di eseguire operazioni di ricognizione, come l'identificazione di utenti, reti e servizi sul computer di una vittima.

Reg.exe (4.10%)

1003.002, 1564.004

Reg.exe consente ai criminali informatici di aggiungere, modificare, eliminare ed esportare valori di registro che possono essere salvati in altri flussi di dati. Inoltre, reg.exe può essere utilizzato per esfiltrare gli identificatori da un file SAM.

Servizi remoti (15,21%)

T1021.001, T1021.004, T1021.005

AnyDesk

ConnectWise Control

RDP

UltraVNC

PuTTY

WinSCP

I criminali informatici possono sfruttare servizi remoti, sia nativi di Windows che software di terze parti, con account validi per accedere in remoto a un computer o a un'infrastruttura, introdurre strumenti e malware o persino esfiltrare dati.

Utilità di archiviazione (4,68%)

T1560.001

7-Zip

WinRAR

WinZip

I criminali informatici possono sfruttare le utilità di archiviazione per comprimere i dati raccolti per l'esfiltrazione, nonché per decomprimere file ed eseguibili.

PsExec (4.68%)

T1569.002

PsExec è uno strumento utilizzato per eseguire comandi e programmi su un sistema remoto.

BITSAdmin (2.93%)

T1105, T1218, T1564.004

BITSAdmin viene in genere utilizzato per la persistenza, la pulizia degli artefatti e la chiamata di azioni aggiuntive quando viene soddisfatto un determinato criterio.

fodhelper.exe (1.17%)

T1548.002

Fodhelper.exe è un'utilità di Windows che può essere sfruttata dai criminali informatici per eseguire file dannosi con privilegi elevati sul computer di una vittima.

ADFind (.59%)

T1016, T1018, T1069 e sotto tecniche, T1087 e sotto tecniche, T1482

Questa utilità della riga di comando può essere utilizzata dai criminali informatici per rilevare le informazioni di Active Directory, come i trust di dominio, i gruppi di autorizzazioni, i sistemi remoti e le configurazioni.

Report dei bug

Bug in circolazione

(Il capo ingegnere e ricercatore Douglas McKee e altri blogger monitorano e analizzano le vulnerabilità nel report mensile dei bug.)La fine del 2021 ha rivelato molti bug. Alcuni potrebbero essere facilmente rimossi, mentre altri hanno lasciato tracce più durature. Il team tiene traccia e valuta le nuove vulnerabilità (bug) su base mensile non appena vengono rilasciate e segnala quelle che ritiene possano avere un impatto significativo. Questo non è un punteggio CVSS o una classifica OWASP, ma un'intuizione basata su anni di esperienza.

Un momento di riflessione

Se esaminiamo i principali bug segnalati negli ultimi mesi, ne emergono diversi. Apache ha avuto un anno difficile, sia con il suo server Web (CVE-2021-41773) che con la componente Log4j (CVE-2021-44228), che non sono state risparmiate da bug ritenuti critici. Anche Palo Alto non ha fatto eccezione con la scoperta di un bug nella sua VPN GlobalProtect (CVE-2021-3064), che ha avuto un impatto unico durante la pandemia. Ma il grande vincitore rimane il bug Log4j. In effetti, la vulnerabilità di Apache vince il premio essendo di gran lunga il bug più importante del 2021 ed è probabile che conservi il suo primo posto per molti anni. Se non ne hai ancora sentito parlare, assicurati di leggere il nostro Report dei bug di dicembre. Non dimenticare di tornare ogni mese per scoprire tutte le novità sulle vulnerabilità più critiche.

Vediamo le ragioni che stanno alla base della gravità di questi bug. In breve, questi bug possono essere sfruttati da remoto, senza autenticazione, su strumenti installati ai margini della tua rete. Possono fungere da punto di accesso iniziale alla rete senza richiedere a un criminale informatico di concentrarsi su un componente particolare. In altre parole, spalancano la porta per un attacco su vasta scala.

Se il tuo CISO ama i rischi e ti chiede di applicare le patch a un solo prodotto, ti consigliamo vivamente di correggere prima la vulnerabilità Log4j, poiché è facile da eseguire ed è stata attivamente sfruttata da molti gruppi di criminali informatici. Anche se la vulnerabilità riscontrata nella VPN di Palo Alto è grave e le VPN hanno visto un aumento dei tentativi di exploit dal 2020, non è nulla rispetto a Log4j e ad altre vulnerabilità di Apache, perché quella di Palo Alto interessa una versione precedente del software VPN e non è stato ancora osservato alcun exploit attivo.

Le “termiti”

Alcuni insetti (bug), come le termiti, possono passare inosservati per molto tempo, ma hanno un effetto devastante.

Un bug di escalation dei privilegi locali del servizio Microsoft Windows Installer, denominato CVE-2021-41379, ha preso il primo posto tra i bug di novembre. Microsoft ha affermato che il bug richiedeva l’accesso locale e presumibilmente lo ha corretto con una patch ufficiale, ma quella strategia gli si è ritorta contro quando la patch non ha funzionato come previsto.

Data la patch inefficace e la prova di concetto (PoC) pubblicamente disponibile, i criminali informatici si sono affrettati a incorporarla nei loro scenari di attacco, come rivelato dallo studio Insights. A peggiorare le cose, il nostro team ha osservato versioni funzionanti dell'exploit in vendita sul Dark Web.

Ulteriori dati e ricerche del terzo trimestre 2021

Ransomware - Paesi dei clienti presi di mira

I clienti con sede negli Stati Uniti rappresentano oltre un terzo del totale dei rilevamenti di ransomware nel terzo trimestre del 2021.

Ransomware - Settori dei clienti presi di mira

Le banche/finanza (22%), aziende di pubblica utilità (20%) e vendita al dettaglio (16%) rappresentano quasi il 60% del numero totale di rilevamenti di ransomware tra i nostri clienti nel terzo trimestre del 2021.

Ransomware — Tecniche MITRE ATT&CK

L'inserimento dei dati (2,6%), il rilevamento di file e directory (2,5%) e l'offuscamento di file o informazioni (2,4%) sono tra le principali tecniche di ransomware MITRE ATT&CK rilevate nel terzo trimestre del 2021.

APT - Paesi dei clienti presi di mira

I rilevamenti APT tra i clienti turchi hanno rappresentato il 17% del numero totale di rilevamenti nel terzo trimestre, seguiti da Stati Uniti (15%) e Israele (12%).

APT - Settori dei clienti presi di mira

I principali rilevamenti di minacce APT nel terzo trimestre del 2021 sono stati riscontrati nel settore banche/finanza (37%), seguito da aziende di pubblica utilità (17%), vendita al dettaglio (16%) e pubblica amministrazione (11%).

APT — Tecniche MITRE ATT&CK

Le tecniche più diffuse di MITRE ATT&CK APT nel terzo trimestre del 2021 sono l'allegato spearphishing (16,8%), l'occultamento di file o informazioni (16,7%) e PowerShell (16%).

ATR - Paesi dei clienti presi di mira

Più della metà delle minacce ATR del terzo trimestre sono state rilevate in Germania (32%) e negli Stati Uniti (28%).

ATR - Settori dei clienti presi di mira

Il settore banche/finanza ha registrato il maggior numero di rilevamenti (45%) nel terzo trimestre del 2021.

ATR — Tecniche MITRE ATT&CK

L’occultamento di file o informazioni rappresenta il 5% di tutti i rilevamenti delle tecniche MITRE ATT&CK ATR nel terzo trimestre del 2021.

Risorse

Per stare al passo con l'evoluzione delle minacce e della ricerca, dai un'occhiata alle seguenti risorse del nostro team:

Centro minacce — Le attuali minacce ad alto impatto identificate dal nostro team.