Blogs

The latest cybersecurity trends, best practices, security vulnerabilities, and more

悪に転じた聖人たち

投稿者: Sushant Kumar Arya、Daksh Kapur、Rohan Shah · 2024 年 1 月 2 日

技術の進歩に伴い、攻撃者はセキュリティ製品を回避し、セキュリティ ベンダーやその製品よりも一歩先を行く新しい回避メカニズムを常に開発しています。近年、攻撃者はさまざまな回避メカニズムを使用しています。

回避

- ジオフェンシングでは、URL が標的の国または地域からアクセスされた場合にのみ悪意のあるコンテンツを配信し、他の国や地域のユーザーには正当なコンテンツを提供するか、あるいはコンテンツを全く提供しません。

- Captcha は自動クロールを回避し、セキュリティ製品による URL ペイロードの分析を制限します。

- IP 回避では、攻撃者は特定のサービスまたは組織のパブリック IP をブラックリストに登録します。こうすることで、ブラックリストに登録された IP からリクエストが送信されたときには、フィッシング詐欺や悪意のあるペイロードが配信されないようにします。このアプローチは、セキュリティ製品による URL の分析を事実上ブロックします。

- 最近のブログで説明したように、QR コードもフィッシング攻撃に利用されます。QR コードは埋め込まれたペイロードを隠すため、従来のメール セキュリティ製品による検出を回避し、セキュリティ製品をくぐり抜けることができるからです。

Trellix Email Security は最近、新たな回避手法を発見しました。この手法では、攻撃者はセキュリティ製品のキャッシュ メカニズムを欺こうとします。この戦略では、一見無害そうな攻撃ベクトルをキャッシュしたうえで、これを改ざんして悪意のあるペイロードを配信します。

キャッシュとは

簡単に言えば、キャッシュとは入力要素の結果を一時的に保存する仕組みです。同じ入力を再度受け取ったときには、保存されている結果が速やかに取得されるため、時間と処理コストが削減されます。セキュリティ製品は、速度と効率を向上させるためにキャッシュを頻繁に使用します。そのため、URL がスキャンされると結果が保存され、一定期間キャッシュされます。事前に設定された期間内に同じ URL が確認された場合、セキュリティ製品はその URL を再処理せず、保存されている結果を再利用します。

攻撃フロー

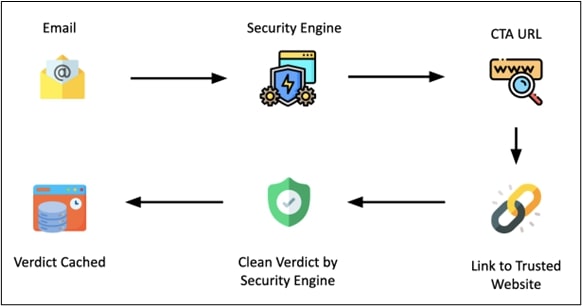

フェーズ 1

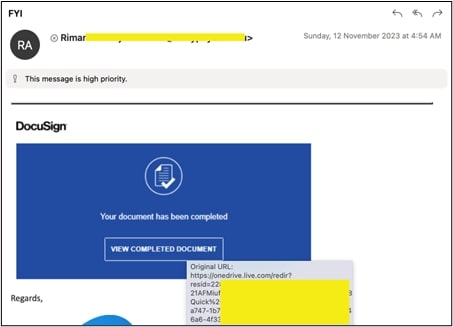

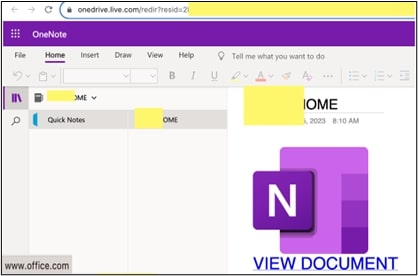

この攻撃は、標的とされた個人が、行動喚起 (CTA) URL を含むメールを受信し、追加のリンクまたはボタンを含む Web サイトまたはドキュメントに誘導されることから始まります。Trellix の研究者は、攻撃者がしばしば、OneDrive ドキュメントの URL を CTA URL として使用するというパターンを何度も確認しました。Microsoft が所有するドメインのレピュテーションによって信頼されやすいものであるため、この方法が選ばれたと考えられます。

フェーズ 2

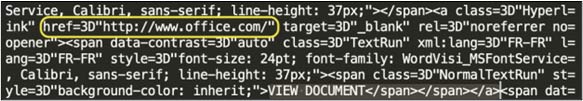

フェーズ 2 では、セキュリティ エンジンが CTA URL をチェックします。この URL には、google.com や microsoft.com といった既知の無害なサイトへのリンク/ボタンがあります。このように信頼されているサイトにリンクしている URL には不審な点がないため、セキュリティ エンジンは CTA URL に安全のラベルを付け、この判定をキャッシュに保存します。

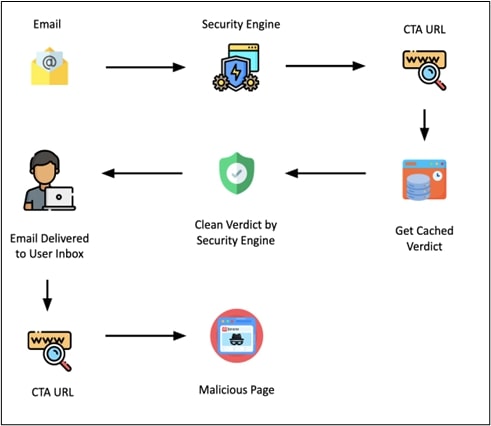

フェーズ 3

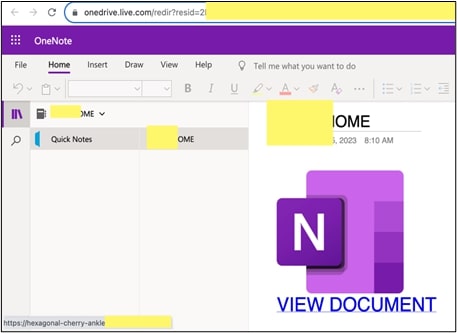

フェーズ 3 では、攻撃者はセキュリティ ベンダーが CTA URL を処理し、判定をキャッシュするのを待ちます。この処理が行われると、攻撃者は行動に移ります。CTA URL のリンク/ボタンを改ざんします。以前は信頼された Web サイトへ誘導していたリンクが、実際に悪意のあるページにリダイレクトされるようになりました。

このページは、セキュリティ ベンダーによる最初のスキャン後に元は無害なものとしてキャッシュに保存されていたため、キャッシュ期間が終了するまで、同じ CTA URL が検出されるたびに、セキュリティ エンジンはキャッシュに保存されている無害の判定を一貫して返します。

無害と判定されたメールは、被害者の受信ボックスに問題なく届きます。これで、何の疑いも持たない受信者がメールを開き、CTA URL のリンク/ボタンをクリックすると、悪意のあるページにリダイレクトされます。

(著作権表示は下記を参照)

(著作権表示は下記を参照)

Trellix Email Security

Trellix Email Security は、ユーザーの操作時に CTA URL の強制分析を実行します。そのため、CTA URL に埋め込まれたフィッシング URL を確認し、フィッシング URL を検出することができます。その結果、検出されたフィッシング詐欺 URL は即座にブロックされ、ユーザーが有害な可能性のあるコンテンツにアクセスするのを防ぎます。さらに、ユーザーには保護としてブロック ページが表示されるため、個人と組織の両方の安全が確保されます。

Trellix Email Security テレメトリ

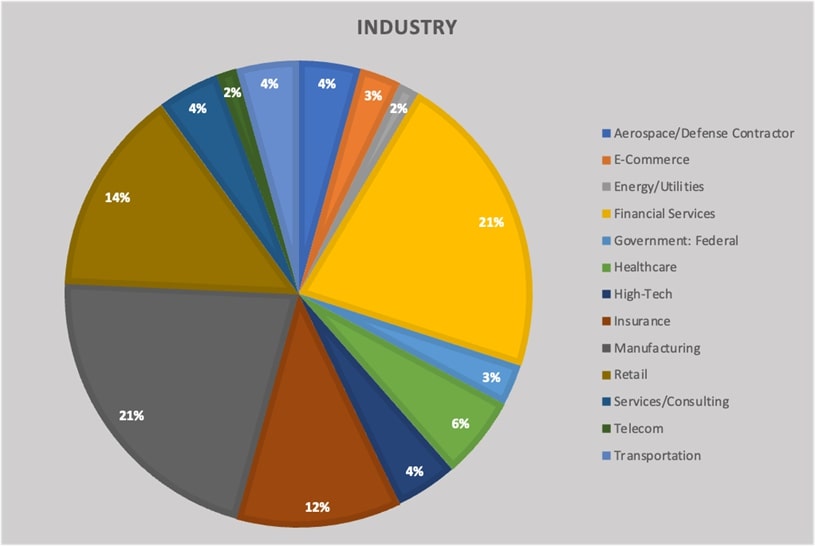

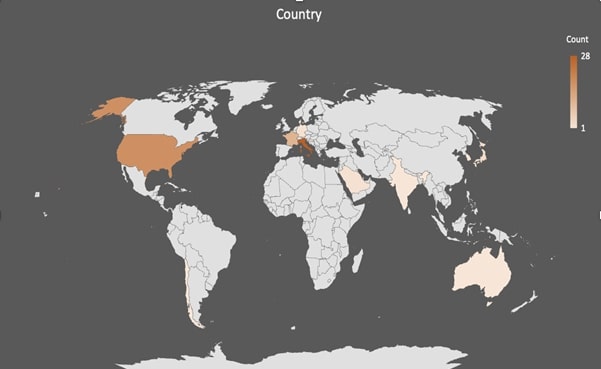

このような攻撃は、特定の顧客、地域、業界を狙ったものではなく、広範囲に発生していることが確認されています。実際に、さまざまな地域や業界が対象になっています。以下の図は、さまざまな業界や国に対するこの攻撃の影響を表しています。

侵害の痕跡 (IOC)

URL

件名

Trellix 製品による保護

以下は、進行中のキャンペーンで確認された、Trellix Security が検出したもののサブセットです。

Phishing_OneNote_Abuse_SS_1

Phish.Live.DTI.URL

まとめ

以上をまとめると、攻撃者はセキュリティ製品を回避する斬新な方法を考案し、そのアーキテクチャと設計を標的にして攻撃を成功させていることが確認されました。しかし、Trellix Email Security はユーザーの操作中に URL を強制的にスキャンするため、改ざんされたフィッシング リンクを迅速に識別して検出することができます。その結果、この新しい回避テクニックも確実に緩和され、大切なお客様を保護します。

著作権表示

本ブログのコンテンツ作成において使用させていただいた素材のクレジットを表記します。素材の著作権表示については以下のリストをご参照ください。

画像

アイコン

- Freepik - Flaticon 作成によるメール アイコン

- Freepik - Flaticon 作成による検索アイコン

- Freepik - Flaticon 作成によるリンク アイコン

- Freepik - Flaticon 作成によるシールド アイコン

- Freepik - Flaticon 作成によるキャッシュ アイコン

- phatplus - Flaticon 作成によるアンチウイルス ソフトウェア アイコン

- Freepik - Flaticon 作成によるセキュリティ アイコン

- Freepik - Flaticon 作成によるユーザー アイコン

- Freepik - Flaticon 作成によるクリック アイコン

Trellix のブログに利用させていただいたこれらの素材に心から感謝いたします。Trellix では、必要とされるクレジット表記の重要性を認識しております。著作権表示についてご不明な点がある場合や、修正が必要な場合には、お気軽にお問い合わせください。皆様のご理解とご支援を賜りますようお願い申し上げます。

RECENT NEWS

-

Aug 14, 2025

Michael K. Green Joins Trellix as CISO

-

Aug 12, 2025

Trellix Extends Data Security to ARM-Compatible Devices

-

Jul 31, 2025

Trellix Appoints Natalie Polson Chief Revenue Officer

-

Jun 17, 2025

Trellix Accelerates Organizational Cyber Resilience with Deepened AWS Integrations

-

Jun 10, 2025

Trellix Finds Threat Intelligence Gap Calls for Proactive Cybersecurity Strategy Implementation

RECENT STORIES

ニュースルームからの最新情報

最新情報を入手する

サイバー セキュリティは私たちの得意とするところです。とはいえ、私たちは新しい会社です。

これから進化してまいりますので、最新情報をお見逃しなきよう、お願いいたします。