Informe Trellix Advanced Threat Research: Enero de 2022

Información detallada sobre la vulnerabilidad de Log4j, el ransomware del tercer trimestre de 2021, las amenazas persistentes avanzadas (APT) y los principales objetivos por sector

En el primer informe sobre amenazas de nuestra nueva empresa, nos hacemos eco del problema de Log4j, que ha dominado no solo los titulares, sino los esfuerzos de los responsables de la seguridad y los equipos de seguridad de las empresas.

Carta de nuestro científico jefe

Le damos la bienvenida a nuestro nuevo informe sobre amenazas y a nuestra nueva empresa.

Ahora que comenzamos el nuevo año, es momento de admitir que el panorama de amenazas nos ha abrumado a todos con un final de año 2021 especialmente complicado. En el primer informe sobre amenazas de nuestra nueva empresa, nos hacemos eco del problema que ha dominado no solo los titulares, sino los esfuerzos de los responsables de la seguridad y los equipos de seguridad de las empresas. También echamos la vista atrás a los últimos dos trimestres de 2021, pero primero detallamos los numerosos recursos que hemos puesto a su disposición para luchar contra Log4j.

Si tenemos en cuenta la acumulación de información sobre la amenaza Log4j, es imperativo que nos sumerjamos en nuestras investigaciones y recursos actualizados para obtener ayuda. Además del estado del producto, estamos continuamente alerta en busca de cualquier campaña activa que aproveche esta vulnerabilidad y hacemos balance del estado de protección frente a las nuevas cargas útiles.

En cuanto empezaron a circular las primeras noticias sobre la vulnerabilidad de Log4j, respondimos rápidamente con la publicación de firmas de red y una descripción de la vulnerabilidad. Rápidamente incorporamos nuevos recursos que detallamos en este informe.

Para entender mejor las actividades maliciosas actuales relacionadas con Log4j y otras amenazas prevalentes, consulte nuestro valioso panel de amenazas.

Además, consulte los artículos del blog del Laboratorio de amenazas de Trellix, donde encontrará nuestros últimos contenidos sobre amenazas, vídeos y enlaces al boletín de seguridad.

Por supuesto, Log4j no es la única amenaza que se cierne contra la seguridad de su empresa. Este informe también destaca la amenaza y las interrupciones provocadas por el ransomware y otros ataques y amenazas prevalentes observados en circulación.

Le deseo todo lo mejor para el año 2022 y le doy la bienvenida a nuestra nueva empresa.

Log4j: la memoria que sabía demasiado

En lo que parece estar convirtiéndose en una triste tradición, Log4j, una nueva vulnerabilidad que afecta a una biblioteca de Log4j de uso generalizado, se hizo pública poco antes de las fiestas. Esta vulnerabilidad, considerada como el fallo de ciberseguridad más grave de las últimas décadas, obligó a la movilización de Trellix y al resto del sector de la ciberseguridad durante el último trimestre de 2021. La vulnerabilidad de Log4j amenazaba con tener un impacto masivo en todos los productos que hubieran integrado la biblioteca Log4j en sus aplicaciones y sitios web, incluidos productos y servicios de Apple iCloud, Steam, Samsung Cloud y muchos otros.

Desde su descubrimiento, nuestro equipo ha sometido a Log4j a una estrecha vigilancia. Publicamos la firma de red KB95088 para los clientes que utilizaran la solución Network Security Platform (NSP). La firma detecta los intentos de explotación de la vulnerabilidad CVE-2021-44228 a través de LDAP y puede ampliarse para incluir otros protocolos o servicios. Pueden publicarse otras firmas para complementar la cobertura.

Cronología de la vulnerabilidad de Log4j

Esta es una breve cronología del fallo de Log4j y de nuestra investigación:

- 9 de diciembre: se publica la vulnerabilidad de Log4j (CVE-2021-44228) en Twitter, junto con una prueba de concepto en Github para la biblioteca de registro Log4j de Apache. El fallo se había comunicado inicialmente a Apache el 24 de noviembre.

- 10 de diciembre: Steve Povolny y Douglas McKee publican un artículo de blog de Log4j con una descripción de nuestros hallazgos. Nuestro objetivo inicial era determinar la facilidad de explotación de esta vulnerabilidad usando la prueba de concepto pública, que hemos reproducido y confirmado. Esto se llevó a cabo usando el contenedor Docker público y una arquitectura cliente-servidor que usa tanto LDAP como RMI, junto con la herramienta marshalsec, para aprovechar la versión 2.14.1 de Log4j .

- 14 de diciembre: se publica la vulnerabilidad de Log4j (CVE-2021-44228) en Twitter, junto con una prueba de concepto en Github para la biblioteca de registro Log4j de Apache. El fallo se había comunicado inicialmente a Apache el 24 de noviembre.

- 18 de diciembre: se descubre una nueva vulnerabilidad de denegación de servicio (DoS), CVE-2021-45105, que afecta a las versiones desde la 2.0-alpha1 hasta la 2.16.0 de Log4j.

Consulte los artículos del blog del Laboratorio de amenazas de Trellix y el panel de amenazas para obtener más información sobre nuestras últimas investigaciones sobre los mecanismos de defensa frente a Log4j. Nuestro equipo recopila y analiza datos de varias fuentes abiertas y cerradas antes de publicar los informes.

Ataque de la vulnerabilidad de Log4j

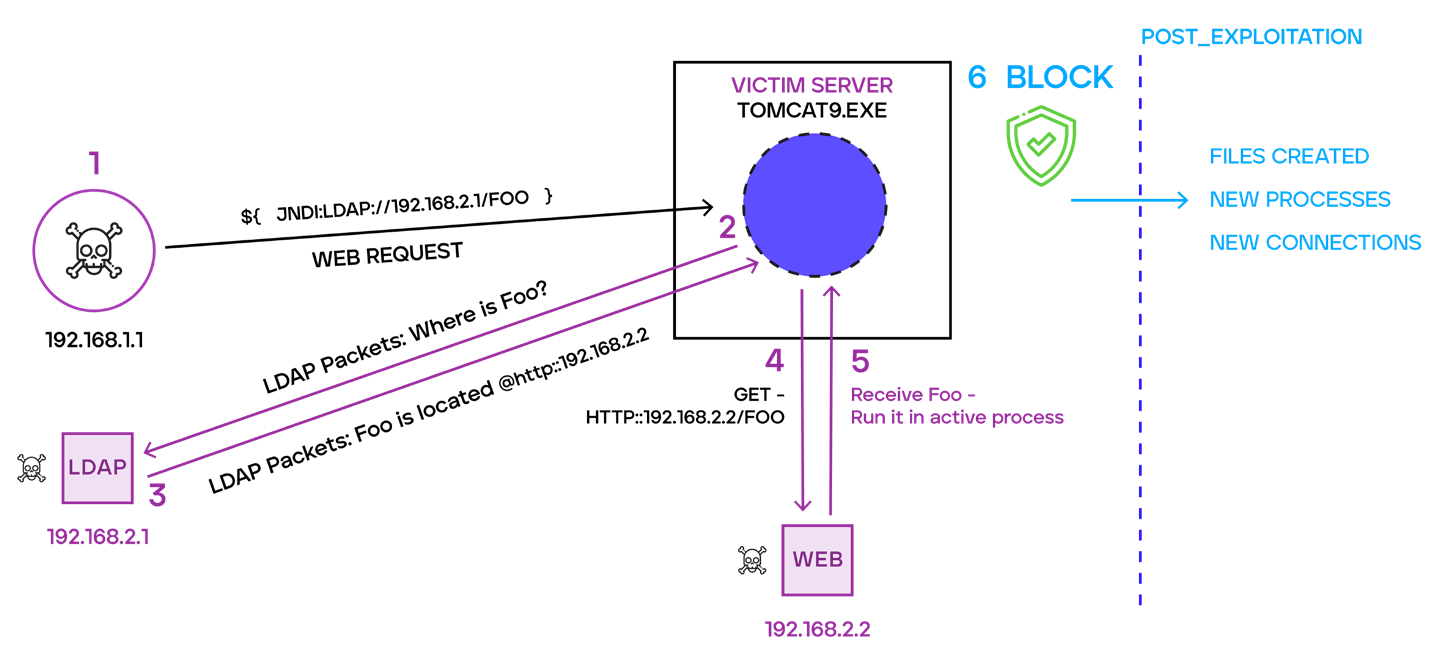

Nuestro equipo no tardó en investigar y describir las diferentes actividades que se realizan durante la ejecución de un ataque web Log4j clásico:

Flujo de ejecución de Log4j

- Etapa 1: un ciberdelincuente envía una cadena diseñada específicamente al servidor web que aloja la aplicación vulnerable. Como hemos visto, la cadena, puede enmascararse para eludir las firmas de red.

- Etapa 2: la aplicación desenmascara esta cadena para cargarla en memoria. Una vez cargada en memoria, la aplicación inicia una conexión LDAP para solicitar la dirección de la ubicación de la clase maliciosa.

- Etapa 3: el servidor LDAP controlado por el ciberdelincuente responde con la ubicación del archivo de clase maliciosa indicando la dirección URL HTTP donde está alojada.

- Etapa 4: la aplicación vulnerable inicia la descarga del archivo de clase maliciosa.

- Etapa 5: la aplicación vulnerable carga y ejecuta el archivo de clase maliciosa de la etapa 4.

Defensas desplegadas por el equipo ATR de Trellix contra Log4j

Para proteger un entorno frente a ataques como Log4j, una estrategia multicapa compuesta por seguridad de red y análisis selectivos de la memoria de los endpoints permite a los equipos de seguridad detectar y prevenir eficazmente el flujo de ejecución del ataque contra los sistemas vulnerables expuestos mediante vectores de red. Algunas medidas, como los análisis personalizado y las reglas de experto de la solución ENS, están diseñadas para permitir a los equipos de seguridad aplicar contramedidas precisas frente a estas amenazas emergentes.

El sitio CISA.gov también proporciona un analizador de Log4j para ayudar a las empresas a identificar servicios web potencialmente vulnerables afectados por las vulnerabilidades de Log4j.

Ransomware

En el tercer trimestre de 2021, varios grupos de ransomware de conocidos desaparecieron, reaparecieron, se reestructuraron e incluso intentaron cambiar de imagen, pero eso no les impidió continuar siendo una amenaza real, prevalente y potencialmente devastadora contra un número cada vez más elevado de sectores.

Aunque las actividades de ransomware se denunciaron y se prohibieron en numerosos foros de ciberdelincuentes durante el segundo trimestre de 2021, nuestro equipo ha observado actividad de los mismos ciberdelincuentes en varios foros, bajo otros perfiles ficticios.

Trellix participa en detecciones de grupos de ransomware y en confiscaciones de rescates

En diciembre de 2021, Trellix aportó información que ayudó al FBI y Europol a arrestar a afiliados a REvil y a la incautación de dos millones de dólares procedentes de rescates.

Estas son algunas de las principales tendencias y campañas observadas durante el tercer trimestre de 2021:

- BlackMatter: esta amenaza de ransomware, descubierta a finales de julio de 2021, comenzó con una campaña de ataques de envergadura que pretendían revelar datos empresariales privados de New Cooperative, una empresa de cadena de suministro agrícola con sede en Estados Unidos. New Cooperative denunció el bloqueo de funciones de gestión de la cadena de suministro y de las programaciones de alimentación de animales y calculó que el 40 % de la producción de cereales de Estados Unidos podía estar afectada. Si bien BlackMatter afirmaba utilizar los elementos más eficaces de otros tipos de malware, como GandCrab, LockBit y DarkSide, dudamos seriamente que haya un nuevo grupo de desarrolladores detrás de la campaña. El malware BlackMatter tiene demasiados puntos en común con el malware DarkSide, el malware asociado con el ataque a Colonial Pipeline.

- Tenemos la convicción de que el grupo Groove está asociado con el grupo Babuk, ya sea como antiguo afiliado o como subgrupo.

- REvil/Sodinokibi reivindicó la responsabilidad de la infección de más de un millón de usuarios mediante un ataque de ransomware contra el proveedor de software de servicios gestionados Kaseya VSA. La demanda de rescate de 70 millones de dólares por parte de REvil constituye la cantidad más importante revelada públicamente hasta el momento. El ataque obligó a varios cientos de supermercados a cerrar sus puertas durante varios días.

- LockBit 2.0 apareció en julio de 2021 y llegó a publicar en su sitio web de divulgación de datos una lista de más de 200 víctimas en su página de fuga de datos.

Respuesta gubernamental a las amenazas de ransomware

En el tercer trimestre, el Gobierno de EE. UU. inició una campaña proactiva para reducir la prevalencia del ransomware gracias al lanzamiento del portal StopRansomware.gov, una plataforma que ofrece recompensas de hasta diez millones de dólares por información susceptible de identificar o de localizar ciberdelincuentes a sueldo de Estados implicados en ciberataques a infraestructuras críticas estadounidenses

Para obtener más información sobre cómo estas actividades de ransomware y las nuevas campañas podrían amenazar a las empresas en los próximos meses, consulte el informe Predicciones de Trellix sobre amenazas para 2022.

Investigaciones de Trellix sobre ransomware

Para ayudar a las empresas a entender mejor los ataques de ransomware y a protegerse en el paisaje actual de amenazas, nuestro equipo presenta investigaciones sobre la prevalencia de una amplia variedad de amenazas de ransomware, lo cual incluye familias, técnicas, países, sectores y vectores implicados.

Detecciones por familia de ransomware

Sodinokibi (41 %) es la familia de ransomware más prevalente detectada en el tercer trimestre de 2021, seguida por DarkSide (14 %) y Egregor (13 %)..

Consulte la sección Ransomware: sectores y países atacados, y técnicas MITRE ATT&CK.

Técnicas y patrones de ataque

El equipo realiza el seguimiento y vigilancia de las campañas de amenazas persistentes avanzadas (APT), junto con sus indicadores y técnicas asociadas. La investigación de nuestro equipo incluye ciberdelincuentes especializados en APT, sus herramientas, los países y sectores de los clientes atacados y las técnicas MITRE ATT&CK del tercer trimestre de 2021.

Grupos de ciberdelincuentes APT

En el tercer trimestre de 2021, APT41 (24 %) y APT29 (22 %) fueron los grupos de ciberdelincuentes APT más prolíficos, y se les atribuye prácticamente la mitad de todas las actividades APT supervisadas.

Herramientas APT

El equipo ha identificado indicadores de peligro que pertenecen a las campañas APT supervisadas, a las que se asocian las siguientes herramientas. Los grupos de APT son conocidos por usar herramientas de sistema comunes para eludir los controles de seguridad y llevar a cabo sus actividades maliciosas:

Cobalt Strike (34 %) ha sido la herramienta maliciosa más prevalente en el tercer trimestre de 2021, seguida de Mimikatz (27 %), Net.exe (26 %) y PsExec (20 %). La suite de ataques Cobalt Strike, utilizada por ciberdelincuentes a sueldo de Estados, se identificó en más de un tercio de las actividades de APT.

Consulte la sección APT: sectores y países atacados, y técnicas MITRE ATT&CK.

Advanced Threat Research

Nuestro equipo ha realizado un seguimiento de un gran número de categorías de amenazas en el tercer trimestre de 2021. Los resultados de la investigación reflejan los porcentajes de detecciones del tipo de malware de ATR utilizado, los países y sectores de los clientes atacados, las técnicas MITRE ATT&CK usadas.

Herramientas ATR

Formbook (36 %), Remcos RAT (24 %) y LokiBot (19 %) representan casi el 80 % de las detecciones de amenazas ATR en el tercer trimestre de 2021.

Consulte la sección ATR: sectores y países atacados, y técnicas MITRE ATT&CK.

Amenazas contra países, continentes y sectores, y vectores de ataque

Países y continentes: tercer trimestre de 2021

Incrementos destacables del número de incidentes denunciados públicamente por países y continentes, durante el tercer trimestre de 2021:

- Norteamérica fue el continente más afectado en cuanto a incidentes, aunque registró un descenso del 12 % entre el segundo y el tercer trimestre de 2021.

- Estados Unidos registró la mayoría de los incidentes notificados en el tercer trimestre de 2021, pero disminuyeron un 9 % respecto al segundo trimestre de 2021.

- Francia registró el mayor incremento (400 %) en el número de incidentes notificados en el tercer trimestre de 2021.

- Rusia experimentó el mayor descenso (-79 %) en el número de incidentes en el tercer trimestre de 2021 respecto al segundo trimestre de 2021.

Sectores atacados: tercer trimestre de 2021

Estos son los incidentes notables hechos públicos por sector en el tercer trimestre de 2021:

- La categoría "Varios sectores" (28 %) fue la que sufrió más ataques, seguida del sector sanitario (17 %) y el sector público (15 %).

- Los aumentos más significativos entre el segundo y el tercer trimestre de 2021 se produjeron en los sectores bancario/seguros (21 %) y el sanitario (7 %).

Vectores de ataque: tercer trimestre de 2021

Estos son los incidentes notables hechos públicos por vector en el tercer trimestre de 2021:

- El malware fue la técnica más usada entre los incidentes notificados en el tercer trimestre de 2021, si bien disminuyeron un 24 % respecto al segundo trimestre de 2021.

- Los aumentos más significativos entre el segundo y el tercer trimestre de 2021 se produjeron en la denegación de servicio distribuido (112 %) y los ataques selectivos (55 %).

Aprovechamiento de recursos locales

Los ciberdelincuentes utilizan los recursos locales (LotL, Living off the Land), que utilizan software y funciones legítimas de un sistema, para llevar a cabo actividades maliciosas en el propio sistema. A partir de los acontecimientos del tercer trimestre, Trellix ha identificado una tendencia en las herramientas usadas por los ciberdelincuentes para evitar ser detectados. Si bien los colectivos de amenazas patrocinados por Estados y los grupos cibercriminales más importantes tienen recursos para desarrollar herramientas internamente, muchos usan archivos binarios y software instalado por los administradores ya presentes en el sistema atacado para lanzar las distintas fases del ataque.

Para identificar archivos binarios o software de administración durante una fase de reconocimiento en el caso de un objetivo importante, los ciberdelincuentes podrían recopilar información sobre las tecnologías usadas a partir de publicaciones de ofertas de trabajo, testimonios de clientes publicados por proveedores o cómplices internos.

PowerShell (41,53 %)

T1059.001

PowerShell se usa a menudo para ejecutar scripts y comandos de PowerShell.

Windows Command Shell (CMD) (40,40 %)

T1059.003

El shell de comandos de Windows es la principal interfaz de línea de comandos de Windows y se usa a menudo para ejecutar archivos y comandos en otro flujo de datos.

Rundll32 (16.96%)

T1218.011, T1564.004

Rundll32 puede usarse para ejecutar archivos DLL locales, archivos DLL de un recurso compartido, archivos DLL descargados de Internet y otros flujos de datos.

WMIC (12,87 %)

T1218, 1564.004

WMIC es una interfaz de línea de comandos del servicio WMI que los ciberdelincuentes pueden usar para ejecutar comandos o cargas útiles virtuales de forma local, por otros flujos de datos o desde un sistema remoto.

Excel (12,30 %)

T1105

Aunque no están instalados de forma nativa, muchos sistemas cuentan con una aplicación de hoja de cálculo. Los ciberdelincuentes pueden enviar archivos adjuntos al usuario que contienen código o scripts maliciosos que, cuando se ejecutan, permiten recuperar cargas útiles desde una ubicación remota.

Schtasks (11,70 %)

T1053.005

Un agresor podría programar tareas para garantizar la persistencia, ejecutar malware adicional o llevar a cabo tareas automatizadas.

Regsvr32 (10.53%)

T1218.010

Los ciberdelincuentes pueden usar Regsvr32 para registrar archivos DLL, ejecutar código malicioso y eludir las listas blancas de aplicaciones.

MSHTA (8,78%)

T1218.005

Los ciberdelincuentes pueden usar MSHTA para ejecutar archivos JavaScript, JScript y VBScript que pueden estar ocultos en archivos HTA del sistema local y en otros flujos de datos o recuperarse desde una ubicación remota.

Certutil (4,68 %)

T1105, 1564.004, T1027

La utilidad de comandos de Windows permite obtener información de la autoridad de certificación y configurar servicios de certificados. Por su parte, los ciberdelincuentes pueden usar certutil para obtener herramientas y contenidos remotos, cifrar y descifrar archivos y acceder a oros flujos de datos.

Net.exe (4.68%)

T1087 y subtécnicas

La utilidad de línea de comandos de Windows permite a un realizar tareas de reconocimiento, como identificar usuarios, redes y servicios del equipo de la víctima.

Reg.exe (4.10%)

1003.002, 1564.004

Reg.exe permite a los ciberdelincuentes añadir, modificar, eliminar y exportar valores de Registro, que pueden guardarse en otros flujos de datos. Además, reg.exe podría usarse para filtrar credenciales desde un archivo SAM.

Servicios remotos (15,21 %)

T1021.001, T1021.004, T1021.005

AnyDesk

ConnectWise Control

RDP

UltraVNC

PuTTY

WinSCP

Los ciberdelincuentes pueden aprovechar servicios remotos, tanto nativos de Windows como software de terceros, junto con cuentas válidas para acceder a un equipo o infraestructura de forma remota, introducir herramientas y malware o filtrar datos.

Utilidades de archivado (4,68 %)

T1560.001

7-Zip

WinRAR

WinZip

Los ciberdelincuentes pueden usar herramientas de compresión de archivos para comprimir datos recopilados y preparar su filtración, así como para descomprimir archivos y ejecutables.

PsExec (4,68 %)

T1569.002

PsExec es una herramienta utilizada para ejecutar comandos y programas en un sistema remoto.

BITSAdmin (2,93 %)

T1105, T1218, T1564.004

BITSAdmin se usa generalmente para mantener la persistencia, limpiar artefactos e invocar acciones adicionales cuando se cumplen ciertos criterios.

fodhelper.exe (1,17 %)

T1548.002

Fodhelper.exe es una utilidad de Windows que los ciberdelincuentes pueden usar para ejecutar archivos maliciosos con privilegios elevados en el equipo de la víctima.

ADFind (0,59 %)

T1016, T1018, T1069 y subtécnicas, T1087 y subtécnicas, T1482

Utilidad de línea de comandos que pueden usar los ciberdelincuentes para descubrir información de Active Directory, como aprobación de dominios, grupos de permisos, configuraciones y sistemas remotos.

Informe de errores

Errores en circulación

(Douglas McKee, ingeniero jefe e investigador sénior de seguridad y otros blogueros supervisan y analizan vulnerabilidades en el informe mensual de errores).En final del año 2021 estuvo marcado por la aparición de una gran cantidad de vulnerabilidades. Algunas se eliminaron fácilmente, pero otras dejarán sentir sus efectos durante un tiempo. El equipo supervisa y evalúa nuevas vulnerabilidades (o errores) cada mes desde el momento de su publicación e informa de cuáles piensa que son susceptibles de tener un impacto importante. No se trata de una puntuación CVSS ni de una clasificación OWASP, sino de una intuición basada en años de experiencia.

Un momento para la reflexión

Si nos fijamos en los principales errores notificados en los últimos meses, algunos sobresalen del resto. Apache tuvo un año complicado, tanto su servidor web (CVE-2021-41773) como con el componente Log4j (CVE-2021-44228) golpearon fuerte con errores considerados críticos. Palo Alto también merece una mención especial con un error encontrado en su VPN GlobalProtect (CVE-2021-3064), que tuvo un impacto único durante una pandemia global. Pero el indudable ganador sigue siendo el error de Log4j. Efectivamente, la vulnerabilidad de Apache se lleva la palma siendo de lejos el error más importante de 2021, y posiblemente conservará su primer puesto durante muchos años. Si todavía no ha oído hablar de estas vulnerabilidades, le recomendamos que lea nuestro informe de errores de diciembre. No olvide volver cada mes para para conocer la actualidad sobre las vulnerabilidades más críticas.

Analicemos las razones de la gravedad de estos errores. En pocas palabras, por qué pueden aprovecharse de forma remota, sin autenticación, en herramientas instaladas en el perímetro de su red. Pueden servir de punto de entrada inicial a una red sin que un agresor tenga que centrarse en un componente particular. Dicho de otra forma, abren la puerta a un ataque de mayor envergadura.

Si a su director de seguridad informática le gustan los riesgos y dice que pueden aplicarse parches a un solo producto, recomendamos sin ninguna duda dar prioridad a la vulnerabilidad de Log4j, ya que es fácil de ejecutar y la han aprovechado activamente un gran número de grupos cibercriminales. Aunque el fallo observado en la VPN de Palo Alto es grave, y han aumentado los ataques a VPN desde 2020, no llega a la gravedad de Log4j y las otras vulnerabilidades de Apache, ya que afecta a una versión antigua del software de VPN y aún no se ha detectado todavía ninguna explotación activa.

Termitas

Algunas vulnerabilidades, al igual que las termitas, pueden pasar desapercibidas durante mucho tiempo y tener efectos devastadores.

Un error de elevación de privilegios locales en el servicio Microsoft Windows Installer, etiquetado como CVE-2021-41379, se llevó la palma entre los errores de noviembre. Microsoft reveló el fallo afirmando requería acceso local y supuestamente lo corrigió con un parche oficial, pero la estrategia se volvió contra ellos cuando el parche no funcionó como se esperaba.

Con un parche fallido y una prueba de concepto disponible públicamente, los ciberdelincuentes no tardaron en incluirlo en su repertorio, como lo revela el estudio de Insights. Para rematar la faena, nuestro equipo ha observado versiones operativas del exploit en la web oscura (Dark Web).

Otros datos y estudios del tercer trimestre de 2021

Países de clientes atacados con ransomware

Los clientes ubicados en EE. UU. representaron más de un tercio del número total de detecciones de ransomware en el tercer trimestre de 2021.

Sectores de clientes atacados con ransomware

Banca/finanzas (22 %), servicios públicos (20 %) y comercio minorista (16 %) representan casi el 60 % del número total de detecciones totales de ransomware de nuestros clientes en el tercer trimestre de 2021.

Técnicas MITRE ATT&CK de ransomware

La introducción de datos (2,6 %), la detección de archivos y directorios (2,5 %) y los archivos o datos enmascarados (2,4 %) fueron las principales técnicas MITRE ATT&CK de ransomware detectadas en el tercer trimestre de 2021.

Países de clientes atacados con amenazas APT

Las detecciones de técnicas APT en clientes de Turquía representaron el 17 % del número total de detecciones en el tercer trimestre de 2021, seguido de los clientes de Estados Unidos (15 %) e Israel (12 %).

Sectores de clientes atacados con amenazas APT

La mayoría de las detecciones de APT en el tercer trimestre de 2021 se produjeron en el sector bancario/financiero (37 %), seguido de los servicios públicos (17 %), el comercio minorista (16 %) y el sector público (11 %).

Técnicas MITRE ATT&CK APT

Las técnicas MITRE ATT&CK APT más prevalentes en el tercer trimestre de 2021 fueron los adjuntos de phishing selectivo (16,8 %), archivos o datos enmascarados (16,7 %) y PowerShell (16 %).

Países de clientes atacados con amenazas ATR

Más de la mitad de las amenazas totales de herramientas ATR detectadas en el tercer trimestre de 2021 se observaron en Alemania (32 %) y Estados Unidos (28 %).

Sectores de clientes atacados con amenazas ATR

Es el sector de banca/finanzas (45 %) en el que se observó el mayor número de detecciones en el tercer trimestre de 2021.

Técnicas MITRE ATT&CK ATR

Los archivos o datos enmascarados supusieron el 5 % de todas las detecciones de técnicas MITRE ATT&CK ATR en el tercer trimestre de 2021.

Recursos

Consulte los recursos de nuestro equipo para estar al día de las últimas amenazas e investigaciones:

Centro de amenazas: nuestro equipo ha identificado las amenazas actuales más devastadoras.