Che cos'è la crittografia dei dati?

La crittografia dei dati trasforma i dati in "testo cifrato" per renderli illeggibili a chiunque non disponga della chiave di decrittografia o della password corretta. Robuste soluzioni di crittografia combinate con un'efficace gestione delle chiavi, proteggono i dati sensibili dall'accesso, dalla modifica, dalla divulgazione o dal furto non autorizzato e sono quindi un elemento fondamentale di qualsiasi programma di sicurezza. La crittografia dei dati può essere utilizzata sia per i dati archiviati (“a riposo”) sia per quelli trasmessi o trasportati (“in movimento”).

Esistono due tipi principali di crittografia dei dati:

- Lacrittografia simmetrica: con gli algoritmi a chiave simmetrica, la stessa chiave viene utilizzata sia per crittografare che per decrittografare i dati. Questo metodo facilita una crittografia veloce e una gestione delle chiavi meno complicata. È fondamentale, però, che solo le persone autorizzate abbiano accesso alla chiave unica, dato che questa chiave consente di accedere e di modificare i dati, e poi crittografarli di nuovo, senza essere rilevati.

- Lacrittografia asimmetrica: gli algoritmi a chiave asimmetrica utilizzano due chiavi matematicamente correlate, una chiave pubblica e una chiave privata. La chiave pubblica viene utilizzata per crittografare i dati, mentre per decrittografarli è necessaria una chiave privata corrispondente ma separata. Uno dei vantaggi della crittografia asimmetrica è che la chiave pubblica più conosciuta può essere utilizzata per crittografare i dati, ma solo coloro che possiedono la chiave privata possono decrittografare e accedere ai dati.

Cosa sono le soluzioni di crittografia dei dati?

Una soluzione di crittografia dei dati è un sistema software che utilizza algoritmi di crittografia dei dati per proteggere i dati sensibili, combinato con strumenti di gestione per distribuire e monitorare la crittografia dei dati in un'organizzazione. Le soluzioni di crittografia possono anche fornire strumenti per la gestione delle chiavi per garantire che le chiavi, le password e le altre informazioni necessarie per la crittografia o l'accesso ai dati siano disponibili solo per gli utenti autorizzati e vengano modificate o revocate in base a policy definite.

La maggior parte delle organizzazioni protegge le proprie informazioni con prodotti di sicurezza tradizionali come i firewall, la prevenzione delle intrusioni e le applicazioni di controllo degli accessi basate sui ruoli. Tutti questi elementi aiutano a prevenire le violazioni dei dati. Tuttavia, quando gli autori dell'attacco violano una rete, e ciò accade inevitabilmente, il software di crittografia dei dati fornisce l’ultima difesa fondamentale contro il furto e l’esposizione dei dati sensibili.

La maggior parte delle normative governative e di settore, come quelle che proteggono la privacy dei consumatori e i dati finanziari, richiedono alle organizzazioni di utilizzare strumenti di crittografia dei dati. La mancata conformità può comportare pesanti sanzioni. Al contrario, l'uso di una soluzione di crittografia dei dati robusta può proteggere un'organizzazione in caso di violazione dei dati o di furto di un computer portatile.

Le funzionalità principali di una soluzione di crittografia dei dati

L'usabilità e la scalabilità sono i due aspetti importanti degli strumenti di crittografia dei dati. Il software di crittografia dei dati deve essere comodo da utilizzare per i dipendenti, altrimenti non lo utilizzeranno, e scalabile per adattarsi alla crescita dell'organizzazione e alle mutevoli esigenze di sicurezza.

Di seguito sono riportate alcune importanti funzionalità aggiuntive da considerare quando si valuta una soluzione di crittografia dei dati.

Standard di crittografia robusti. Le agenzie governative e le organizzazioni pubbliche e private di tutto il mondo utilizzano lo standard del settore per la crittografia: l'Advanced Encryption Standard (AES)-256. L'AES ha sostituito il vecchio Data Encryption Standard (DES), che era diventato vulnerabile agli attacchi di forza bruta, che si verificano quando un autore dell'attacco prova diverse combinazioni di una crittografia finché non ne trova una che funziona. I due processi di certificazione ben noti per i prodotti o le implementazioni di crittografia sono:

- Il National Institute of Standards and Technology (NIST) Federal Information Processing Standard (FIPS) 140-2, che è uno standard di sicurezza informatica del governo degli Stati Uniti

- Il Common Criteria for Information Technology Security Evaluation (abbreviato in Common Criteria o CC), che è uno standard e un programma di certificazione supportato a livello internazionale

Crittografia di dati statici e dinamici. I dati statici, o dati a riposo, vengono salvati sui server, i desktop, i computer portatili e così via. I dati statici vengono crittografati per file, per cartella o per l'intero disco.

I dati dinamici, o in movimento, viaggiano su una rete o in Internet. L'email è l'esempio più comune. I dati dinamici possono essere protetti in due modi:

- Crittografando la trasmissione utilizzando protocolli di crittografia di rete, come l'Internet Protocol Security (IPsec) e il Transport Layer Security (TLS), per stabilire una connessione sicura tra gli endpoint

- Crittografando il messaggio e il relativo payload, in modo che solo un destinatario autorizzato possa accedervi

Crittografia granulare. Sebbene sia possibile crittografare tutti i dati, ciò può comportare un notevole dispendio di risorse informatiche. La maggior parte delle organizzazioni, invece, crittografa solo i dati più sensibili, come la proprietà intellettuale e le informazioni personali identificabili, come i numeri di previdenza sociale e le informazioni sul conto bancario.

Gli strumenti di crittografia dei dati offrono differenti livelli di granularità e flessibilità. Le opzioni più comuni includono la crittografia di cartelle, tipi di file o applicazioni specifiche, nonché la crittografia dell'intero disco e dei supporti rimovibili. La crittografia completa del disco viene spesso utilizzata per i computer portatili, che possono essere smarriti o rubati. La crittografia di computer portatili, tablet e supporti rimovibili può proteggere un'organizzazione dalla responsabilità in caso di furto del dispositivo.

Gestione della chiave. Il software di crittografia dei dati include funzionalità di gestione della chiave, come la creazione, la distribuzione, la distruzione, l'archiviazione e l'esecuzione del backup delle chiavi. Un gestore della chiave robusto e automatizzato è importante per una crittografia e decrittografia rapida e fluida, che a sua volta è fondamentale per il corretto funzionamento delle applicazioni e dei flussi di lavoro dell'organizzazione.

Imposizione delle policy di crittografia. Le policy di crittografia definiscono come e quando i dati devono essere crittografati. Una soluzione di crittografia dei dati con funzionalità di gestione delle policy consente all'IT di creare e imporre policy di crittografia. Ad esempio, si consideri il caso di un dipendente che cerca di salvare un file riservato su una chiavetta USB rimovibile e di utilizzarla per lavorare da casa. Il software di crittografia invia al dipendente un avviso che questa azione viola una policy di sicurezza dei dati e impedisce al dipendente di copiare il file finché non viene crittografato. L'imposizione automatizzata può garantire il rispetto delle policy di sicurezza dei dati.

Crittografia sempre attiva. Una funzionalità utile a garantire che i file sensibili rimangano crittografati è la crittografia "sempre attiva", che segue un file ovunque vada. I file vengono crittografati al momento della loro creazione e rimangono tali anche quando vengono copiati, inviati via email o aggiornati.

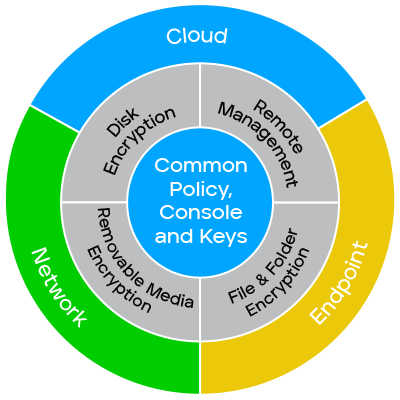

Gestione della crittografia unificata. I dipartimenti IT spesso devono fare i conti con le tecnologie di crittografia preesistenti nelle proprie organizzazioni. Ad esempio, una divisione aziendale di recente acquisizione può utilizzare la propria tecnologia di crittografia oppure un dipartimento può utilizzare la crittografia nativa che fa parte dei prodotti Apple e Microsoft, come FileVault su OS X o BitLocker su Windows. Per questa ragione, alcune soluzioni di crittografia dei dati offrono il supporto per la gestione integrata di molteplici tecnologie.

Una console di gestione unificata fornisce inoltre visibilità su tutti gli endpoint, compreso un registro dell'utilizzo della crittografia per ogni dispositivo. In questo modo è possibile evitare sanzioni per non conformità in caso di smarrimento o furto di un computer portatile.

Crittografia in locale o basata sul cloud?

Un'organizzazione non può dare per scontato che un fornitore di servizi cloud fornisca automaticamente la crittografia come parte di un'applicazione o di un servizio di infrastruttura cloud. Il processo di crittografia richiede ulteriore larghezza di banda e capacità di elaborazione, incrementando i costi per i fornitori di servizi cloud. Per questo motivo, molti di essi non forniscono la crittografia o la offrono solo in forma limitata. In linea di massima, la crittografia dei dati è responsabilità del cliente.

La migliore strategia di crittografia del cloud include la crittografia end-to-end della connessione e di tutti i dati caricati nel cloud. In questi modelli, i fornitori di servizi di archiviazione nel cloud crittografano i dati non appena vengono ricevuti, trasmettendo le chiavi di crittografia ai clienti in modo che i dati possano essere decrittografati in modo sicuro quando necessario. Le organizzazioni possono pagare per un servizio di crittografia end-to-end o crittografare i dati in locale prima di caricarli nel cloud.

Il software di crittografia dei dati è una delle forme più efficaci di sicurezza dei dati, se accompagnato da una gestione sicura delle chiavi di crittografia e dalle migliori pratiche di prevenzione della perdita di dati. Gli strumenti di crittografia dei dati offrono una crittografia robusta degli endpoint aziendali e degli utenti, nonché dei servizi condivisi, proteggendo i preziosi dati aziendali e fornendo una gestione centralizzata delle policy di crittografia.